扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

Patchwork组织目前已经将攻击目标锁定美国、中国、日本、东南亚和英国的各大行业。

赛门铁克安全响应团队通过对Patchwork组织的调研发现,该组织现在不仅针对政府相关企业,更是通过后门木马程序将航空、广播和金融等各行业作为攻击目标。

赛门铁克安全响应团队一直密切关注Patchwork组织的攻击动向。Patchwork又被称为Dropping Elephant,该组织以中国相关主题作为诱饵,进而对目标的网络进行攻击。

攻击目标

最初,Patchwork组织仅针对政府以及政府相关企业进行攻击。但随后,该组织扩大目标范围,将更多行业企业作为攻击目标。尽管Patchwork依然将公共部门作为主要攻击对象,但近期实施的攻击被发现已经扩大至以下行业:

· 航空行业

· 广播行业

· 能源行业

· 金融行业

· 非政府组织 (NGO)

· 医药行业

· 公共部门

· 出版行业

· 软件行业

赛门铁克的遥测数据显示,Patchwork组织的攻击目标遍布世界各地。尽管超过半数的攻击仍集中在美国,但中国、日本、东南亚和英国同样受到该组织的攻击。

攻击途径

2015年11月,赛门铁克首次监测到该组织的未遂攻击行为,但赛门铁克的遥测数据表明,该类活动早在2015年初或更早之前便已出现。

Patchwork组织主要通过合法的邮件列表提供商,向选定数量的目标发送包含攻击者网站的邮件简报。攻击者网站的主要内容与中国相关,以期望能够吸引对此类话题感兴趣的目标企业。这些网站托管在与邮件列表提供商相同的网域中。值得注意的是,每个网站专为攻击目标而定制,包含与目标行业相关的专题。

▲与中国公立医院相关的定制网站

▲与中国国防相关的定制网站

这些恶意网站中包含链接到托管于不同网域上的恶意文件。这些网域注册所使用的名称则伪装成合法的中国情报来源。Patchwork攻击活动中所使用的几个主要网域托管于两台服务器上,IP 地址为212.83.146.3和37.58.60.195。

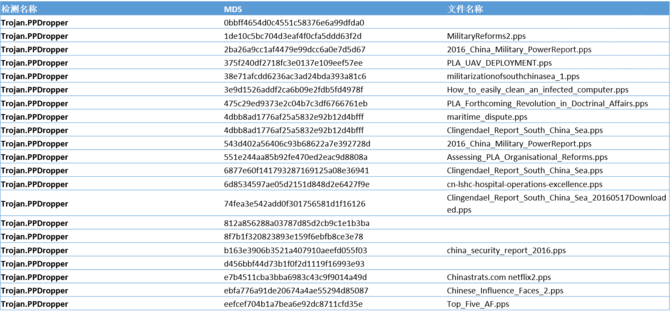

这些网站主要托管两种不同的恶意文件:一种为PPT文件(.pps),另一种为包含Word.doc扩展名的富文本文件。

PPT文件利用Microsoft Windows OLE软件包管理程序远程代码执行漏洞(CVE-2014-4114),该漏洞在2014年10月曾被用于针对美国和欧洲的Sandworm攻击。富文本文档通常利用Microsoft Office内存损坏漏洞(CVE-2015-1641),该漏洞已于2015年4月完成修补。此外,赛门铁克同样确认了一个正在被攻击者利用的旧漏洞:Microsoft Windows公共控件 ActiveX空间远程代码执行漏洞(CVE-2012-0158)。

根据赛门铁克安全响应团队所确认的信息,这些文档包含来自合法网站的公开内容副本,话题涉及军队及国防、医疗、海事争端,甚至恶意软件删除等。

恶意PowerPoint文件

PPT文件通常利用Microsoft Windows OLE软件包管理程序远程代码执行漏洞 (CVE-2014-4114),但该特定攻击活动所利用的漏洞与过去观察到的类似漏洞利用攻击略微不同。这类攻击利用了补丁的一项缺陷,即补丁只用于警告用户,而并非完全阻止恶意软件感染,如果没有用户直接操作。

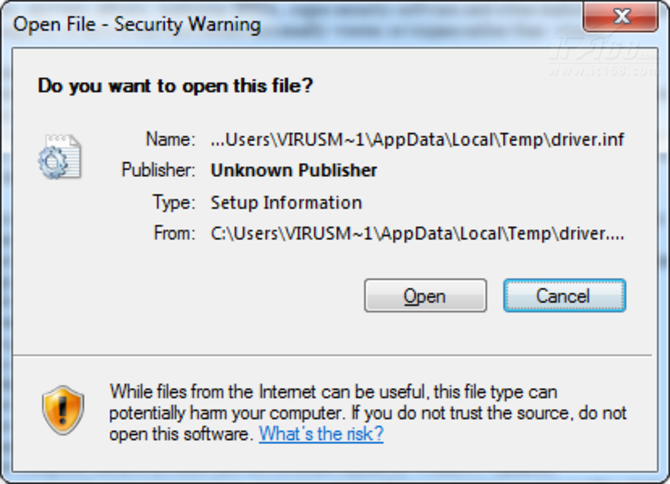

赛门铁克安全响应团队发现,使用PowerPoint 2016版本打开该文件时一切正常,但如果使用旧版本PowerPoint打开该文件,电脑系统便会弹出安全警告,询问用户是否想要打开驱动程序.inf,这根据当下环境,例如操作系统的版本和执行应用的补丁。

▲用早于2016年的PowerPoint版本打开.pps文件时,会弹出该提示

如果用户选择打开该文件,就会使计算机受到入侵。但如果用户选择不打开,计算机则不会受到感染。尽管未执行该文件,Backdoor.Enfourks木马程序依然会被放入临时目录中,这将给攻击目标造成潜在的感染风险。

赛门铁克安全响应团队已经在实验室测试的所有PowerPoint版本中证实了这一问题。用户应该手动删除任何潜在的拖放文件,此类文件的名称通常为“sysvolinfo.exe”。

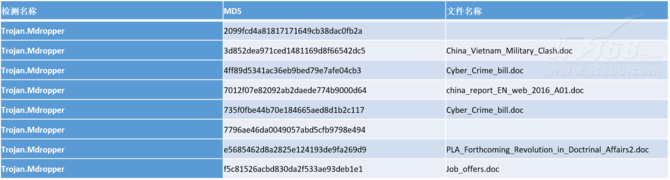

恶意 Word.doc 文件

除.pps文件外,攻击者还使用富文本文件发送恶意软件。安全研究人员曾报告,这些文件利用CVE-2012-0158漏洞进行感染。此外,赛门铁克还注意到,CVE-2015-1641漏洞同样正被用于感染Backdoor.Steladok木马程序。

主要有效载荷

攻击者主要将两种恶意软件嵌入.doc和.pps文件中。通常,攻击者将Backdoor.Enfourks木马程序嵌入PPT文件中,该木马为自动安装的可执行程序,充满大量无意义的数据,其主要目标是32位系统。而.doc文件则嵌入Backdoor.Steladok程序木马。

尽管两种后门木马都需要等待攻击者的命令才会采取行为,但它们却能够搜索文件,并在激活后将文件上传到指定服务器。

防御措施

赛门铁克建议用户采取以下措施,抵御Patchwork组织的攻击:

· 及时删除收到的任何可疑邮件,特别是包含链接或附件的邮件。鱼叉式网络钓鱼邮件经常被用于引诱受害者打开恶意文件;

· 及时更新操作系统和其它软件,软件更新通常会对新发现并可能被攻击者利用的安全漏洞进行修补;

· 定期更新安全软件,防御恶意软件的新变种。

赛门铁克安全防护

赛门铁克和诺顿产品已经检测出以下Patchwork组织所使用的恶意软件:

-- 防病毒程序:

Bloodhound.RTF.3

Trojan.PPDropper

Backdoor.Enfourks

Backdoor.Steladok

Backdoor.Steladok!g1

Trojan.Gen.2

Infostealer

入侵预防系统:

System Infected: Backdoor.Steladok Activity

System Infected: Backdoor.Enfourks Activity

-- 攻击指示:

以下详细信息为Patchwork组织可能对计算机实施攻击的可疑域名、IP地址和文件:

可疑域名与IP地址:

chinastrats.com

epg-cn.com

extremebolt.com

info81.com

lujunxinxi.com

militaryworkerscn.com

milresearchcn.com

modgovcn.com

newsnstat.com

nudtcn.com

socialfreakzz.com

81-cn.net

cnmilit.com

nduformation.com

expatchina.info

info81.com

climaxcn.com

expatchina.info

miltechcn.com

miltechweb.com

securematrixx.com

46.166.163.242

212.129.13.110

▲与攻击活动相关的恶意PPT文件

▲与攻击活动相关的恶意富文本文件

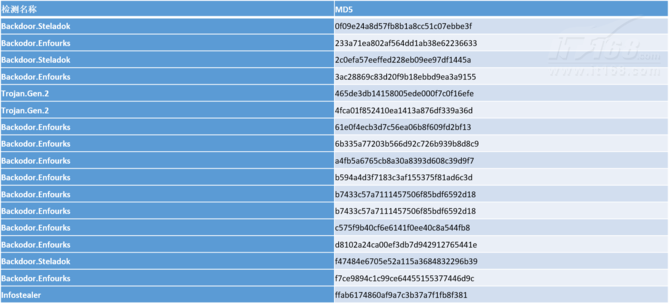

▲与攻击活动相关的有效负载

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。