CS4:新一代SOC与态势感知大会 六家安全厂商分享核心解决方案

今年8月,安全牛发布了基于全景图中“SOC/iSOC”子领域厂商所展开调研的《新一代SOC研究报告》(包含技术和市场指南),在业内反响颇为强烈。以此为契机,安全牛在上周四下午,联合六家在“新一代SOC和态势感知”领域有着领先技术思路和可观市场占有率的安全厂商,举办了此次C·S大会。

C·S会议之前已举办过三届。众所周知,C·S大会不讲攻防技术,也不谈高层战略,而是专注安全解决方案的分享。演讲者面向的是最终客户,讲的是企业或机构目前亟待解决的安全问题,以及安全能力建设的思路和落地方案。

在去年第三届C·S“威胁情报解决方案峰会”上,来自360网络安全研究院、IBM安全、微步在线、白帽汇和安全值的负责人,围绕威胁情报技术本身、落地及应用,做了详实的干货分享。

今年的“新一代SOC和态势感知”大会,安全牛邀请了360企业安全、瀚思、安恒信息、深信服、新华三以及兰云科技这六家在这一安全细分领域具备技术特点和丰富行业建设应用经验的安全厂商,介绍他们对SOC和态势感知的理解以及能力建设思路。核心内容记录如下:

1 态势感知的前世、今生与未来

安恒信息资深解决方案架构师 李剑锋

态势感知的“前世”是应用于军事领域,美军在04年就指出“态势感知是对现状的知识和理解,可帮助友方、敌方的行动进行及时、精确的评估,并服务于跟高层决策的制定”。

今日,态势感知已经是网络安全的基本和基础性工作,是在实现安全态势“理解”和“预测”之前的重要阶段。对于多元、异构的安全数据,如何从中采集出足够且有效的安全要素,再通过关联分析和数据挖掘,获得当前网络局部或整体的安全态势信息,并利用历史数据和相关模型进行态势预测,是今日安全行业“态势感知”所需具有的重要能力。

网络技术应用日新月异,所衍生出的安全威胁,也在不断向技术手段更高级、获取更高价值数据的方向演进。大数据技术可以提供重要的安全分析能力,基于安恒在分析建模、异常行为关联分析等方面的突出能力,帮助企业实现可检测、可预警和可处置的态势感知能力。

未来,安全态势感知将定位在安全大数据中心,标准化和集中化的进行数据采集与存储,具备云平台的安全防护和监管能力,并聚焦更深度的态势分析,以及网络中全安全设备的通报和预警。

2 大数据安全支持的新一代SOC

瀚思产品副总裁 周奕

边界、单点防御已近乎失效的今天,安全运营中心(SOC)的建设已成为大部分企业安全能力建设的重心。这包括安全预防、持续监测、快速响应、溯源取证和风险预警这五方面能力。

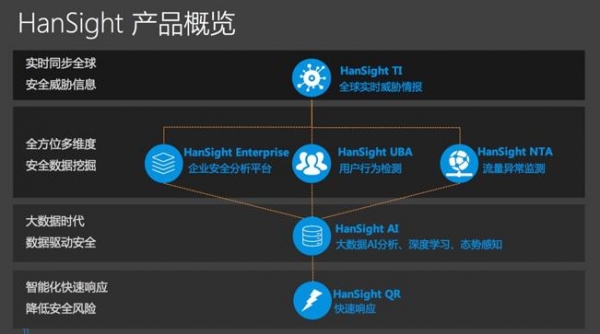

瀚思作为国内知名的大数据安全厂商,拥有22项核心安全专利。从下面这张产品体系图中不难看出,基于机器学习和人工智能这一核心能力的大数据平台,以及平台之上对于安全和威胁的理解所积累的专家规则,是瀚思的核心竞争力。

通过对企业内/外部数据的采集和分析,针对外部攻击、内部威胁和业务欺诈,实现主动、智能的防御,是瀚思认为新一代SOC的最终目标。

3 NGSOC和态势感知构建的新一代安全运营体系

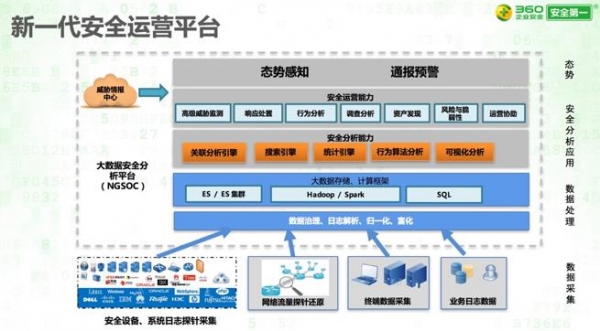

360企业安全集团副总裁 韩永刚

数字化转型这一大背景下,IT基础设施正在发生变化,安全运营思路甚至是安全体系,也应重新构建。企业安全防御的重点,应从过去的被动的围墙式,过渡到主动、动态对抗的检测和响应上。企业应利用大数据、威胁情报、行为分析等技术,帮助组织对来自内/外部的安全威胁进行研判和溯源。

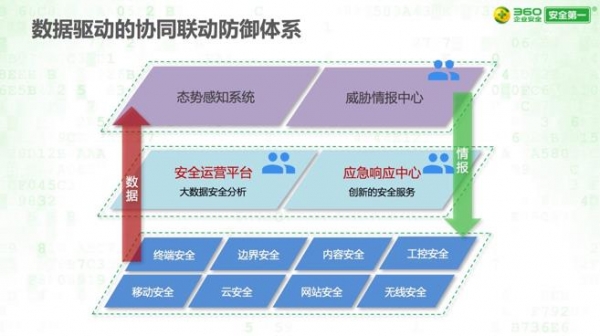

“数据驱动安全”一直是360网络安全的核心技术思想。背后,威胁情报和态势感知能力,以及协同防御体系的构建,是重要的能力支撑。

360认为,新一代SOC核心能力点在于对威胁的持续监测,包括分析、响应、对安全态势的评估,以及协同和预防。概括来讲,就是“技术”、“流程策略”和“人”。所需的核心技术点包括:

·威胁情报的充分应用;

·深度网络流量分析;

·终端检测与响应;

·用户实体和行为分析;

·追踪与调查;

·可视化交互分析;

·事件响应;

·自动化协同。

在安全运营中,对“人”要特别关注。没有技术手段保障的运营机制,和没有人员参与运营的技术机制,都会失效。“数据驱动、产品协同”的技术机制,和“以人为核心”的运营机制,应达到协同。同时,在安全人才培养方面,企业要在兼顾培养成本的前提下,考虑企业安全能力所处不同阶段,对安全人才能力的不同需求,进行针对性培养。

4 新形势下的安全感知方案和最佳实践

深信服安全感知产品总监 王金红

深信服认为,碎片化的安全体系现状和攻防的不对等,是目前传统防御体系存在的两个主要问题。因此,企业对能够使全网安全状态可视、并及时进行预警和响应的安全平台的需求,是非常迫切的。这个安全平台需要具备以下四点能力:

·对必要且有效数据的主动提取;

·能够不依赖规则检测低概率安全威胁;

·基于业务的安全可视;

·多设备的协同联动响应。

特别在协同响应方面,深信服采用三级响应机制,包括通过下一代防火墙平台的网络侧的自动阻断,上网行为管理对用户/员工的提醒和在终端的扫描/查杀工具,以及帮助进行威胁分析和应急响应的专家服务。

总的来说,企业需要对自身IT资产和业务逻辑进行梳理,利用威胁情报进行实现威胁检测,并参考对攻击行为的分析,来评估用户网络的安全态势。

5 态势感知在高校的落地实践

新华三集团安全产品线高级产品经理 田浩博

安全威胁多样、影响范围广、边界防护困难已经成为安全威胁的新常态。特别在教育行业,普遍存在安全技术和管理体系缺乏,运维机制脆弱等问题。目前,高校安全治理的主要任务,在于封堵安全漏洞、治理网站乱象、规范安全管理、和补齐等保短板。为此态势感知平台要能够实现风险和资产的可见、可知,和安全问题的快速处置。

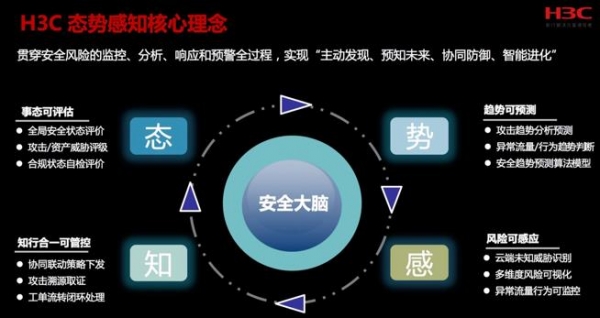

基于在高校的落地实践,新华三认为态势感知平台的核心能力,应包括:基于安全大脑(由机器学习和专家系统构建)的威胁智能分析、“云-网-端”架构的协同响应、风险态势的主动多多维预测、以及业务风险等多维度的安全可视化呈现。对应的技术点,包括能够对大范围样本数据进行分析和趋势预判的核心安全大脑,基于漏洞、URL、病毒、IP/Web等安全特征库在网络边界的深度报文检测、用户行文分析与审计、网络流量异常检测,和对内网主句、服务器和数据库的主动式漏扫。

要实现这些,也就意味着平台要具备完整的数据采集能力,智能的威胁分析能力,和强大的联动响应能力。

6 入侵事件的高效发现、分析与取证(基于SOAPA架构的智能安全平台)

兰云科技解决方案总监 李传恩

足以湮没真正有价值威胁警报的告警海洋、传统特征检测面对未知威胁的失效、因为全流量数据存储能力不足所导致的事后取证困难,是目前安全工作人员所面临的三个最主要“困境”。而“脱困之道”,兰云科技认为,就在于可以看做是下一代SOC的SOAPA(安全运作和分析平台)架构。

SOAPA是一个整合的新概念,是基于机器学习、大数据分析等技术的下一代SIEM架构。通过全方位的数据采集,关联分析、威胁建模,SOAPA可以发现传统安全方法难以发现的未知威胁。同时,尽可能减少误报,做好响应处置工作,并辅助决策,实现安全事件的全流程闭环处理。其重点在于对现有安全体系和架构的补充,和防御能力的增强。

“反恶意软件沙箱”是兰云基于SOAPA架构的智能安全平台所包含8大能力的核心,覆盖包括进程行为、用户行为、内存行为等30余个检测指标。除了可对系统内核和网络行为进行监测的系统级沙箱外,还包括可找出针对特定应用特定版本开发的恶意软件的应用级沙箱。

附 关于C·S系列会议主题的选择

安全牛推出的“网络安全行业全景图”(all.aqniu.com)目前共有17大安全分类,59个细分领域,包含200余家安全企业和相关机构。全景图的定位是各个细分安全领域中优秀厂商的推荐,而非“厂商黄页或大全”。所以能够列入全景图某一细分领域的安全厂商,均在“产品国内市场的占比和销售规模”或“产品技术特色”任一方面据有明显优势。

之后,随着各细分领域市场和技术调研陆续开展和相关报告的发布,安全牛也会继续选择行业关注的不同热点作为C·S系列会议的主题,以报告内容为核心,线下活动为纽带,为安全厂商、业界专家和甲方用户搭建交流和分享的平台。

好文章,需要你的鼓励

奥运级别的努力:首席信息官为2026年AI颠覆做准备

AI颠覆预计将在2026年持续,推动企业适应不断演进的技术并扩大规模。国际奥委会、Moderna和Sportradar的领导者在纽约路透社峰会上分享了他们的AI策略。讨论焦点包括自建AI与购买第三方资源的选择,AI在内部流程优化和外部产品开发中的应用,以及小型模型在日常应用中的潜力。专家建议,企业应将AI建设融入企业文化,以创新而非成本节约为驱动力。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Spotify推出AI播放列表功能让用户掌控推荐算法

Spotify在新西兰测试推出AI提示播放列表功能,用户可通过文字描述需求让AI根据指令和听歌历史生成个性化播放列表。该功能允许用户设置定期刷新,相当于创建可控制算法的每周发现播放列表。这是Spotify赋予用户更多控制权努力的一部分,此前其AI DJ功能也增加了语音提示选项,反映了各平台让用户更好控制算法推荐的趋势。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

为AI+而生,海辰储能发布全球首款锂钠协同AIDC全时长储能解决方案

长时储能开启智慧未来:海辰储能生态日全球首发三大新品

Arm 借助融合型 AI 数据中心,重塑计算格局

奥运级别的努力:首席信息官为2026年AI颠覆做准备

Spotify推出AI播放列表功能让用户掌控推荐算法

Adobe押注生成式AI获得回报,年度营收创历史新高

OpenAI与迪士尼达成十亿美元合作协议,米老鼠和漫威角色进入Sora

甲骨文150亿美元数据中心投资导致股价下跌

Spoor鸟类监测AI软件需求飞速增长

制药行业AI数据质量危机:垃圾进垃圾出的隐患

Harness获得2.4亿美元融资,估值达55亿美元,专注自动化AI编码后的开发流程

英伟达CEO黄仁勋独家专访:万亿美元押注AI工厂将成为新时代计算机