扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

当下汽车入侵已经成了一个很热门的话题,许多汽车企业生产的汽车都是使用电子线控系统,也就是说现在汽车的大部分功能都是由电子系统控制的,从仪表盘到方向盘、刹车系统、加速器。

毫无疑问,汽车的自动化控制系统让我们有了更好的驾驶体验,然而同时也提高了被黑客入侵的风险。之前就有研究员演示了怎样远程劫持汽车,并控制汽车的方向盘、刹车系统和传动装置。

而现在……

根据一个安全团队的研究员指出,黑客利用大部分汽车都使用的第三方软件中的一个0day漏洞,已经成功入侵了汽车的安全气囊系统和其他的功能。

该团队成员包括CrySyS实验室的András Sz ijj和Levente Buttyán,匈牙利布达佩斯大学的Zsolt Szalay,他们演示的汽车型号是大众汽车公司的Audi TT,事实上,其他任何品牌的汽车都存在这种安全隐患。是因为这不是大众汽车本身的漏洞,而是存在于被汽车广泛使用的第三方汽车软件上。

入侵过程

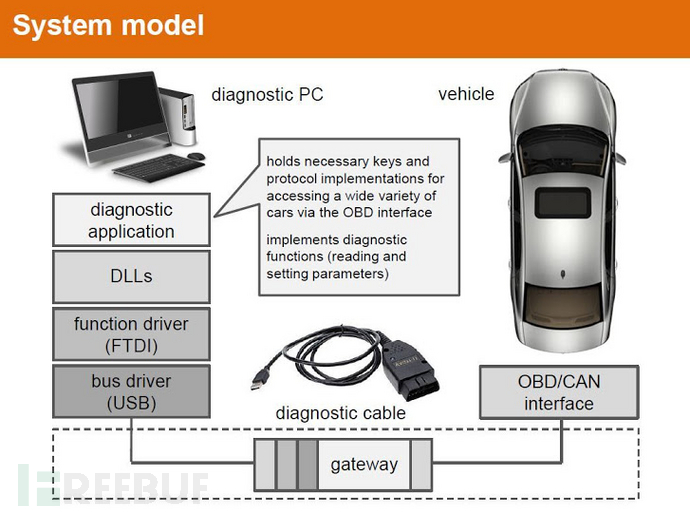

很多机修师都会使用这个第三方软件来诊断汽车问题。入侵汽车需要(二选一即可):

1,一台被入侵的机械师电脑

2,一个插入汽车并含有恶意代码的USB

攻击者将FTDI DLL(用于和诊断导线通信)替换成了一个含有恶意代码的版本。据这三个研究员称这是控制汽车最简单的方法。

一旦感染了恶意程序,攻击者就能控制汽车的诊断系统,甚至可在驾驶员不知情的情况下打开或者关闭某些功能。

“任何可以通过诊断应用程序开关的功能,攻击和都可以进行开关操作。而且在关闭安全气囊之后,我们还可以不断的向诊断应用报告安全气囊是打开的。”

研究员发现逆向工程该软件和协议是比较困难的,但是对技艺精湛的黑客来说是完全可行的。

还有更糟糕的吗?

还有更危险的呢,如果攻击者可以通过OBD2端口以某种方式更新汽车的嵌入式控制固件,留下一个后门,那么在汽车行驶过程中触发该后门则会带来更为可怕的后果。

其实早在2011年,Stephen Checkoway就发表了一份研究报告,名为Comprehensive Experimental Analyses of Automotive Attack Surfaces,里面描述了可以通过诊断设备入侵汽车的方法,而当下这三个研究员则提供具体的POC。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。