扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

赛门铁克安全研究专家近期发现一种新的专门针对手机银行的木马,被称为Android.Fakelogin。经研究分析,它主要是通过伪造手机银行登录界面,试图获取用户的银行登录账户和密码。

根据安全厂商赛门铁克的分析,该木马一开始是以俄罗斯手机用户作为目标的。该恶意程序一开始会向用户请求管理员权限,继而获取包含像访问账户列表,结束后台进程以及读取用户的通话记录等权限。

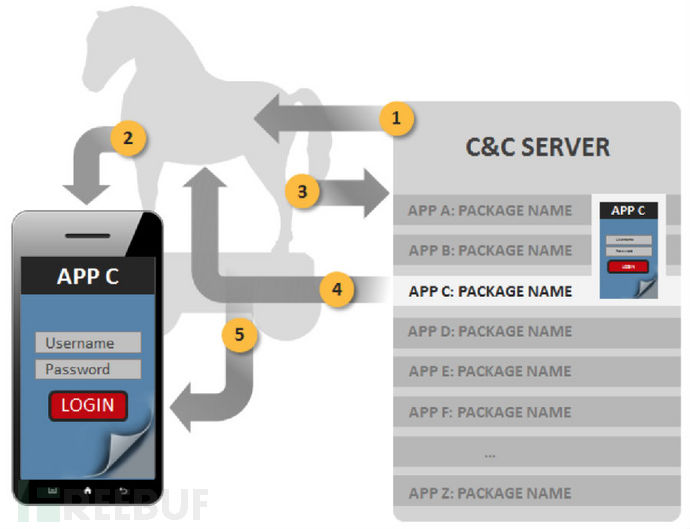

Android.Fakelogin的执行过程

如果该木马获取了这些权限,它会先从C&C服务器端下载一份手机银行应用列表,然后作为一个优先级较高的文件保存下来,当用户在受到感染的设备上打开应用时,就会去匹配打开的应用是否存在列表名单中。

赛门铁克安全专家提到:

“当匹配到手机银行应用时,C&C服务器端就会传输一个模仿目标应用界面设计的钓鱼页面到受感染设备上,由恶意程序进行处理。这种从服务器端下载模仿应用的钓鱼页面的方式显得更有弹性及优势,因为恶意程序就只需要负责监测感染设备上的相关手机银行应用程序,而将钓鱼界面的更新交由服务器端负责,这样就不需要每一次都要因为手机银行app的界面的变更而进行升级,也可以减少被发现的风险。”

该恶意程序的执行过程如下,

据研究,跟其他的恶意程序一样,Android.Fakelogin也是采用了代码混淆的方式,来规避检测和增加逆向反编译的难度。而一旦它成功感染设备,无需用户执行便可进行自启动。

来自赛门铁克的安全建议

赛门铁克建App开发者需要考虑在手机银行App中增加验证附加层,特别是在用户允许执行交易或者输入、修改敏感个人信息时。同时,用户应该尽可能安装手机安全软件,并保持更新,对于手机应用尽量从可信来源进行下载。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。