扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

360天眼实验室的追日团队日前披露称,一个名为“洋葱狗”(OnionDog)的黑客组织长期对亚洲国家的能源、交通等基础行业进行网络渗透和情报窃取,根据大数据关联分析,“洋葱狗”的首次活动可追溯到2013年10月,之后两年仅在7月底至9月初之间活动,木马自身设定的生命周期平均只有15天,具有鲜明的组织性和目的性。

“洋葱狗”恶意程序利用了朝鲜语系国家流行办公软件Hangul的漏洞传播,并通过USB蠕虫摆渡攻击隔离网目标。此外,“洋葱狗”还使用了暗网网桥(Onion City)通信,借此无需洋葱浏览器就可直接访问暗网中的域名,使其真实身份隐蔽在完全匿名的Tor网络里。

“洋葱狗”APT攻击瞄准基础行业

“洋葱狗”的攻击目标精准锁定在朝鲜语系国家的基础行业。2015年,该组织主要攻击了港口、VTS(船舶交通服务)、地铁、公交等交通机构;而在此前2014年的一轮攻击中,“洋葱狗”则侵袭了多家电力公司和水资源公社等能源企业。

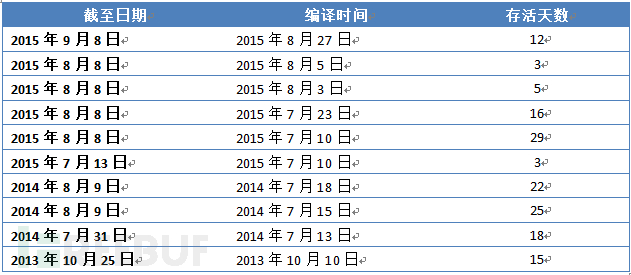

截至目前,360威胁情报中心共发现“洋葱狗”相关的96组恶意代码、14个C&C域名和IP。其首次出现在2013年10月,之后都是在夏天集中出现,而且木马设定了自身的存活时间,从木马被编译出来到终止活动最短只有3天,最长也不过29天,平均生命周期为15天,这也使其相比长期活跃的黑客攻击更难以被受害企业察觉和重视。

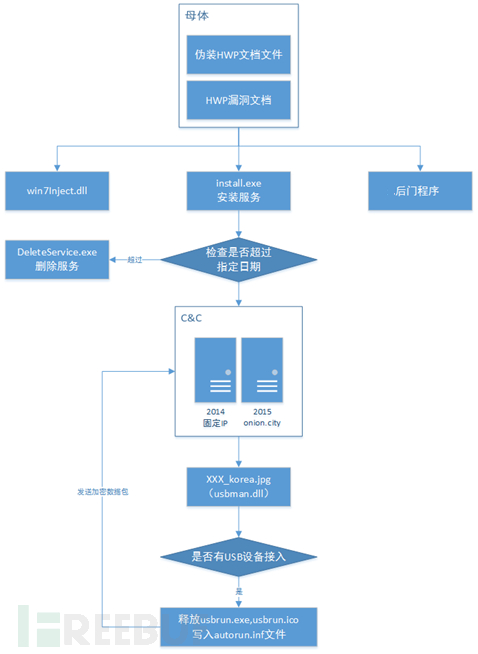

洋葱狗”的传播渠道以鱼叉式邮件定向发给攻击目标为主,早期版本的木马直接用图标和文件名伪装为HWP文档(Hangul办公软件的文档格式),此后又出现了利用Hangul漏洞的升级版本,就是在真正的HWP文档嵌入恶意代码,打开文档触发漏洞即下载激活木马。

由于能源等重要基础行业普遍采用内网隔离措施,“洋葱狗”则运用U盘摆渡的方式打破了物理隔离的虚假安全感。在震网病毒攻破伊朗核电站的APT攻击经典案例中,病毒利用工作人员的U盘打入隔离网内,“洋葱狗”也借鉴使用了这个通道,生成USB蠕虫向攻击对象的内网进行渗透。

“强迫症”式精密化组织

在“洋葱狗”的恶意代码活动中,有着近乎“强迫症”的规范:

首先,恶意代码从被创建的PDB(符号文件)路径上,就有着严格的命名规则,例如USB蠕虫的路径是APT-USB,钓鱼邮件恶意文档的路径是APT-WebServer;

当“洋葱狗”的木马成功释放后,它会请求C&C(木马服务器),下载其它恶意程序并保存到%temp%目录,再统一以“XXX_YYY.jpg”形态作为文件名。这些名称都有着特定涵义,一般是指向攻击目标。

种种迹象表明,“洋葱狗”对出击时间、攻击对象、漏洞挖掘和利用、恶意代码等整套流程都有着严密的组织和部署,同时它还非常重视隐藏自己的行迹。

2014年,“洋葱狗”使用了韩国境内的多个固定IP作为木马服务器地址,当然这并不意味着攻击者位于韩国,这些IP更可能只是傀儡机和跳板。到了2015年,“洋葱狗”的网络通信全面升级为暗网网桥,这也是目前APT黑客攻击中比较高端和隐蔽的网络通信方式。

暗网网桥,是指暗网搜索引擎利用Tor2web代理技术,可以深度访问匿名的Tor网络,而无需再专门使用洋葱浏览器。“洋葱狗”正是利用暗网网桥将控制木马的服务器藏匿在Tor网络里。

近年来,针对基础行业设施和大型企业的黑客APT攻击活动频繁曝出,其中有的会攻击工控系统,如Stuxnet(震网)、Black Energy(黑暗力量)等,直接产生巨大的破坏力;还有的则是以情报窃取为主要目的,如此前由卡巴斯基、AlienVault实验室和Novetta等协作披露的Lazarus黑客组织,以及360追日团队最新曝光的OnionDog(洋葱狗),这类秘密活动的网络犯罪所造成的损失同样严重。

根据“洋葱狗”的活动规律,今年夏天很可能又是其新一轮攻势的开始。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。