扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

概述

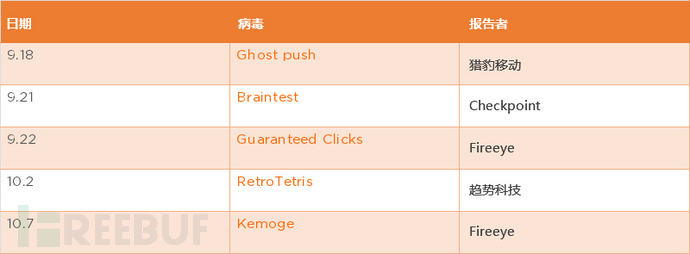

9月18日,猎豹移动(CM)安全实验室向安卓用户发出警报——“GhostPush”(幽灵推),一个几乎无法去除的顽固木马。

然而,后来事情变得越来越糟了,它的多个变种依次被发现,经过更为深入的研究与分析,来自CM的安全专家发现隐藏在这种病毒背后的是一个非法移动营销产业链,其中涉及到精细复杂的操作和大量的供应商。

迄今为止,该病毒已经影响了全球超过116个国家的90万多安卓用户,据推测,病毒开发者每天可从这个非法产业链中获取至少405万美元的暴利。

回顾“GhostPush”事件

今年8月,发现GhostPush在全球范围内迅速蔓延的CM安全团队迅速发出警报,并开发出一种专门针对这个严重病毒的反病毒工具。不久之后,有更多的安全公司注意到这个危险的病毒,并发现了几个变种。

病毒家族发现时间轴

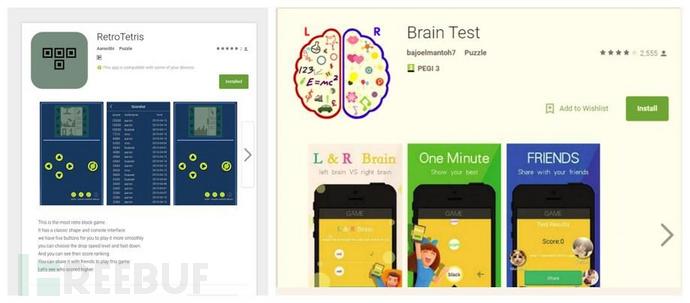

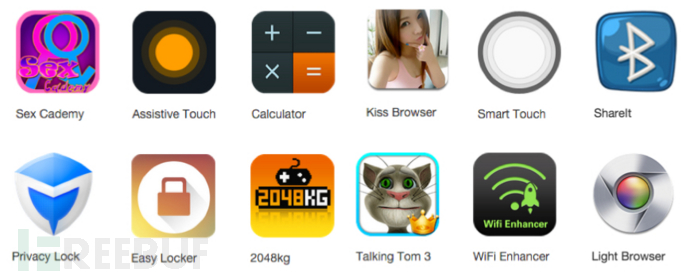

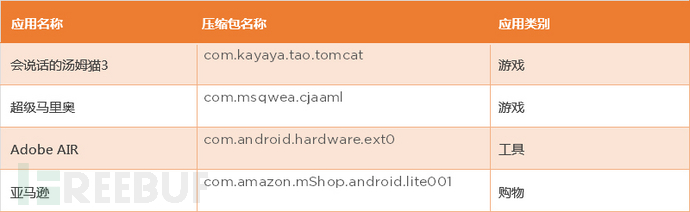

受影响APP

多个APP受影响

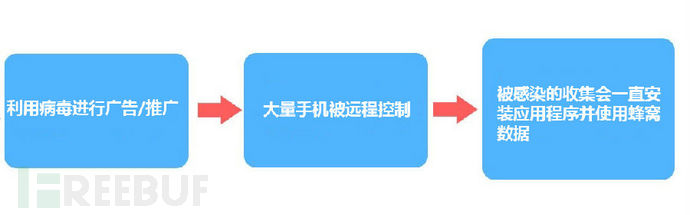

这个非法行业帝国是如何建立的?

病毒开发者对一些流行的APP进行了重包装,注入了恶意代码以及广告组件。由于这些应用程序可以绕过谷歌市场以及其他合法应用市场的安全监控,开发者在许多其他热门应用市场成功提交并发布。然后,开发者继而通过合法渠道推广他们的恶意程序。

从另一方面来看,在不知情的情况下用户往往非常愿意下载这些伪装成热门应用的恶意程序。当用户完全无法卸载这些恶意软件时,病毒开发者便获得大量活跃用户。而拥有了这样的用户群体后,他们便可以建立一个市场推广公司,成为移动经销商。这些恶意开发者有资格与广告赞助商合作,通过推广产品谋取暴利。

研究者发现至少4个可疑域名

在分析过病毒域名的指挥与控制(CnC)之后,CM团队发现了至少四个与这个病毒家族攻击有关的域名。基于这些相关信息,可以猜想到攻击可能源于中国。

在合法应用市场也发现此病毒家族

病毒开发者在合法应用市场也发布了经过重包装的恶意应用,由此获得了大量的用户。截至目前,CM团队在谷歌市场、Aptoide以及其他热门应用程序商店中都发现了病毒样本。让人稍感欣慰的是,这些恶意软件现在已从所有市场下架。

超过4000样本受此病毒家族影响

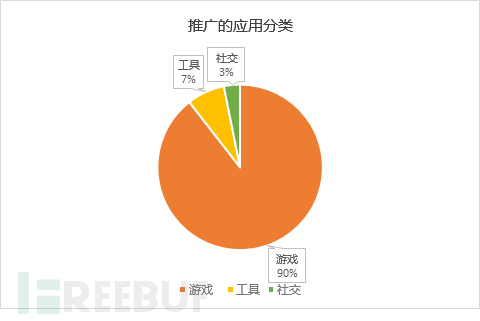

这个病毒家族囊括了4000个样本,主要出现在一些热门游戏、工具以及社交软件中,例如会说话的汤姆猫3、超级马里奥、Amazon等等。

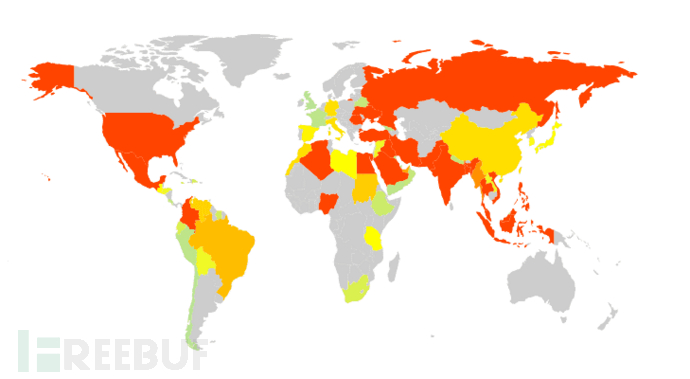

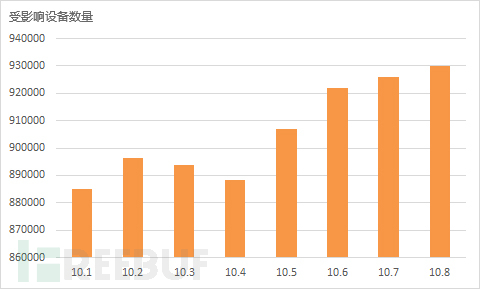

截止10月8日,GhostPush已经影响了超过116个国家的90多万手机用户,主要集中于东南亚地区。

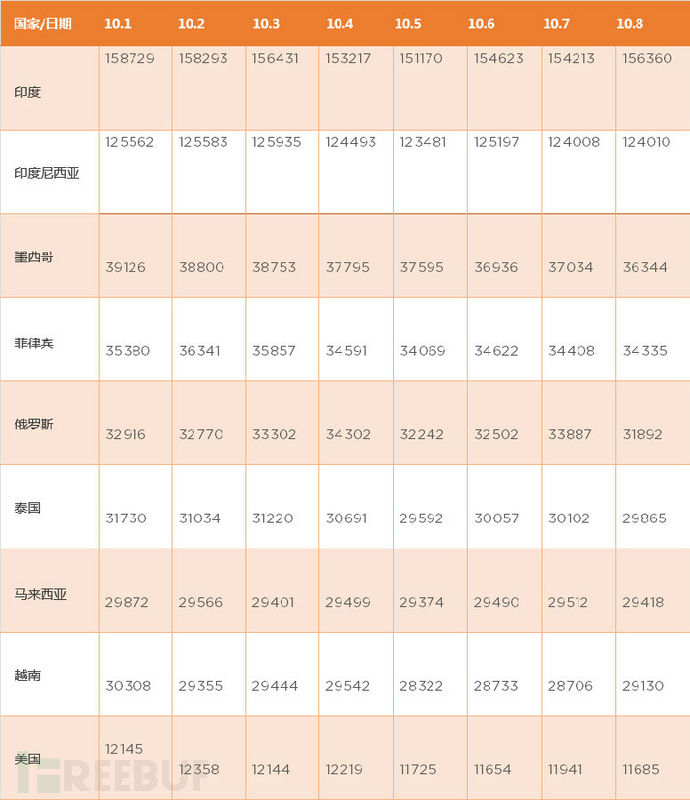

受病毒影响的主要地区列表如下:

主要国家感染用户数量列表如下:

东南亚为什么成了重灾区?

病毒开发者主要来自中国,并且大多数经过重新包装的应用程序是由中国供应商开发的。由于东南亚与中国地理接近,两个地区在文化、历史或宗教方面存在很多共同点。近年来,已经有越来越多的中国供应商开始在东南亚地区拓展业务。

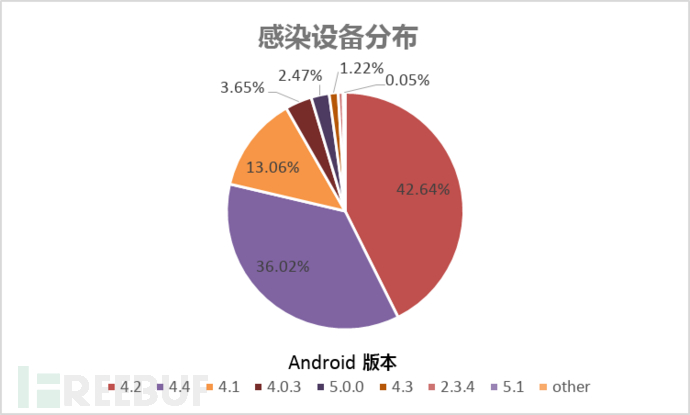

安卓所有版本几乎都难逃影响

这个病毒家族可以影响2.3至5.1几乎所有安卓版本。令人震惊的是,即使最新版AndroidLollipop也无法逃脱厄运。

所有受影响的移动操作系统版本如下所示:

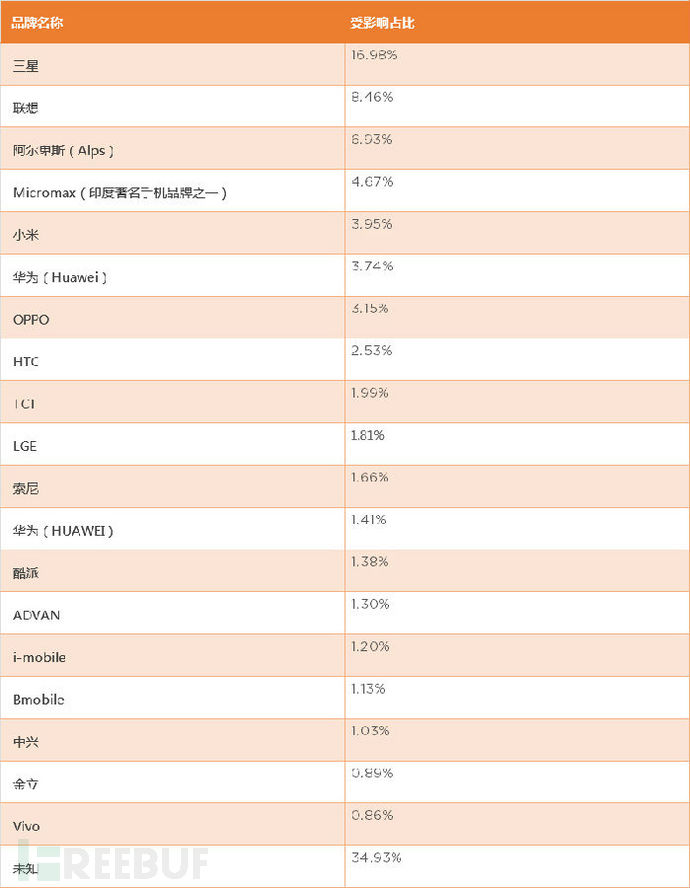

超过一万手机类型及2742个品牌受此牵连

几乎所有大型手机制造商集体沦陷。三星作为谷歌开放手机联盟的硬件领跑者首当其冲,由于其占领了最大的移动市场份额,因此受影响最深。

这个病毒家族已经恶意影响了多少应用程序?

分析之后,研究者发现了一些推广恶意软件的信息。目前,已经有93个应用程序成为受害者。

所有这些应用程序都被预先注入了病毒(例如com.msqwea.cjaaml,com.sex.position.withsoundSexPosition以及com.hui.szhdtmmnewTalkingTom.)。除了重新包装流行应用程序,这些病毒同时还强制下载带有木马、后门或者病毒的其他恶意程序,造成更进一步的感染。因此,无论是合法或者恶意的应用程序,都会成为GhostPush病毒的一部分。

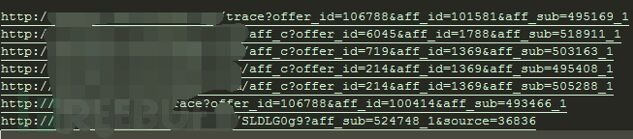

在分析过程中,研究者还发现了一些有意思的信息,其中部分在下面列表展示如下:

病毒开发者每天可获利超过405万美金

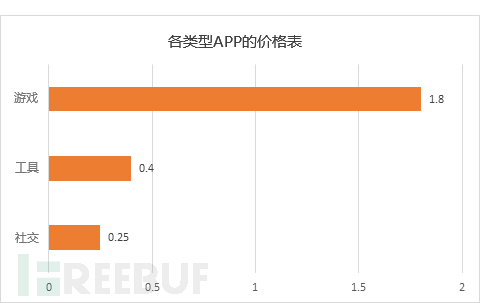

这些恶意应用程序在智能手机上每安装一次,病毒开发者便可获得平均1.5美元的收益。目前,这93款应用程序主要分布于游戏、工具及社交软件中,其中最贵的当属游戏“魔法热潮:英雄”,每次安装需要3美金。

在测试了10台设备之后,研究人员发现设备平均每天安装3个应用程序,由此估算出每个设备每天可以为病毒开发者带来4.5美元的收益。

从之前获得的数据中可以看出,超过90万的设备感染了这三种病毒,这便意味着开发者可以获利至少405万美元,每天!

病毒家族的主要技术特点

1、病毒家族能够绕过谷歌市场以及其他应用市场的安全监控,因此他们能够在许多合法应用市场发布恶意程序,由此获得大批用户。

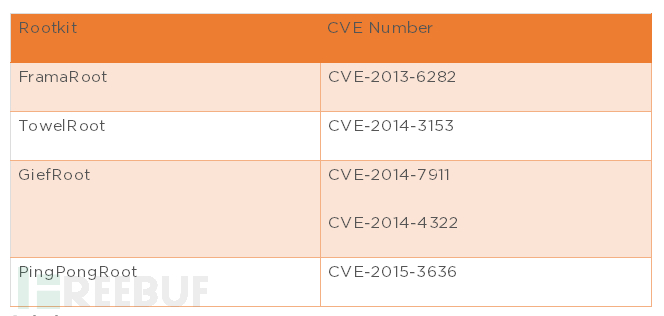

2、这个病毒家族利用现存的安卓系统漏洞进行提权操作,因此他们能够对用户设备进行ROOT,让用户无法卸载病毒。CM已经发现了一些被利用进行提权的漏洞,如下所示:

解决方案

这个病毒家族可以自动获取你手机的根权限,ROOT受影响设备并获取系统级别的访问权。病毒一旦感染,即使使用杀毒工具,用户也很难摆脱,重启手机之后这些恶意软件依旧出现。幸运的是,目前清理大师和CM安全已经研发出一种处理病毒的机制,适用于这种特殊的病毒家族,请点击链接进行获取。

参考

1.http://www.cmcm.com/blog/en/security/2015-09-18/799.htmll

2.http://blog.checkpoint.com/2015/09/21/braintest-a-new-level-of-sophistication-in-mobile-malware/

3.https://www.fireeye.com/blog/threat-research/2015/09/guaranteed_clicksm.html

4.http://blog.trendmicro.com/trendlabs-security-intelligence/two-games-released-in-google-play-can-root-android-devices/

5.https://www.fireeye.com/blog/threat-research/2015/10/kemoge_another_mobi.html

附录:GhostPush样本

MD5s:https://docs.google.com/document/d/1HL6CarctYO7ekGcskNvZuMv9ws_BHdcPYzz2iTI-vKw/edit?usp=sharing

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。