扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

导读

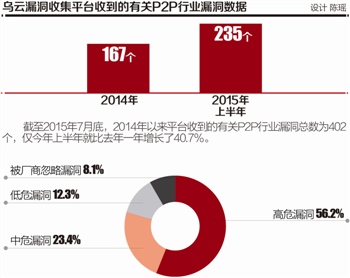

根据乌云漏洞收集平台的数据显示,2014年以来,平台收到的有关P2P行业漏洞总数为402个,2015年上半年235个,仅今年上半年就比去年一年增长了40.7%。

在上述漏洞中,可能影响到资金安全的漏洞数量占总数的46.2%。其中2015年上半年,这个比例依然维持在44.3%,并未减少。

本报记者 吴燕雨 北京报道

9月16日,国内知名互联网漏洞平台乌云网发布了一份P2P平台漏洞的报告。涉及搜易贷、和信贷、翼龙贷、有利网等多家P2P信贷平台,称其存在安全漏洞。

报告内容显示,国内多家P2P平台均存在安全漏洞,这些漏洞有的可能直接影响到用户的资金安全。面对这些漏洞,有的平台选择回应并修复,有的平台则选择不予理睬。

这些漏洞将会给用户和平台带来什么样的危机,以及漏洞为何依然有增无减,日趋严重,相关专家对此解读此“郁结”逻辑所在。

漏洞日趋严峻

根据乌云漏洞收集平台的数据显示,截至2015年7月底,2014年以来平台收到的有关P2P行业漏洞总数为402个,仅今年上半年就比去年一年增长了40.7%。其中,高危漏洞占56.2%,中危漏洞占23.4%,低危漏洞占12.3%,8.1%被厂商忽略。

在上述漏洞中,可能影响到资金安全的漏洞数量占总数的46.2%。其中2015年上半年,这个比例依然维持在44.3%,并未减少。

乌云网曾曝光12306用户泄露、携程网信息泄露、天河一号等多个知名安全漏洞。在乌云漏洞平台中,P2P平台最常见的类型包括支付漏洞、密码重置、访问控制等。其中,密码重置占60%。

“从P2P行业的起始,就伴随着各种各样的安全问题。如今P2P行业增势火爆,其中对待安全漏洞的态度则更是参差不齐,随着基数的扩大,安全问题看起来并没有得到改善,反而越来越严重。” 乌云联合创始人FengGou告诉21世纪经济报道。

金山首席安全专家李铁军告诉21世纪经济报道,一部分P2P平台是基于共同的模板搭建的,当安全存在漏洞时,同类的网站会被批量入侵。

8月8日,国内主流借贷系统贷齐乐被发现多处SQL(利用现有应用程序,将恶意的SQL命令注入到后台数据库引擎执行的能力,得到数据库)注入可影响大量P2P网贷站点,两天后,乌云平台上又爆出贷齐乐出现某处设计缺陷导致大面积注入以及几处高权限SQL注入。而借贷系统一旦出现安全问题,将影响多个P2P平台。

根据世界反黑客组织的最新通报,中国P2P平台已经成为全世界黑客宰割的羔羊,已有多起黑客盗取P2P平台现金的案例发生。如2014年1月29日,谭登元因侵入他人计算机系统,骗取多家P2P平台现金,被判处有期徒刑五年,其涉案金额达157万。

危险密码解读

由于逻辑错误或设计缺陷导致的漏洞在乌云漏洞平台中占据较大比例。攻击者利用自己密码重置获得的验证码就可以重置其他用户的密码。

今年4月,乌云白帽子(即正面的黑客,可以识别计算机系统或网络系统中的安全漏洞,但并不会恶意去利用,而是公布其漏洞)“管管侠”上传了搜易贷的逻辑漏洞。攻击者只需要通过打开自己和他人重置密码的链接,点击修改自己的密码,在获得验证码之后,返回到他人密码重置的页面,将验证码填入,即可成功修改他人的密码,登录他人账户。

乌云网白帽子303告诉21世纪经济报道,这种漏洞是由于网站没有做到一个cookie(在浏览器的验证机制里用于验证用户身份)对应一个用户,没有将cookie与用户进行绑定,于是当两个账号同时操作的时候,网站就容易将两个网络身份搞混。

对于上述漏洞,搜易贷在乌云平台上给予了回复,表示“已经将漏洞转交给搜易贷公司”。记者联系搜易贷了解漏洞修复情况,但并未收到平台给予的相关回复。

这种情况不仅存在于搜易贷,在乌云漏洞平台中,金海贷、和信贷、拍拍贷等多家P2P平台均存在上述问题。

对此,9月16日下午,21世纪经济报道向部分被乌云网报告提到的网站了解漏洞情况。记者联系的是搜易贷与和信贷。搜易贷提示记者发邮件去,但截止发稿时,并没获得回复。另外,和信贷提供的邮件地址显然不对。记者发了三次邮件,都被系统退回。于是,再度联系和信贷方人士,对方坚称邮箱没错,但并不愿意将记者的采访意愿转接电话给相关负责人。

对此,乌云漏洞平台建议,网站开发人员在开发的过程中要注意,应该怎样保证cookie等可以重置密码的凭证与用户之间的对应关系。“如果网站对cookie和用户进行一对一的绑定,这个问题可以轻易被避免。”白帽子303说。

跟密码相关的漏洞还有很多。

和信贷于今年5月被乌云曝光,由于可以绕过一些关键步骤,而导致任意用户密码可被重置。正常的密码重置流程应该分为“输入图形验证码、发送短信验证码、输入验证码、重置”四步,而在和信贷的流程中,第三步关键的验证过程直接被绕过,攻击者不需通过验证即可重置用户密码。白帽子303介绍,在这个漏洞中,短信验证码没有起到验证作用。

乌云网介绍,一般的密码重置分为输入用户名、验证身份、重置密码、完成四步。重置密码的漏洞分为爆破、秒改、需要与人交互三种类型。

其中爆破(即暴力破解,通过工具不停猜测用户密码)包括手机验证码和邮箱验证码两种。手机验证码漏洞较为常见,一般是由于验证设计过于简单,对校检码使用次数没有限制,导致正确的验证码可以被枚举爆破,从而重置密码。

如2013年4月,有利网被曝光由于某个参数设置的过于简单,且发送请求时无次数限制,可以通过爆破重置任意用户密码。

白帽子303介绍,黑客有收集字典的习惯,即会形成一个常规密码库,在这种情况下,就可以通过撞库(黑客通过收集网络上已泄露的用户名及密码信息,生成对应的字典表,到其他网站尝试批量登录,得到一批可以登录的用户账号及密码)达到攻击的目的。

爆破邮箱漏洞,则发生在用户点击发送验证码后,后台会产生数据包,攻击者可以通过拦截数据包,看到链接,从而重置密码。

对于这种密码重置系列漏洞,李铁军表示,这属于高危漏洞,由于攻击者可以得到其他理财用户的密码。如果平台的资金不是原路返回,攻击者就有机会拿走资金,并提现到其他银行账户。

FengGou表示,大部分漏洞是由于缺乏安全意识与可靠的安全执行力,存在共性,这些问题都是可以避免的。

对此,乌云建议,P2P平台应该对自身做一个大检查,重置密码从来不是一件小事情,作为与资金相关的融资类第三方平台,密码不仅是对用户的一层安全保障,也是自家资金安全的门锁之一。

攻击从未停止

乌云报告显示,截至2014年底,已有近165家P2P平台由于黑客攻击造成系统瘫痪,恶意篡改,资金被洗劫一空等,每天都有平台因为黑客攻击而面临倒闭。

虽然P2P金融行业面临的安全问题一点点变得严峻,但安全问题并没有在这个行业被彻底重视起来。从乌云漏洞平台可看到,部分实际控制人对于漏洞并没有表现出重视程度。

5月31日,乌云公开安心贷重要功能设计缺陷漏洞,该漏洞可以通过修改请求包中有关手机号码的参数,使自己手机接收到任意用户重置面所需的验证码达到重置用户密码的目的,可能影响到网站的所有用户,但该漏洞被厂商选择忽略。

对于该问题,安心贷的一位客服人员告诉21世纪经济报道,如有问题,相关同事一定会第一时间进行处理。但截至记者发稿时,乌云漏洞平台上的漏洞依然没有被厂商修复。

6月5日,乌云爆出8080信贷新版某业务出现一大波高危漏洞,包括getshell(取得权限)漫游内网、SQL注入等问题,但该漏洞也依然被厂商选择忽略。

目前对于漏洞的态度比较积极,但仍有比较传统的企业思维希望以掩盖安全事件为主,FengGou表示希望企业自身能够对用户信息以及资金安全负责,而且必须有第三方的可靠监管机构进行监督。

如何防止这种情况再次发生?李铁军告诉记者,这首先需要用户和平台双重重视。用户需要充分了解平台,及平台信息泄露后可能导致的风险,平台则需要和专业的安全公司合作解决信息泄露的风险。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。