扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

来源:中关村在线 2008年05月01日

关键字:eset nod32 NOD32

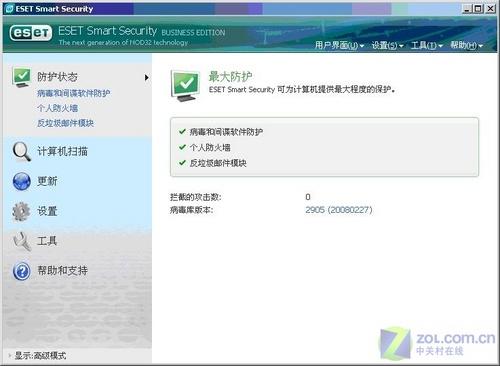

经过1年的时间,ESET终于推出了重量级的旗舰反病毒安全套装产品ESET Smart Security。今天笔者拿到了最新的ESET Smart Security商业版。

ESET Smart Security是ESET NOD32公司隆重推出的NOD32下一代产品,ESET的NOD32防毒软件一直是市面上广受好评的安全防护产品,它具有强大的恶意软件清除引擎,其出色的性能更是许多人选择NOD32的最大原因,下面就随笔者来尝尝鲜吧。

ESET Smart Security商业版支持最新的Windows Server 2008及Windows Server 2000/2003。

图1 试用ESET Smart Security商业版的系统环境

点击下载:

一、安装ESET Smart Security商业版

ESET Smart Security商业版的安装程序与Home版的安装程序略有不同,安装程序也会附带be,即business字符,如下图:

图2 安装程序附带be

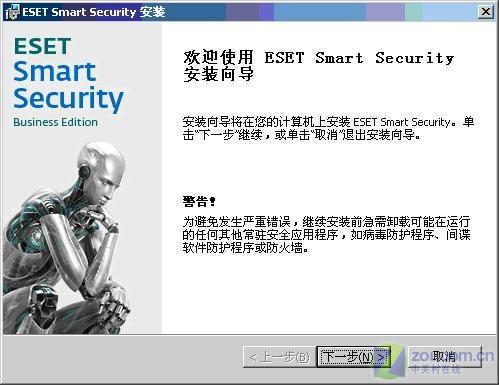

双击执行后,按照如下步骤依次安装:

为简化操作,我们选择普通安装即可,ESET已经为我们设置好大部分参数,方便普通用户的操作。(注意:安装ESET Smart Security之前强烈建议先将已安装的杀毒软件卸载。)

图3 安装前建议先卸载其他杀毒软件

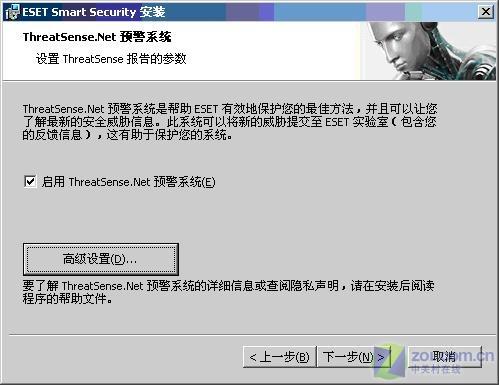

启用ThreatSense.Net预警系统,可以防范大部分未知病毒。

图4 启用ThreatSense.Net预警系统防范大部分未知病毒

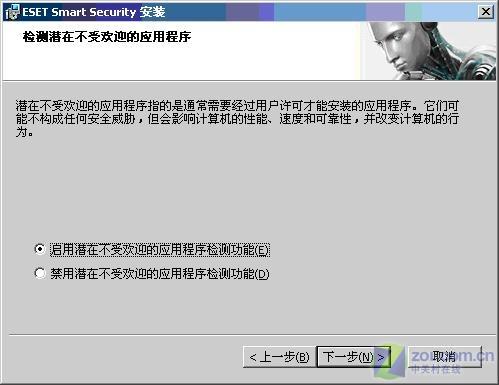

启用潜在不受欢迎的应用程序检测功能。

图5 启用潜在不受欢迎的应用程序检测功能

ESS安装完毕后即可立即投入使用,不需要重启电脑。这点很人性化,意味着即便在网吧也可以很轻松地安装并使用ESS来杀毒。

图6 安装完毕无须重启即可轻松杀毒

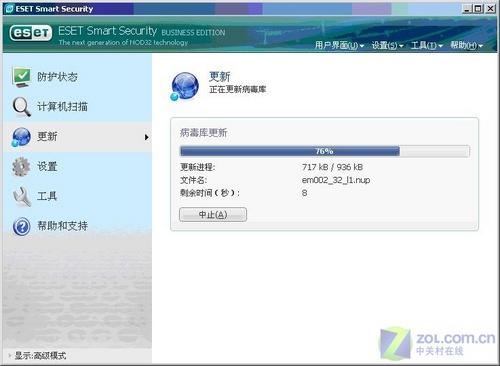

安装成功后第一件事,当然是立即更新病毒库啦。ESET Smart Security的更新速度很快,笔者只用了不到10秒的时间,就已经将病毒库更新到最新了。

图7 立即更新病毒库

更新成功后,右下角的任务栏将会弹出提示,提示ESET Smart Security已更新至最新。

图8 病毒库更新成功

二、测试商业版的防病毒能力

第一步:准备测试环境

要测试病毒,当然不能在本机测试拉,中毒了就麻烦了。为了测试ESET Smart Security的防毒效果,笔者特意安装了虚拟机。虚拟机的相关介绍请参阅:http://blog.sina.com.cn/s/reader_4563cd9901000a19.html

卡饭论坛地址:http://bbs.kafan.cn/

测试磁碟机病毒

磁碟机病毒疫情的发生

磁碟机病毒最早出现在去年2月份,是在windows系统目录下生成lsass.exe及smss.exe文件,并且修改系统时间为1980年,当时这个病毒不是以下载器为目的的,自身也有较多BUG,入侵后,容易引起系统蓝屏死机。以后的变种逐步吸收了AV终结者和机器狗的特性,对抗安全软件的能力逐步增强。

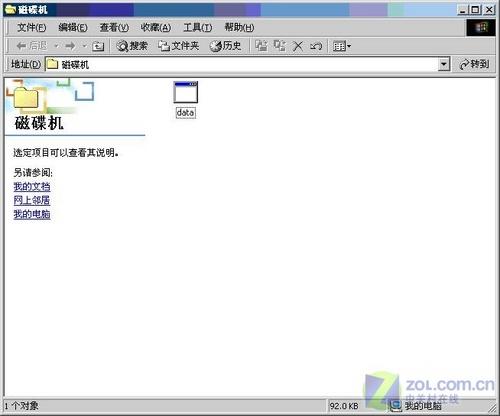

图9 磁碟机病毒样本

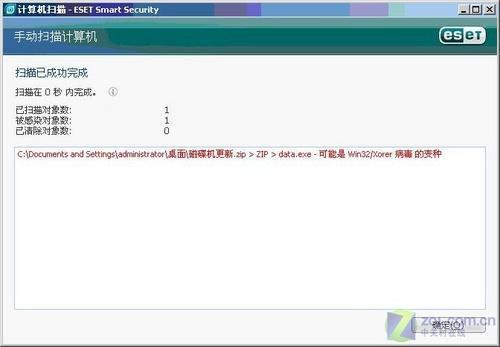

a.我们使用ESET Smart Security的右键扫描功能查杀,立马弹出侦测到磁碟机病毒。

图10 ESET Smart Security侦测到磁碟机病毒

b.不用扫描,直接将该文件解压到当前文件夹,ESET Smart Security立刻弹出警报,提示为磁碟机病毒。

图11 解压缩时自动报警,发现磁碟机病毒

由此我们可以相信,磁碟机对ESET Smart Security来说,简直是小菜一碟。

为了测试磁碟机的危害,我们再次到新的系统中,不安装ESET Smart Security,直接执行磁碟机程序,执行后,系统马上变得异常。

图12 直接执行磁碟机程序

1.双击IE浏览器,提示有错误。

图13 IE浏览器报错

2.弹出莫名奇妙的窗口,提示有错误。

图14 弹出莫名奇妙的窗口

图15 系统异常

图16 弹出钓鱼网站,欺骗用户

中毒后,系统变得非常缓慢,打开IE浏览器经常会无反应,弹出窗口IE发生错误,桌面消失,一会又出现。

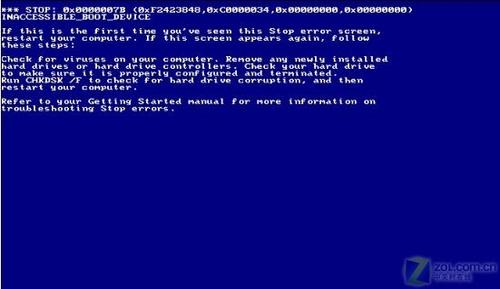

4.无法登录安全模式,蓝屏。

图17 计算机蓝屏

病毒分析

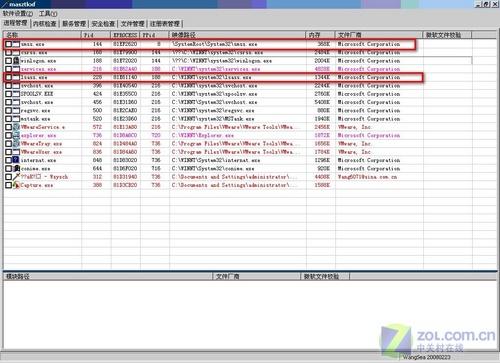

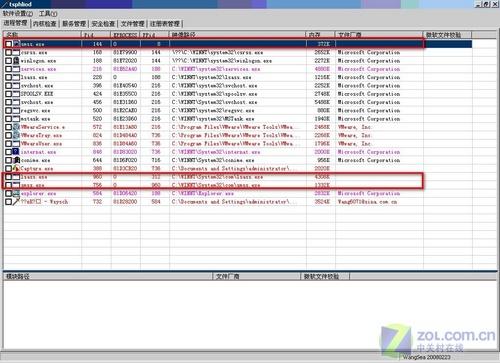

我们来对比下,运行磁碟机病毒之前和之后的进程项:

运行病毒前:

图18 运行磁碟机病毒之前的系统进程表

病毒运行后:可以看到,病毒伪装成系统的进程lsass和smss,但是仔细看,映像的路径和原始路径不一样,变成C:\WINNT\System32\com。

图19 运行磁碟机病毒后的系统进程表

典型磁碟机破坏的表现:

2.破坏文件夹选项,使用户不能查看隐藏文件。

3.删除注册表中关于安全模式的值,防止启动到安全模式。

5.修改注册表,令组策略中的软件限制策略不可用。

6.不停扫描并删除安全软件的注册键值,防止安全软件开机启动。

7.在各磁盘创建autorun.inf和pagefile.pif,利用双击磁盘或插入移动设备时动运行功能传播。

8.将注册表的整个 RUN 项及其子键全部删除,阻止安全软件自动加载

9.释放多个病毒执行程序,完成更多任务。

10.病毒通过重启重命名方式加载,位于注册表:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\BackupRestore\KeysNotToRestore下的Pending RenameOperations字串。

11.感染除system32目录外的其它EXE文件(病毒感染行为不断进化,从感染其它分区到感染系统分区),最特别的是病毒还会解包RAR文件,感染其中的EXE之后,再打包成RAR。

病毒传播途径

2.各种木马下载器之间相互传播

3.通过恶意网站下载

4.通过感染文件传播

5.通过内网ARP攻击传播

机器狗木马病毒是用一个C语言编写的木马病毒。病毒运行后会删除系统目录下的userinit.exe,并建立一个包含病毒的userinit.exe,随系统每次启动时加载到系统中。

此文件运行后会在系统的:

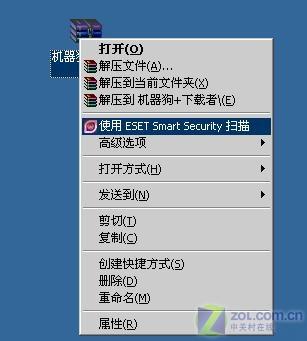

为了测试ESET NOD32安全套装的杀狗能力,我们下载了最新的机器狗样本。

图20 附带下载者的机器狗木马病毒

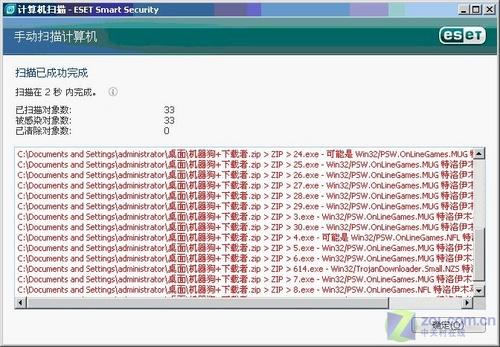

运行右键杀毒,ESET NOD32立马就查杀出有很多盗号木马。

图21 右键扫描杀毒

图22 ESET NOD32查杀出很多盗号木马

由此可见,ESET NOD32安全套装的杀马能力还是很不错的。

测试反间谍程序能力

间谍程序是互联网上传播最为常见的恶意程序之一。顾名思义,这类程序正是被设计用于窥探人们在操作使用计算机时的一切活动,尤其当他们连接到互联网上时。由于任何一种间谍程序都会严重威胁到储存在计算机里信息资料的安全系数,于是人们开始考虑如何解决这一曾经忽略的潜在威胁。

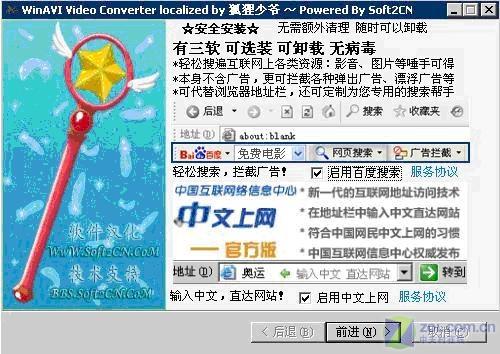

今天笔者就故意挑了款捆绑有头号间谍软件的CNNIC和百度搜霸插件的WinAVI汉化版转换软件来试试ESS的反间谍能力。

图23 带有插件的软件

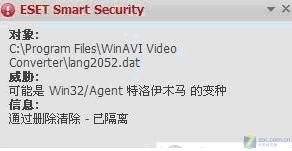

图24 发现插件

图25 发现威胁

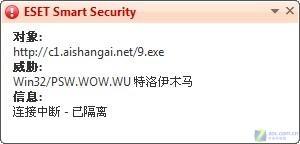

为了测试该网站的危害,笔者设置ESS允许访问该网站。随后,ESS不断侦测出有病毒,右下角不断弹出警报窗口。显然ESS的网络监控也很敏锐,能够很好地对付网站挂马。

图26 网站挂马被隔离

图27 网站挂马被隔离

关于ESS防火墙的性能,网上有不少评论,我们来亲自测试下,眼见为实。

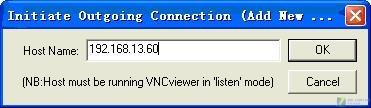

使用VNC(远程协助工具)从远程接入:

图28 使用VNC从远程接入

服务端ESS防火墙马上弹出有入站通讯,询问是否允许:

图29 ESS防火墙弹出有入站通讯

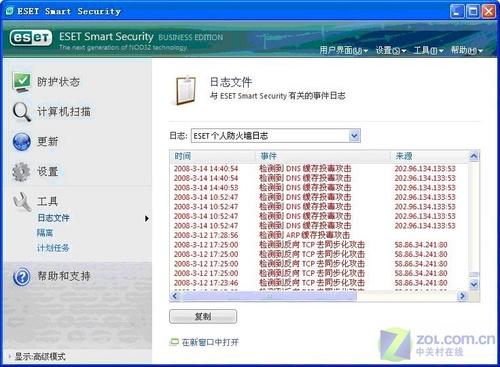

此外,ESS自带的防火墙可拦截TCP去同步化攻击、DNS攻击、DDoS攻击以及局域网内的小规模ARP攻击,功能可谓强大。

图30 ESS自带的防火墙拦截了各种攻击

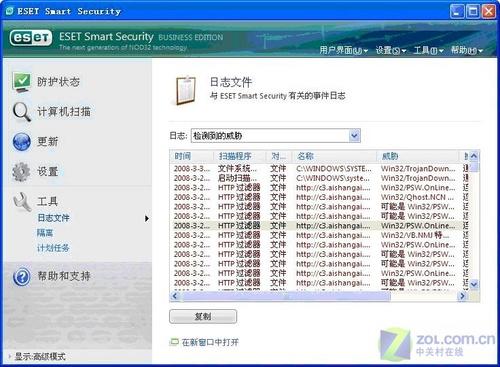

图31 ESS有很好的网络木马等监测能力

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。