扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

ZD至顶网网络频道 09月18日 综合消息: 有网友在微博爆料,“一个朋友告诉我他们通过在非官方渠道下载的 Xcode 编译出来的 app 被注入了第三方的代码,会向一个网站上传数据,目前已知两个知名的 App 被注入。”

随后很多留言的小伙伴们纷纷表示中招,@谁敢乱说话表示:”还是不能相信迅雷,我是把官网上的下载URL复制到迅雷里下载的,还是中招了。我说一下:有问题的Xcode6.4.dmg的sha1是:a836d8fa0fce198e061b7b38b826178b44c053a8,官方正确的是:672e3dcb7727fc6db071e5a8528b70aa03900bb0,大家一定要校验。”另外还有一位小伙伴表示他是在百度网盘上下载的,也中招了。

根据360安全播报平台对Top1000的扫描,发现以下app版本受影响

| 12306 | 4.5 |

| 51卡保险箱 | 5.0.1 |

| Lifesmart | 1.0.44 |

| 滴滴出行 | 4.0.0.6-4.0.0.0 |

| 滴滴打车 | 3.9.7.1 - 3.9.7 |

| 电话归属地助手 | 3.6.5 |

| 愤怒的小鸟2 | 2.1.1 |

| 夫妻床头话 | 1.2 |

| 高德地图 | 7.3.8 |

| 简书 | 2.9.1 |

| 口袋记账 | 1.6.0 |

| 马拉马拉 | 1.1.0 |

| 穷游 | 6.6.6 |

| 同花顺 | 9.60.01 |

| 豌豆荚的开眼 | 1.8.0 |

| 网易公开课 | 4.2.8 |

| 微信 | 6.2.5 |

| 我叫MT | 5.0.1 |

| 我叫MT 2 | 1.10.5 |

| 喜马拉雅 | 4.3.8 |

| 下厨房 | 4.3.2 |

| 讯飞输入法 | 5.1.1463 |

| 药给力 | 1.12.1 |

| 中国联通 | 3.2 |

| 中信银行动卡空间 | 3.3.12 |

| 自由之战 | 1.1.0 |

以下是360对Xcode木马样本的分析:

一、攻击方式及来源

通过向IDE中植入恶意代码,进而通过IDE向其编译、生成的应用中插入恶意代码。

恶意程序的主要来源:百度网盘、迅雷等第三方平台。

二、问题描述

从第三方源下载的 Xcode(苹果平台IDE) 被植入恶意代码,使用受感染的 Xcode 编译、生成的应用中会被植入后门。

间接影响 Xcode 支持的所有平台,包括:iOS,iPhone 模拟器,Mac OS X,目前受影响最大的是 iOS 平台。

被植入恶意代码的 iOS 应用会向 C&C 服务器上传信息,

具体信息包括:时间、应用名字、应用标识ID、设备名字与类型、系统区域及语言、设备唯一标识UUID、网络类型。

三、xcode样本分析

xcode样本下载http://yunpan.cn/cHfMAZY8DA356 (提取码:39e0)

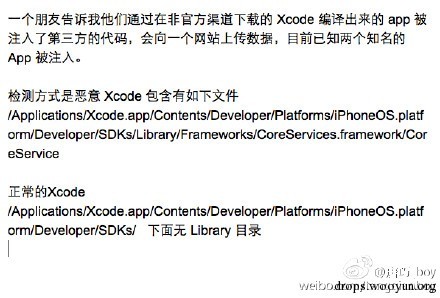

正常的xcode目录结构中SDKs目录下没有Library目录

被种植恶意木马的Xcode中包含了恶意的CoreService库文件,目录结构如下:

Applications/Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Library/Frame

works/CoreServices.framework/CoreService

恶意xcode影响范围

从样本上分析,影响 Xcode v6.1 ~ v6.4。

但是理论上可以影响 Xcode 的所有版本。

影响平台ios,ios模拟器,macox X86 或者x86_64位多版本

四、苹果官方appstore微信6.2.5样本分析

微信 6.25 样本 http://yunpan.cn/cHfMy5WXVbcQM (提取码:b7b3)

抓包查看如下:

抓包查看如下:

逆向分析connection函数发送的网站地址

五、越狱平台微信抢红包插件分析

插件样本 http://yunpan.cn/cHfMTQ9tRmbjY (提取码:e6d7)

在上次分析过红包插件盗取22万icloud信息的插件后发现在此插件上还隐藏着另一个后门,盗号插件也中了xcode木马,红包插件名称为iwexin.dylib

MD5 :137fdaa6f32658e1a7315f74957e22a0

使用别篡改的XCode会加载coresevice库文件,在编译出的APP或dylib包含了如下头文件的头文件,所有的恶意函数隐藏其中

通过分析使用恶意XCode编译的iwexin.dylib启动时执行如下类中的函数进行收集信息并发送,如下为发送消息至服务器的.h文件和类

通过反编译查看恶意代码收集信息分别为:

国家,语言,设备信息,系统版本,时间戳,app的bundleID

以下为收集设备信息的.h文件和类

以下是ida中查看的获取设备等信息的关键代码

在ida中查看到主要恶意代码关键部分如下,随着程序启动开始执行,获取设备信息发送信息至init.icloud-analysis.com

六、检测方法

如果 Xcode 中存在如下文件与目录,即可认为受感染:

1Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService,针对 iOS

2Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Library/PrivateFrameworks/IDEBundleInjection.framework,针对 iOS

3Xcode.app/Contents/Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService,针对 iPhone 模拟器

4Xcode.app/Contents/Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs/Library/PrivateFrameworks/IDEBundleInjection.framework,针对 iPhone 模拟器

5Xcode.app/Contents/Developer/Platforms/MacOSX.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/CoreService,针对 Mac OS X

6Xcode.app/Contents/Developer/Platforms/MacOSX.platform/Developer/SDKs/Library/PrivateFrameworks/IDEBundleInjection.framework,针对 Mac OS X 7

七、解决方案

1、高优先级检测所有编译服务器、自动发布服务器中的 Xcode 是否被感染。

2、开发者需要检查系统中所有版本的 Xcode 是否被感染。

3、如果受感染,首先删除受感染的 Xcode,然后从 Mac AppStore 或者从开发者中心下载 Xcode。

4、如果线上的应用是用受感染的 Xcode 发布的过,请使用官方的 Xcode 清理、重新编译应用,然后上传 AppStore,尽量向苹果说明情况,从而走 AppStore 的紧急上线流程

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。