扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

在本页阅读全文(共6页)

2、警惕Asprox蠕虫爆发

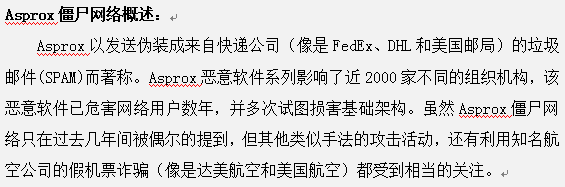

(1)、Asprox僵尸网络凶猛来袭

安恒信息安全研究院在多台部署了明御?APT攻击(网络战)预警平台的设备上发现了Asprox蠕虫,最早发现是2014年9月某科研机构的APT邮件检测系统中发现了该蠕虫的告警消息。

接下来的几个月从在不同的地都收到样本反馈。

该僵尸网络在曾在国外大势传播,近期出现在国内,需要引起高度的重视。安恒信息在此提醒广大用户,在收到类似邮件时,千万不要点击运行附件程序。

(2)、Asprox攻击技术细节分析

1、外部观察

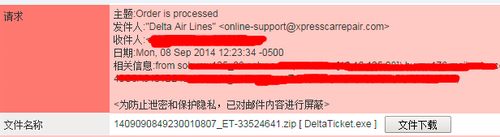

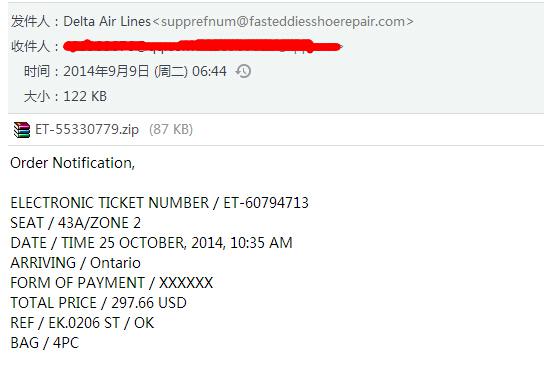

攻击者伪装成航空公司服务人员,发送了一封待处理订单的邮件。

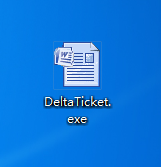

解压缩邮件附件后,可以看见可疑文件使用了和word文档一样的图标,显然它想把自己伪装成word文档,

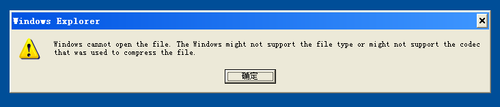

为了伪装的更隐藏一些,用户双击运行后,它会弹出如下具有欺骗性的告警消息,让人误以为文档损坏。

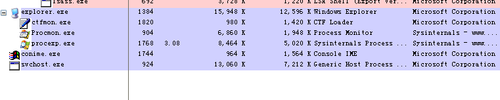

实际上它早已将恶意代码注入到svchost.exe里面运行。

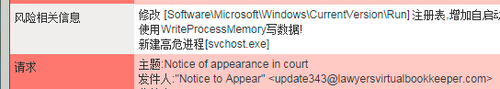

在我们APT预警平台的抓获的风险日志中也能看见它的恶意行为。

2、内部剖析

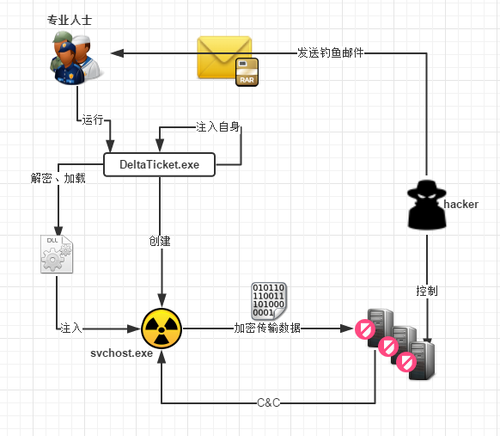

为了方便理解,我们先画出了整个攻击流程

▲(整个攻击流程)

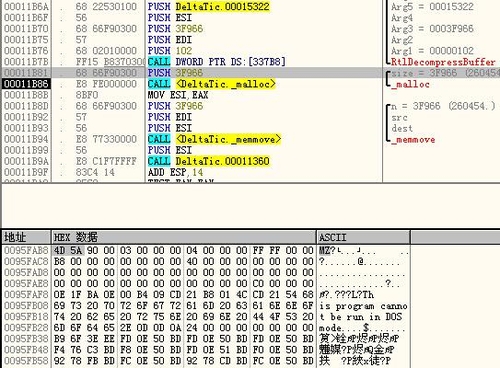

该恶意程序DeltaTicket的外壳代码部分包含了大量‘垃圾’代码,在多次异或解密后,它使用函数RtlDecompressBuffer在内存中解压出一个恶意的dll文件。

该dll文件在整个程序的运行过程中并不会释放处理,而是把它注入到新建的svchost进程中,从而实现在内存中动态加载运行。

其关键注入恶意代码的流程如下:

▲(注:大量恶意软件都使用了类似)

接着新建的svhost会拷贝自身到% App Data%目录,即:

%App Data%\jgajbltl.exe(名字是随机的)

并检测自己是否已经写入自启动,如果没,便写入如下路径:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

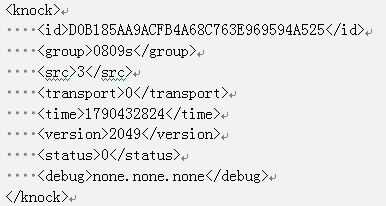

接着构造类是于如下的XLM格式的字符串:

id的值是 $MD5(SID+installDate+user name) ,其他的标识是它的版本信息等。

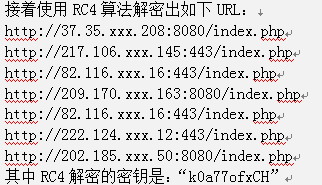

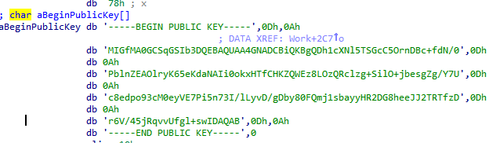

然后使用RSA算法加密该xml格式的数据,RSA加密的公钥是:

将加密的数据发送到之前解密的URL,然后等待从这些服务器发送的指令。

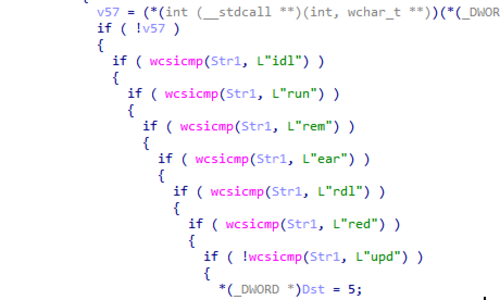

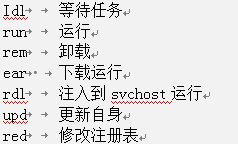

通过分析发现关键指令,其伪代码的如下:

具体指令的含义是:

(3)、Asprox排查方法

1. 检查系统进程中是否有以普通用户启动的scvhost进程。

2. 检查系统检查系统%AppData%目录是否存在未知的可执行文件

注意:

a) Windows 7下%AppData%的路径是:C:\Users\<用户名>\AppData\Roaming

b) Windows XP下%AppData%的路径是:C:\Documents and Settings\<用户名>\Application Data

3. 检查系统注册表

HKCU\Software\Microsoft\Windows\CurrentVersion\Run中是否存在可疑文件名。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。