扫一扫

分享文章到微信

扫一扫

关注官方公众号

至顶头条

Phpcms网站管理系统,是一个基于PHP+MYSQL平台生成html的建站系统,它以安全、高效、占用资源少、负载能力强等特点,深受各类行业网站站长的喜爱。不过百密难免一疏,在Phpcms 2007SP5 SP6网站管理系统的版本里,却存在变量Formid未赋值且过滤不严的致命漏洞,本文将会对其漏洞版本进行一次实战入侵,希望能给各位使用该版本的站长们敲响警钟。

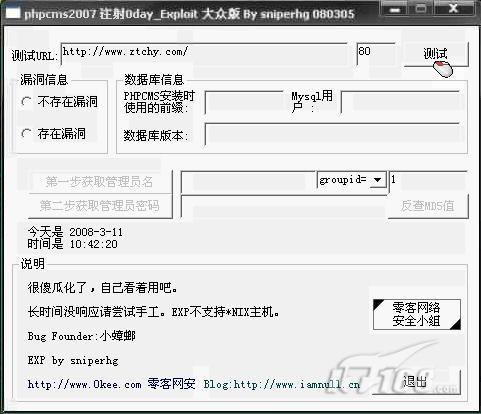

首先利用百度或者Google两个强大搜索引擎站点,找到使用Phpcms平台管理系统的任意网站后,打开系统第三方工具“phpcms0dayEXP”客户端程序(图1)。

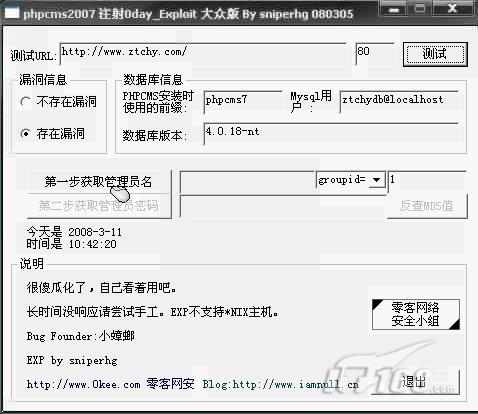

这是一款专为Phpcms管理系统,量身定做的入侵工具,这里在测试Url栏内,输入想要攻击的某Phpcms网站网址,然后单击“测试”按钮。稍等片刻后,如果测试的网站的确存在注射漏洞,它就会弹出“恭喜恭喜,注射去吧”的对话框信息,并且还会显示出数据库的相关信息(图2)。

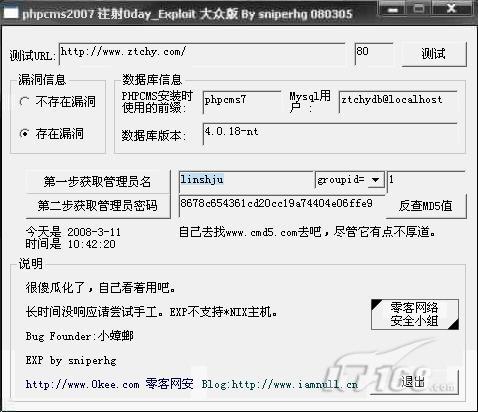

在得知数据库所使用的版本后,我们单击“第一步获取管理员名”按钮,在等其后面栏所显示出获取的账号名后,在单击“第二步获取管理员密码”按钮,此时软件会对应显示的管理员账号,来获取其密码(图3)。不过有时这个密码会被MD5加密过,因此遇到这种情况,我们需要单击后面“反查MD5值”按钮,或者进入www.cmd5.com解密网站,将获取到的MD5值输入后,进行解密即可得到明文密码。

现在我们已经获取了网站后台的管理员账号和密码,接下来只要找到后台地址进行登录,就可操控该网站了。默认情况下网站后台地址为www.xxx..com\admin.php,那么顾名思义这里笔者所要入侵的网站后台地址就为www.ztchy.com/admin.php,进入该后台地址,将刚才获取的管理员账号和密码分别输入后,单击“登录”按钮,便可轻松进入到其网站的管理后台。接着为了扩大战果,我们在后台依次单击“系统设置”→“在线文件管理器”选项,然后在“上传文件”标签后面,单击“浏览”按钮,在本地随便找个PHP木马后,单击“上传”按钮,就可将其后门马上传到网站服务器上(图4)。

如果你想查看上传上去的后门木马,可以在网站地址后面加上木马的名字及其扩展名,这里笔者上传的后门地址就为www.ztchy.com/php.php,打开该地址进入后,我们就没有任何限制的操控网站了(图5)。

最后笔者友情提示,还在使用Phpcms 2007SP5 SP6网站管理系统的站长们,对于其注入漏洞的防御,请到soft.phpcms.cn/2008/0308/soft_144.html地址处下载安全补丁,以免被不法份子所入侵,后果将不堪设想。

如果您非常迫切的想了解IT领域最新产品与技术信息,那么订阅至顶网技术邮件将是您的最佳途径之一。