上半年影响政企机构的十大安全漏洞

在2018 ISC互联网安全大会召开前夕,360威胁情报中心发布《2018上半年中国政企机构网络安全形势分析报告》,报告总结出2018年上半年,对国内政企机构影响最大的十大安全漏洞。根据报告,政府部门和能源行业遭到的漏洞利用攻击最多。

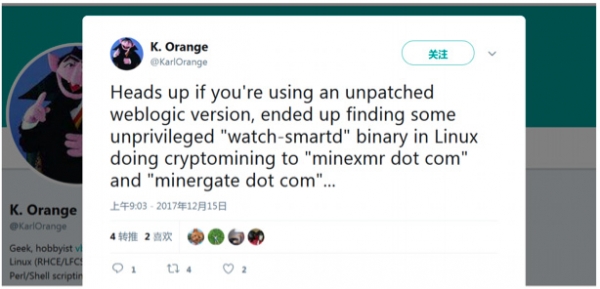

一、 WebLogic组件远程命令执行漏洞

2017年12月15日,国外安全研究者K.Orange在Twitter上爆出有黑产团体利用WebLogic反序列化漏洞(CVE-2017-3248、CVE-2017-10271)对全球服务器发起大规模攻击。有大量企业服务器已失陷且被安装上了 watch-smartd 挖矿程序。

其中 CVE-2017-10271 是一个最新的利用 Oracle WebLogic 中 WLS 组件的远程代码执行漏洞,属于官方没有公开细节的野外利用漏洞,大量企业尚未及时安装补丁。更糟糕的是野外已经开始流传部分 EXP 代码。

这两个漏洞的组合利用方式如下:攻击者在发起攻击前,通过其他手段收集大量 WebLogic 目标主机(包括 Windows 和Linux),然后利用漏洞 CVE-2017-3248 进行攻击,无论是否成功,都将再利用 CVE-2017-10271进行攻击。在每一次的攻击过程中,都是先执行基于 Windows 系统的 payload,然后再执行Linux 系统 payload,且无区分目标主机操作系统。即 Windows 和 Linux 的 payload 都会被执行一遍。

据评估,在2018年1月潜在受影响主机数量超过 2000+台,发动攻击的恶意主机 PC 超过 400+台,整体影响面较大,综合分析威胁等级为高。

二、 CPU漏洞(Meltdown与Spectre)

2018年1月4日,Jann Horn 等安全研究者披露了“Meltdown”(CVE-2017-5754)和“Spectre”(CVE-2017-5753 & CVE-2017-5715)两组 CPU 特性漏洞。

据悉,这两个漏洞会造成CPU运作机制上的信息泄露,导致低权限的攻击者可以通过漏洞来窃取内核内存中保存的敏感信息。

360 威胁情报中心分析确认基于Intel系列 CPU 相关漏洞可利用,由于执行加速机制是现代 CPU 的通用技术,因此所有处理器几乎都受此类漏洞影响。漏洞相关的技术细节和验证程序已经公开。相关漏洞极有可能被利用来执行大规模的攻击,构成现实的威胁。

360 威胁情报中心已经确认公开的漏洞利用代码有效,使用漏洞验证程序(POC)可以读取内核地址空间的所有数据,受相关漏洞影响的产品包括但不限于:

1) 处理器芯片:Intel 为主、ARM、AMD,对其他处理器同样可能存在相关风险;

2) 操作系统:Windows、Linux、macOS、Android;

3) 云服务提供商:亚马逊、微软、谷歌、腾讯云、阿里云等;

4) 各种私有云基础设施。

5) 桌面用户可能遭遇到结合该机理组合攻击或者通过浏览器泄露 cookies、网站密码等信息。

三、 思科ASA 安全设备远程执行代码和拒绝服务漏洞

2018年1月底,思科发布针对ASA 和 FTD 设备软件的补丁程序,该补丁修复影响 ASA 和 FTD 产品的 SSL VPN 功能存在的远程代码执行和拒绝服务漏洞(CVE-2018-0101)。该漏洞影响版本基本覆盖了近 8 年的所有 ASA, 新出的 FTD 产品也部分受影响。

攻击者可以发送精心构造的认证数据包到受影响系统来利用此漏洞,成功利用此漏洞会导致设备拒绝服务甚至执行任意代码而被控制。设备被控制以后会直接导致网络边界的安全被突破,攻击者可能操纵网络流量或以设备为立足点对内部网络执行进一步的攻击。

四、 Adobe Flash 0-day在野利用漏洞

2018年2月,韩国计算机应急响应小组(KR-CERT)最近发出了关于新在野 Flash 0day 漏洞(CVE-2018-4878)的警告。根据发布的安全警报来看,这个漏洞影响 Flash Player 版本 28.0.0.137(当前)及之前的版本。

KR-CERT 表示攻击者可以诱导用户打开包含恶意Flash文件的 Microsoft Office 文档、网页、垃圾电子邮件等等。 目前看来,攻击者是将恶意 Flash 文件嵌入在 Microsoft Office 文档中进行攻击。

韩国安全企业Hauri Inc.的安全研究员Simon Choi表示,朝鲜的黑客行动者已经成功利用了这个 0day 漏洞,他们其实自 2017 年 11 月中旬就开始使用这个方法进行攻击。

KR-CERT发布预警公告之时,Adobe 公司已经就 cve-2018-4878 漏洞放出了安全更新。

五、 Cisco IOS与IOS XE远程命令执漏洞

2018 年3月28日,Cisco 发布了一个远程代码执行严重漏洞通告。通告了思科 IOS 和 IOS-XE 系统的配置管理类协议 Cisco Smart Install(Cisco 私有协议)代码中存在一处缓冲区栈溢出漏洞,漏洞编号为 CVE-2018-0171。攻击者无需用户验证即可向远端 Cisco 设备的 TCP 4786 端口发送精心构造的恶意数据包,触发漏洞造成设备远程执行 Cisco 系统命令或拒绝服务(DoS)。

漏洞相关的技术细节和验证程序已经公开,且互联网上受影响的主机数量非常大。由于此漏洞影响底层网络设备,且漏洞相关 PoC 已经公开并证实可用,极有可能构成巨大的现实威胁。2018 年 4 月 7 日凌晨有 IDC 运营商报告有大量 Cisco 设备遭到疑似利用此漏洞的攻击,导致设备配置被清空的情况。

六、 Weblogic远程代码执行漏洞

2018年4 月 18 日凌晨,Oracle 官方发布了 4 月份的关键补丁更新 CPU(Critical Patch Update),其中包含一个高危的 Weblogic 反序列化漏洞(CVE-2018-2628),通过该漏洞,攻击者可以在未授权的情况下远程执行代码。

经研究发现,当时的官方的补丁存在问题,导致已经打过补丁的机器依然面临巨大风险。

据评估,该漏洞至少影响Weblogic 10.3.6.0、Weblogic 12.1.3.0、Weblogic 12.2.1.2、Weblogic 12.2.1.3等几个版本。当时评估全球潜在受影响主机数量超过 6000 台

七、 ZipperDown 通用漏洞

2018年5月,盘古实验室在针对不同客户的 iOS 应用安全审计过程中,发现了一类通用的安全漏洞。经分析发现约 10%的 iOS 应用可能受此漏洞的影响,并且安卓平台上也存在大量应用受到同类漏洞的影响。

经过人工分析,该漏洞形态灵活、变种类型多样,研究人员确认微博、陌陌、网易云音乐、QQ 音乐、快手等流行应用受影响。

八、 Red Hat DHCP客户端命令执行漏洞

2018年5月,红帽官方发布了安全更新,修复了编号为 CVE-2018-1111 的远程代码执行漏洞。利用该漏洞,攻击者可以通过伪造 DHCP 服务器发送响应包,以攻击网络中尝试利用 DHCP 获取 IP 地址的系统,获取 root 权限并执行任意命令。

目前,相关利用代码已经公开,可用于本地网络攻击。该漏洞主要影响Red Hat Enterprise Linux Server 6、Red Hat Enterprise Linux Server 7、CentOS 6、CentOS 7等几个版本。

九、 施耐德U.motion builder远程代码执行漏洞

施耐德 2018年5月31日发布安全公告通知客户,旗下产品U.motion builder 存在严重的远程代码执行(RCE)漏洞影响,漏洞编号为 CVE-2018-7784、CVE-2018-7785,两枚漏洞的 CVSS(V3.0)评分均为 10 分(满分)。施耐德官方已在5月底推出修复补丁。

U.motion是一款自动化构建解决方案,用于全球商业设施、关键制造业和能源行业。U.motion Builder工具能让用户为自己的 U.motion 设备创建项目。

十、 微信支付Java SDK XXE漏洞

2018年6月底,国外安全社区公布微信支付官方SDK存在严重漏洞,可导致商家服务器被入侵,一旦攻击者获得商家的关键安全密钥,就可以通过发送伪造信息来欺骗商家而无需付费购买任何东西。目前,漏洞详细信息以及攻击方式已被公开,该漏洞影响范围巨大,建议用到 JAVA SDK 的商户快速检查并修复。

微信支付SDK JAVA版的 XXE 漏洞,主要存在于商家服务器端的支付结果回调 URL 处。在该处使用 DOM 处理回传的 XML 格式的支付结果通知时,未禁用外部实体、参数实体、内联 DTD 等,从而导致存在 XXE 漏洞。

(注:漏洞顺序按360安全监测与响应中心发布安全预警通告的时间顺序排序。)

好文章,需要你的鼓励

奥运级别的努力:首席信息官为2026年AI颠覆做准备

AI颠覆预计将在2026年持续,推动企业适应不断演进的技术并扩大规模。国际奥委会、Moderna和Sportradar的领导者在纽约路透社峰会上分享了他们的AI策略。讨论焦点包括自建AI与购买第三方资源的选择,AI在内部流程优化和外部产品开发中的应用,以及小型模型在日常应用中的潜力。专家建议,企业应将AI建设融入企业文化,以创新而非成本节约为驱动力。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Spotify推出AI播放列表功能让用户掌控推荐算法

Spotify在新西兰测试推出AI提示播放列表功能,用户可通过文字描述需求让AI根据指令和听歌历史生成个性化播放列表。该功能允许用户设置定期刷新,相当于创建可控制算法的每周发现播放列表。这是Spotify赋予用户更多控制权努力的一部分,此前其AI DJ功能也增加了语音提示选项,反映了各平台让用户更好控制算法推荐的趋势。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

为AI+而生,海辰储能发布全球首款锂钠协同AIDC全时长储能解决方案

长时储能开启智慧未来:海辰储能生态日全球首发三大新品

Arm 借助融合型 AI 数据中心,重塑计算格局

奥运级别的努力:首席信息官为2026年AI颠覆做准备

Spotify推出AI播放列表功能让用户掌控推荐算法

Adobe押注生成式AI获得回报,年度营收创历史新高

OpenAI与迪士尼达成十亿美元合作协议,米老鼠和漫威角色进入Sora

甲骨文150亿美元数据中心投资导致股价下跌

Spoor鸟类监测AI软件需求飞速增长

制药行业AI数据质量危机:垃圾进垃圾出的隐患

Harness获得2.4亿美元融资,估值达55亿美元,专注自动化AI编码后的开发流程

英伟达CEO黄仁勋独家专访:万亿美元押注AI工厂将成为新时代计算机

苹果 Find My 网络漏洞让黑客可以悄无声息地追踪任何蓝牙设备

了解云端容器安全的概念和需求

中兴通讯:政企业务快速增长,加速ChatGPT等人工智能创新

英特尔发布年度产品安全报告 强调持续安全保障投入和漏洞概况

有意见 | iPhone fine下秒mine?苹果喊话“快更新!”

Check Point:2022年4月头号恶意软件排行榜发生变动,Emotet位居榜首

Check Point发现音频解码器漏洞,全球三分之二安卓用户面临风险

使用Cortex Xpanse管理攻击面上的Apache Log4j

年终特闻:全球首款企业级OpenSCA技术开源发布会在京圆满召开

Veritas:重视勒索软件长期影响,可成就未来之路