利刃出击 思科凭借人工智能革新集成防御体系

回顾2017年的全球安全态势,恶意软件的演变是最重要的攻击动态之一。基于网络的勒索软件蠕虫,毁灭性供应链攻击,伪装成勒索软件的破坏性擦除程序恶意软件——恶意软件类型和系列的数量与种类不断增多,这大大削弱了防御者为掌控威胁而付出的努力,造成其长期处于混乱状态。但是,防御者不应陷入攻击者日常冲突所带来的混乱,以致无法注意到危机即将来临时的明显迹象。我们建议客户要密切关注全球各大地区的安全形势变化,与时俱进,采用自动化水平更高的高级工具(如机器学习和人工智能),对威胁防御、检测和补救进行补充,不断完善防御体系。

思科大中华区副总裁、安全业务总经理庄敬贤

基于思科 2018年度网络安全报告(ACR)对于过去12-18个月内全球威胁情报和网络安全趋势的丰富研究成果,我想与大家分享以下三点重要的观察,以说明人工智能和机器学习技术对于当今威胁防御的重要性:

1. 攻击者将恶意软件的复杂性和影响力提升到前所未有的程度

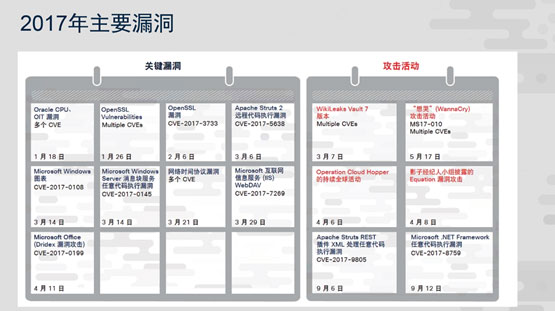

各类恶意软件和恶意软件家族规模和种类不断增长,众多攻击者越来越善于隐藏其恶意攻击活动。正如思科研究人员所预测的那样,攻击者在2017年将恶意软件提升到了新的水平。基于网络的勒索软件蠕虫在发起勒索软件活动时不再需要人为参与。更糟糕的是还有像Nyetya这种伪装成勒索软件的擦除程序恶意软件,它们专门设计用来删除系统和数据。Nyetya攻击活动也是供应链攻击,这是我们的研究人员在2017年观察到的众多攻击形式之一。供应链攻击可以迅速影响计算机,规模大且速度快,并且会持续数月甚至数年。

2. 不断增长的加密恶意网络流量成为防御者绝不可忽视的盲点

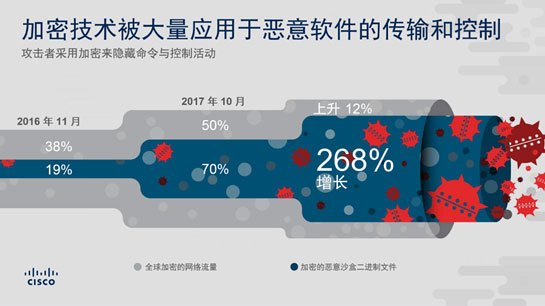

思科 2018年度网络安全报告(ACR)指出,截止2017年10月,加密流量在全球网络流量中所占的比例已达到50%,相较于2016年11月,加密网络流量增长了12个百分点。随着这一数量的增长,攻击者似乎正在更多地使用加密技术,作为隐藏其命令与控制活动的工具。我们的研究人员发现,在12个月内,检测到的恶意软件样本所使用的加密网络通信增加了三倍;截至2017年10月,在我们分析的40多万个恶意二进制文件中,大约有70%至少使用过某种加密。尽管加密技术有益于提高安全性,但攻击者采用加密来隐藏命令并控制活动,使得加密流量为恶意软件的传输和控制提供了可乘之机。作为勒索软件攻破网络抵御的重要入口,加密流量体量的大量增加,让防护者很难识别、监控出潜在的安全威胁。

3. 防御者对自动化和人工智能的依赖程度提升

鉴于恶意软件将通信隐藏在加密网络流量之内,以及网络内部的恶意人员利用企业云系统发送敏感数据,安全团队需采用有效的工具来防止或检测使用加密技术隐藏的恶意攻击活动。鉴于此,越来越多的企业探索使用机器学习和人工智能。这些高级功能可以学习在大量加密网络流量中识别异常模式,并在需要时自动提醒安全团队进行深入调查。

首席信息安全官 (CISO)接受了思科2018安全能力基准研究采访,在报告中表示,他们迫切需要增加可使用人工智能和机器学习的工具,并认为他们的安全基础设施越来越复杂化和智能化。但此类系统生成的大量误报也让他们感到沮丧,因为误报增加了安全团队的工作量。随着机器学习和人工智能技术的成熟,并了解到他们所监视的网络环境中哪些是“正常”活动,这些担忧逐渐减少。

紧扣三大威胁态势思科安全应对之道 —— AI革新集成防御

面对日益升级的勒索软件威胁,不断增长的加密流量规模,思科将机器学习、人工智能应用到安全领域,打造深度学习感知、智能协作的创新安全架构,最终为客户提供有效的安全。

值得关注的是,思科Stealthwatch加密流量分析技术可以在无需对加密流量进行解密的情况,运用网络感知分析方法,识别隐藏在加密流量中的恶意软件。该系统针对加密流量内部的元数据进行机器学习算法分析,准确定位加密流量中的恶意模式,实现更快更精确的判断,帮助企业快速确定可能受到感染的设备和用户,最终提升企业面对安全事件时的响应速度和水平,准确率超过99.99%。凭借加密流量分析技术,思科已经成功解决了安全行业所面临的最艰巨的挑战,使安全团队能够兼顾安全与隐私,并且显著降低成本。目前,Stealthwatch已经在全球众多客户端实施,成功地帮助企业提升高级安全威胁检测和调查能力,丰富安全合规检查的技术手段,加强网络和应用的性能可视化分析监控,全面提高可视化能力和事件响应能力。

思科深知,只有将机器学习和人工智能应用到安全防御之中,才能不仅通过已知的威胁来寻找同类威胁,更能通过已知的威胁去发现未知的威胁,甚至通过分析未知的威胁数据来寻找未知的威胁。另一个值得分享的应用是利用机器学习技术检测可能存在的内部威胁——思科威胁研究人员对于34个国家的15万用户呈现的数据泄露趋势进行了研究,其所采用的算法不仅记录了用户下载文件的容量,也充分考虑了其他变量,如:下载的具体时间,IP地址,地点。在1.5个月中,这个由机器学习技术驱动的算法对于每个用户的异常行为进行了研究,标记的可疑下载用户占0.5个百分点。这个数目虽然不大,但这些用户在1个半月内总共从企业云系统上下载超过390万份文档,平均每位用户下载5200份文档。其中,62%的可疑下载发生在正常工作时间之外,40%发生在周末。机器学习算法有希望对云和用户行为提供更高的可视性。如果防御者能够在下载方面预测用户行为,则可节省花在调查合法行为上的时间,还可以介入阻止潜在攻击或发生数据泄露事件。

作为网络和安全领域的行业领导者,思科拥有得天独厚的优势,不断为客户推出更强大的端到端的可视性与安全性。

- 思科拥有非常广泛的覆盖不同安全领域的产品和解决方案,这背后是强大的技术支撑;同时,思科利用多个最有效的单点产品,强力打造彼此间的联防、互联、协作,最终为用户呈现的是集成式的防御架构。

- 思科不仅通过人工智能打造了业界独一无二的加密流量分析技术,使得网络变得更加强大;而且将人工智能和机器学习技术广泛应用到集成防御体系的革新之中,帮助防御者克服技能和资源上的差距,让他们更有效地识别和应对已知和新兴的威胁。

- 思科将全球领先的技术成果和实战经验引入中国市场,帮助中国客户构建简单、开放、自动化且真正有效的安全防御体系,从而能够安全地把握全数字化转型所造就的新机遇。(文/思科大中华区副总裁、安全业务总经理庄敬贤)

好文章,需要你的鼓励

埃森哲与Anthropic合作引领AI集成商崛起之路

埃森哲与Anthropic扩大合作,计划培训3万名员工使用Claude,标志着企业AI战略新方向。面对复杂模型生态、治理要求和人才短缺,咨询公司正成为关键的AI系统集成商。研究显示95%的企业AI试点项目零回报,尽管投资300-400亿美元。集成商能填补技术能力与实际应用间的鸿沟,但也带来新的依赖风险。CIO需要在利用外部合作伙伴的同时保持内部能力建设和架构自主权。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Pure Storage和华为存储增长最快,IDC第三季度报告显示

IDC发布2025年第三季度全球企业级存储系统市场追踪报告,显示存储市场同比增长2.1%至近80亿美元。戴尔以22.7%市场份额居首,华为以12%份额位列第二且增长9.5%。全闪存阵列表现突出增长17.6%,中端存储系统增长8.1%。地域方面,日本、加拿大和欧洲表现最佳,而美国市场下降9.9%。IDC预计随着AI应用渗透,企业对闪存存储需求将持续增长。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

除英伟达和台积电外,其他AI公司都需要靠量补利

2025年数据中心芯片领域最热门发展趋势

自动化技术领导者揭示企业对AI认知的关键误区

五分之三企业对Wi-Fi投资信心增强

CIO部署新兴技术指南:Gartner三步法平衡风险与收益

埃森哲与Anthropic合作引领AI集成商崛起之路

Pure Storage和华为存储增长最快,IDC第三季度报告显示

英特尔或以16亿美元收购AI推理芯片初创公司SambaNova

5D记忆晶体将成为未来数据存储主流技术

首届全国独角兽企业大赛总决赛在甬顺利闭幕

为全天候绿电而生,海辰储能发布全球首个原生8小时长时储能解决方案

为AI+而生,海辰储能发布全球首款锂钠协同AIDC全时长储能解决方案

最热门的 AI 模型:它们的功能和使用方法

这款古怪的 AI 智能手机可以创建你的数字分身

Faireez 获 750 万美元融资,为租赁市场提供 AI 驱动的酒店式管家服务

Broadcom 大获全胜:70% 大型 VMware 客户购买其最全面解决方案

Peer 获得1050万美元元宇宙引擎投资,推出3D个人星球功能

获 3000 万美元融资,Crogl 发布面向安全分析师的全新 AI "钢铁侠战衣"

Turing 获得 1.11 亿美元融资,估值达到 22 亿美元,为 OpenAI 等大语言模型公司提供关键代码支持

Tavus 推出系列 AI 模型,实现实时人脸交互技术突破

Welevel 获得 570 万美元融资,革新程序化游戏开发

AI 驱动的卓越运营:企业如何通过人人可及的流程智能提升成功