Meltdown-Spectre漏洞:Windows管理员需要做好四件事

至顶网安全频道 01月10日 编译:新年伊始,2018年的第一个重大安全事件就来了。在元月2日爆出计算机处理器存在严重安全漏洞的消息后,各大科技公司的工程师们花了几个星期乃至几个月的时间,旨在解决“投机执行副通道攻击”的问题和打造修补程序。

Meltdown和Spectre两个漏洞可在众多处理器中造成破坏,亦可对几乎所有台式机和移动操作系统的运行造成影响。BleepingComputer网站上的一张表格列出了有关的安全公告、修补程序和更新程序。

软件补丁虽然现在可以减轻Meltdown和Spectre的影响,长期解决方案则与CPU设计的根本性改变有关,这可能需要几年的时间才能进入市场。

Meltdown和Spectre攻击事件的一些细节一个星期前曾被披露,到现在业界已经对有关威胁有了更足够的了解,因而也对威胁的大场景有了更多了解,可以做出相应的长期反应计划。

第一要务:别恐慌。科技新闻喜欢将这一类安全事件视为世界末日,而现实是,大家其实还是有时间做出一个全面的应对计划。 “先开火再瞄准” 的策略见效的情况极为罕见,而在坊间尚未爆出各种已知漏洞时更是如此。

如果你只是负责公司里一台或多台个人电脑,那么你的响应计划就很简单。以下是需要重视的四个关键策略:

1、准备安装个人电脑硬件的固件更新

一些很糟糕的漏洞通过UEFI固件和BIOS更新可以得到改善,在运行硬件制造商提供的微码时应该针对每个特定的个人电脑机型进行调整。如果硬件是微软Surface设备和Apple品牌,固件更新会随安全更新和可靠性更新一起送至,因此无需要采取正常修补策略以外的步骤。

如果是第三方硬件,用户可能需要花一些心思才能知道设备是否有资格进行固件更新,如果有资格进行固件更新,还需找出什么时候可以使用固件更新。可别指望固件更新会在几天内甚至几周内到达。这一类的代码更改需要广泛的测试,而且,各个人电脑制造商用到的解决方法各不相同。

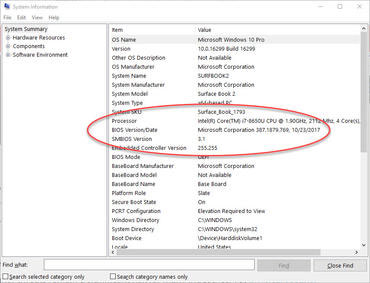

而一些大型机构的用户则可以使用资产管理软件检查固件版本。如需手动查看Windows个人电脑的信息,可使用系统信息工具Msinfo32.exe。Msinfo32.exe生成的系统摘要页面含有相应的硬件型号和当前BIOS/固件版本的详细信息。

用系统信息工具Msinfo32.exe检查当前的BIOS/固件版本。

拿到这些信息后,就可以搜索个人电脑制造商的支持网站及获取有关更新的信息。可以考虑将这些搜索页面存为浏览器书签,并将搜索页面添加到定时提醒程序里,至少每个月检查一次。

2、更换过时的硬件

CERT在最初的安全通报中将此解决方案直白地写成:“更换CPU硬件“。该建议虽然可能在技术上无懈可击,但该建议给出的帮助却有限,因为用于替换的CPU尚不存在。即使下一代CPU已经来到,要更换处于使用中的数十亿台的个人电脑、Mac电脑和智能手机里的CPU也不是一个可行的选项。

CERT后来更新了该安全通报,提出了更实用的建议:“运行更新程序。操作系统更新、CPU微码更新和一些应用程序的更新可减缓各类攻击。

一些较旧的设备或许永远不能获取完全对付这些漏洞所需的固件更新。即使英特尔发布这些老CPU的微码,设备制造商会不会开发、测试和发布相应的补丁仍未可知。微软计划为Surface系列提供固件更新,固件更新表里列出的硬件就不包括Surface Pro 2或原始Surface Pro硬件。

另外,使用Haswell以前的英特尔CPU(Ivy Bridge和更早版本的设计)的设备,其性能问题极有可能会受到软件更新的严重影响。

无论是哪种情况,即便设备只有四年的历史,正确的策略也许是尽早退役该设备,尽早买个更新、更快、更安全的设备取而代之。

3、制定补丁策略。

微软最初在正常补丁部署前的一个星期发布了一系列带外安全更新(Windows客户端更新的详细信息可在此安全通报(https://portal.msrc.microsoft.com/en-US/security-guideguide/advisory/ADV180002)里找到)。

这些“零日”补丁有时可能会与补丁要修复的漏洞一样具有破坏性。一些AMD Athlon处理器的个人电脑用户曾有过惨痛的教训,前一阵有些AMD设备用户的系统在安装了微软Windows 10 Meltdown-Spectre补丁之后直接崩溃而且无法启动。微软后来承认某些AMD设备在安装此更新之后会进入“无法启动的状态”。微软还在构建修复程序,其间已暂停受AMD受影响的AMD处理器设备的Windows操作系统更新。

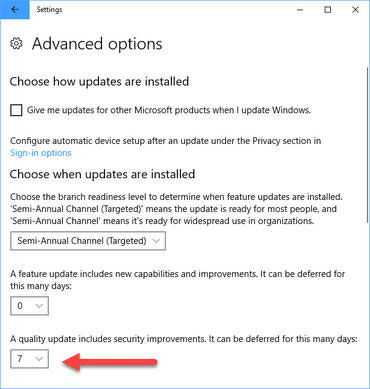

用户要抵制恐慌的冲动,先要测试这些更新,这样做可能就比较保险。实际上,有些用户会将Windows Update for Business的安全性和可靠性更新配置成在正常安装日期后的一周左右才执行,他们可能会避免大多数与更新相关的问题,这些问题通常在正常安装日期后的几天之内会被发现和解决。

要推迟这些所谓的质量更新,用户需运行Windows 10专业版(包括Windows 10 S)、企业版或教育版。Windows 10 家庭版无法管理更新。在1709版或更高版本中,该选项在“设置>更新&安全>Windows Update>高级选项”菜单下,如下图所示:

使用Windows 10的1709版本的设置推迟质量更新,测试过才更新。

在较早的Windows 10版本里,用户需要在组策略设置中进行调整。详细说明请参看“常见问题:如何管理Windows 10更新”(http://www.zdnet.com/article/faq-how-to-manage-windows-10-updates/)。

当然,延迟更新不等于闲在那里什么也不做。要利用这段时间进行测试。

4、重新检查安全基础架构里的每一层

颇具讽刺意味的是,那些运行第三方防病毒软件的Windows 个人电脑上至少在最初时不会安装微软的带外更新。原因是,微软的测试发现一些第三方产品在调用不受支持的Windows内核内存时会导致蓝屏死机(BSOD)。

这些第三方程序本身必须经过测试,以验证是否与Windows更新兼容,而这些产品的开发人员如宣布产品与Windows更新兼容就会在Windows注册表里将对应的比特位设为真。微软的带外更新发布一周后,大多数这一类的产品都提供了必要的兼容修补程序,但出于各种原因(某些原因涉及到与其他安全软件的交互性的合理考虑),并非每个防病毒软件供应商都能保证产品与Windows更新兼容。(安全研究员Kevin Beaumont整了一个这些第三方产品状态的权威列表https://docs.google.com/spreadsheets/d/184wcDt9I9TUNFFbsAVLpzAtckQxYiuirADzf3cL42FQ/htmlview?usp=sharing&sle=true。)

安全软件大有可能成为问题的一部分而不是解决方案的一部分,计算系统变得越来越复杂,而这种可能性也越来越大。第三方安全软件本身也可能包含漏洞,还有,交付更新的基础架构可能被破坏或被滥用。

鉴于这样的背景,用户有必要审视安全软件供应商如何处理更新,而时下可能就是这样做的好时机。如果你对他们的回应不满意,或许就是时候换个供应商了。

还有一点,要重新检查安全基础架构的其余部分,这样做有其价值,要特别重新检查允许用户监视潜在违规和入侵的部分。正如Rendition Infosec的出色白皮书所说的:

简言之,监视网络要假定网络已经被攻破。不让攻击者攻进来的想法是上世纪九十年代的东西。我们现在假定以及被人攻了进来,然后再设计与之相应的监测系统对不良行为进行检测。2018年监控计划的首要目标必须是尽量减少攻击者在网络里的停留时间。

事实上,所有这些工作的最终结果就是建立一个例行程序,做到在下次发生重大安全事件时不会被搞的措手不及。而历史告诉我们,下一个重大安全事件随时都会发生。

好文章,需要你的鼓励

埃森哲与Anthropic合作引领AI集成商崛起之路

埃森哲与Anthropic扩大合作,计划培训3万名员工使用Claude,标志着企业AI战略新方向。面对复杂模型生态、治理要求和人才短缺,咨询公司正成为关键的AI系统集成商。研究显示95%的企业AI试点项目零回报,尽管投资300-400亿美元。集成商能填补技术能力与实际应用间的鸿沟,但也带来新的依赖风险。CIO需要在利用外部合作伙伴的同时保持内部能力建设和架构自主权。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Pure Storage和华为存储增长最快,IDC第三季度报告显示

IDC发布2025年第三季度全球企业级存储系统市场追踪报告,显示存储市场同比增长2.1%至近80亿美元。戴尔以22.7%市场份额居首,华为以12%份额位列第二且增长9.5%。全闪存阵列表现突出增长17.6%,中端存储系统增长8.1%。地域方面,日本、加拿大和欧洲表现最佳,而美国市场下降9.9%。IDC预计随着AI应用渗透,企业对闪存存储需求将持续增长。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

除英伟达和台积电外,其他AI公司都需要靠量补利

2025年数据中心芯片领域最热门发展趋势

自动化技术领导者揭示企业对AI认知的关键误区

五分之三企业对Wi-Fi投资信心增强

CIO部署新兴技术指南:Gartner三步法平衡风险与收益

埃森哲与Anthropic合作引领AI集成商崛起之路

Pure Storage和华为存储增长最快,IDC第三季度报告显示

英特尔或以16亿美元收购AI推理芯片初创公司SambaNova

5D记忆晶体将成为未来数据存储主流技术

首届全国独角兽企业大赛总决赛在甬顺利闭幕

为全天候绿电而生,海辰储能发布全球首个原生8小时长时储能解决方案

为AI+而生,海辰储能发布全球首款锂钠协同AIDC全时长储能解决方案

微软Windows Agent Arena:教AI助手操作PC设备

Windows 11 AI PC “回顾”(Recall)功能预览更新

Windows 11新功能助力提升安全性,应对日益严峻的网络威胁

认识Windows 11 AI PC

为什么Windows 11用起来那么别扭?

Windows Server 2025预览版迎来更新,微软改善Insiders测试体验

失去Panos Panay的Windows与Surface将走向何方?

有意见 | 50项更新亮相微软Build大会,Windows 11变身AI神器

微软着手用Rust重写Windows核心代码

有意见 | Win11重大升级 新必应集成任务栏