Bad Rabbit - 乌克兰和俄罗斯爆发新型勒索软件

乌克兰安全局在 10 日 14 日发出警告说,10 月 13 日至 17 日期间可能发生类似于 notPetya 的新型大规模网络攻击。

此次攻击比预期延迟了几天;今日(2017 年 10 月 24 日),勒索软件攻击在欧洲爆发。

乌克兰是该恶意软件的主要攻击目标,许多重要的基础设施(如火车站、机场和媒体网站)因遭受攻击而停运。其他受影响的国家包括土耳其、俄罗斯和保加利亚。

受影响的公司包括基辅地铁(乌克兰铁路服务)、敖德萨机场(乌克兰)、乌克兰基础设施和金融部门,以及国际文传通讯社(Interfax,一家俄罗斯的大型媒体机构)。受影响的行业包括金融、医疗保健、分销和软件供应商。

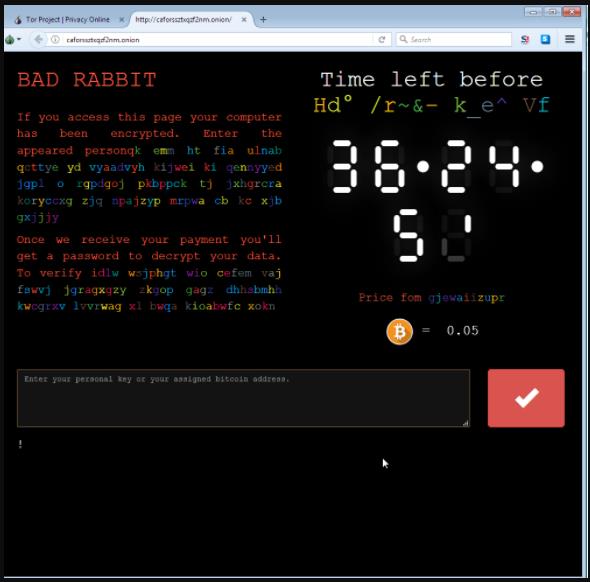

被称为“BadRabbit”的勒索软件要求在感染后的最初 40 小时内支付 0.05 比特币(约 280 美元),超过该期限后赎金可能上升到未知的金额。

该勒索软件通过伪装的 Flash 软件安装程序进行传播,此安装程序据称是由一家正规的俄语新闻网站作为弹出窗口提供。一旦运行,弹出窗口会导向受感染的网站,然后下载可执行病毒释放器。

勒索软件使用一种称作 DiskCryptor 的已知开源软件来加密受害者的驱动器。

用户看到的锁屏几乎与恶名昭彰的 Petya 和 NotPetya 如出一辙。然而,锁屏是我们迄今为止在两种恶意软件之间所观察到的唯一相似之处,从所有其他方面来看,BadRabbit 是一种全新而独特的勒索软件。

成功感染后,该勒索软件为每个受害者创建一个唯一密钥,该密钥与托管在 Tor 上的支付站点信息一并存放在已创建的“READ ME.txt”文件中。支付网站使用不同颜色及不断变化的字母,非常生动、显眼。

在 Tor 支付网站输入用户密钥后,每个用户都会收到唯一的比特币钱包,用户必须将 0.05 比特币的赎金转到该钱包。

Bad Rabbit 勒索软件攻击与 WannaCry 和 Petya 一样,也可以进行防范。勒索软件和其他恶意软件并非新常态。观看此视频以了解“什么是勒索软件”以及“为何成为网络攻击目标是个不该发生的紧急事件”。然后,阅读白皮书“The Next Cyber Attack Can Be Prevented(预防接踵而来的网络攻击)”以了解五个可避免遭受未来勒索软件攻击的可行策略。

使用以下 Check Point 产品的客户可以防范此类威胁:

- Check Point 威胁仿真刀片

- Check Point 防病毒刀片

- Check Point 防病毒

Check Point IPS 刀片具备防止恶意软件感染保护措施,可避免此类恶意软件:

- 含勒索软件的可疑的可执行文件

- 可疑的勒索软件 Dropzone

技术概述

最初,Bad Rabbit 恶意软件会删除名为“rhaegal”的调度任务:

schtasks /Delete /F /TN rhaegal

然后创建一个名称完全相同的调度任务:

schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR "C:\Windows

\system32\cmd.exe /C Start \"\" \"C:\Windows\dispci.exe\" -id %d && exit"

这个新任务负责在系统启动后运行负载。

然后,恶意软件会调度系统重新启动(任务名称为“drogon”):

schtasks /Create /SC once /TN drogon /RU SYSTEM /TR "C:\Windows\system32\shutdown.exe /r /t 0 /f" /ST hh:mm:ss

电脑重启后,即开始加密过程。

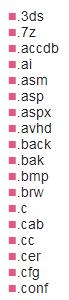

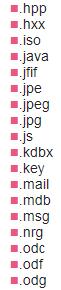

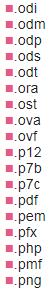

Bad Rabbit 可以对 MBR 和文件进行加密和解密。

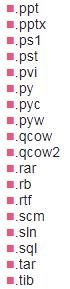

下面是由 Bad Rabbit 加密的文件扩展名列表:

磁盘加密是使用名为 DiskCryptor(开源分区加密解决方案)

https://github.com/smartinm/diskcryptor的开源工具来完成。

在这个阶段,MBR 和第二阶段开机程序均遭到加密。

所有与 DiskCryptor 驱动程序的交互都是通过开启以下设备进行:

\.\dcrypt

要启动加密过程,将向其发送以下 IOCTL:

DC_CTL_ENCRYPT_START

似乎有两个不同的密码用于加密文件。第一个密码应该在系统开机时输入。在系统通过枚举磁盘上的所有加密文件进行开机时,使用第二个密码来解密文件(上面提到的扩展名)。

来源:业界供稿

好文章,需要你的鼓励

埃森哲与Anthropic合作引领AI集成商崛起之路

埃森哲与Anthropic扩大合作,计划培训3万名员工使用Claude,标志着企业AI战略新方向。面对复杂模型生态、治理要求和人才短缺,咨询公司正成为关键的AI系统集成商。研究显示95%的企业AI试点项目零回报,尽管投资300-400亿美元。集成商能填补技术能力与实际应用间的鸿沟,但也带来新的依赖风险。CIO需要在利用外部合作伙伴的同时保持内部能力建设和架构自主权。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Pure Storage和华为存储增长最快,IDC第三季度报告显示

IDC发布2025年第三季度全球企业级存储系统市场追踪报告,显示存储市场同比增长2.1%至近80亿美元。戴尔以22.7%市场份额居首,华为以12%份额位列第二且增长9.5%。全闪存阵列表现突出增长17.6%,中端存储系统增长8.1%。地域方面,日本、加拿大和欧洲表现最佳,而美国市场下降9.9%。IDC预计随着AI应用渗透,企业对闪存存储需求将持续增长。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

除英伟达和台积电外,其他AI公司都需要靠量补利

2025年数据中心芯片领域最热门发展趋势

自动化技术领导者揭示企业对AI认知的关键误区

五分之三企业对Wi-Fi投资信心增强

CIO部署新兴技术指南:Gartner三步法平衡风险与收益

埃森哲与Anthropic合作引领AI集成商崛起之路

Pure Storage和华为存储增长最快,IDC第三季度报告显示

英特尔或以16亿美元收购AI推理芯片初创公司SambaNova

5D记忆晶体将成为未来数据存储主流技术

首届全国独角兽企业大赛总决赛在甬顺利闭幕

为全天候绿电而生,海辰储能发布全球首个原生8小时长时储能解决方案

为AI+而生,海辰储能发布全球首款锂钠协同AIDC全时长储能解决方案