ExpensiveWall:“包装”恶意软件现身 Google Play,危及用户财产安全

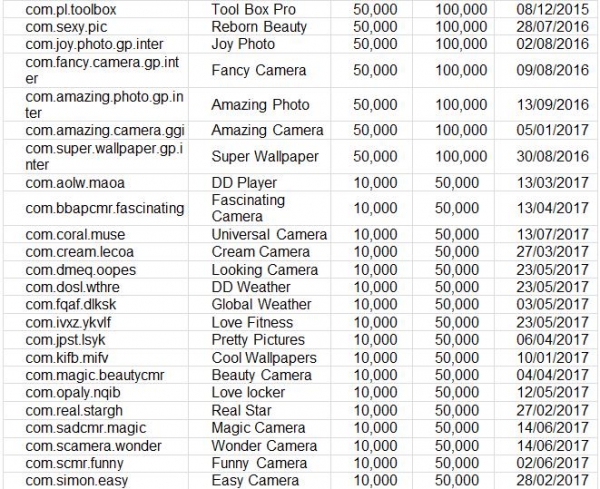

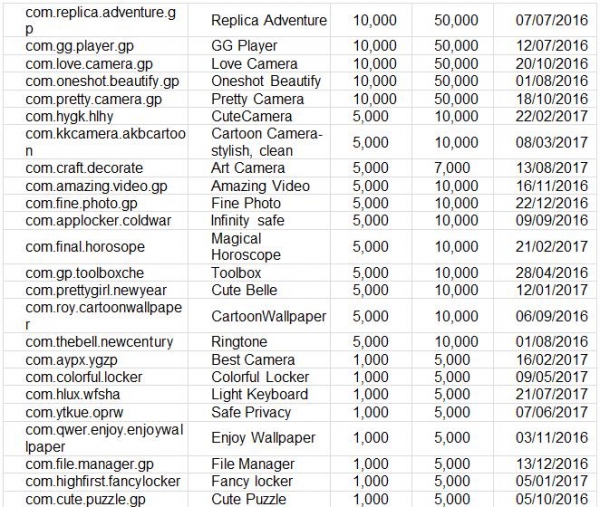

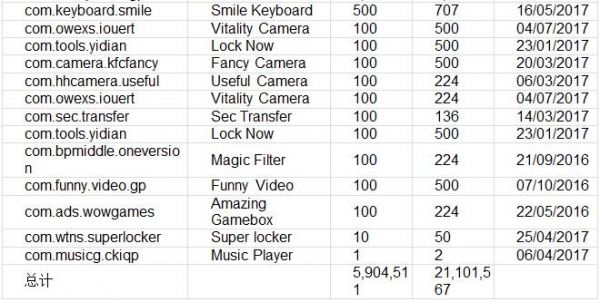

Check Point 的移动威胁研究团队发现了一款 Android 恶意软件的新变体,该软件会向用户发送欺诈性收费 SMS 消息,并在其毫不知情的情况下向用户账号收取虚假服务费。根据 Google Play 数据,这款恶意软件感染了至少 50 个应用程序,而受感染应用程序在被移除之前,已有 100 万到 420 万次的下载量。

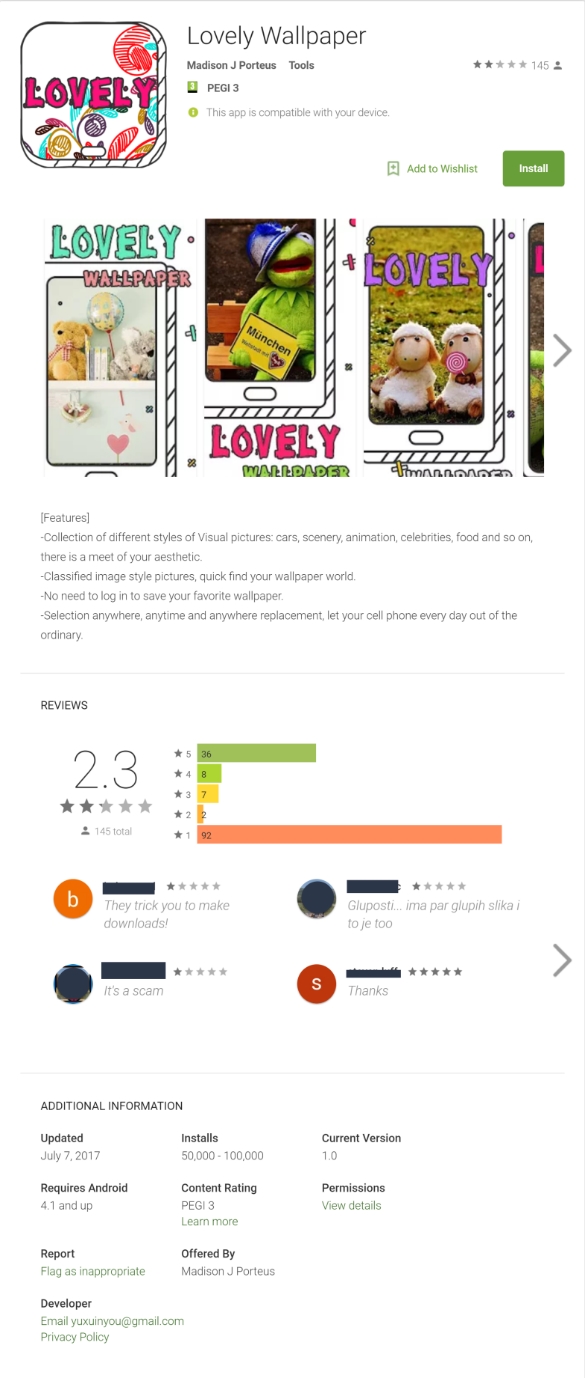

这款新型恶意软件被称为“ExpensiveWall”,名称源于其用于感染设备的一个应用程序“Lovely Wallpaper”。ExpensiveWall 是今年早些时候现身Google Play 的恶意软件新变种。整个恶意软件系列现已有 590 万到 2110 万次的下载量。

与其他同系列软件相比,ExpensiveWall 的不同之处在于它经过“包装”,这是恶意软件开发人员用于加密恶意代码的高级混淆技术,以此让恶意代码避开Google Play内置的反恶意软件保护措施。

了解SandBlast Mobile 如何防御诸如 ExpensiveWall 等恶意软件。

Check Point 于 2017 年 8 月 7 日就 ExpensiveWall 一事通知 Google,Google 随即将所报告的样本从其商店中删除。不过,即使受感染的应用程序已被移除,短短数天之内,另一个样本渗透到 Google Play,并在移除前的四天时间内感染了超过 5,000 个设备。

需要强调的是,任何受感染应用程序,若从应用商店移除之前已被安装,则会保留安装于用户设备这一状态。因此,下载这些应用程序的用户仍会处于危险之中,并且应手动将其从设备中移除。

ExpensiveWall 会进行哪些破坏?

在用户毫不知情的情况下,恶意软件使受害者注册收费服务,并发送欺诈性收费 SMS 消息,向用户帐户收取虚假服务费。

ExpensiveWall 有何危险性?

虽然 ExpensiveWall 目前仅被设计为从其受害者处获取利润,但类似的恶意软件可以稍作修改,使用相同的基础设施,用作盗取图片、录制音频甚至窃取敏感数据,并将数据发送到命令和控制 (C&C) 服务器。由于恶意软件能够悄无声息地运行(所有这些非法活动都是在受害者毫不知情的情况下进行),其最终转化为间谍工具。

图 1. 其中一款包含 ExpensiveWall 的恶意应用程序。

ExpensiveWall 的运作方式是什么?

ExpensiveWall 一旦下载,便会请求几个常见权限,包括互联网访问(允许应用程序连接到其 C&C 服务器)以及 SMS 权限(使其能够发送收费 SMS 消息,并在用户不知情的情况下为用户注册其他付费服务。)

虽然此情境下,恶意软件请求这些权限会造成危害,但许多应用程序也会以合法目的请求相同的权限。尤其是在从可信赖的来源(如 Google Play)安装应用程序时,大多数用户不经思索便授予这些权限。

ExpensiveWall包含连接应用内操作和JavaScript代码的接口,该代码在名为WebView的网站界面上运行,这意味着在WebView中运行的JavaScript可以触发应用内活动。在安装并授予其必要权限后,ExpensiveWall 将与受感染设备相关的数据发送至其 C&C 服务器,包括其位置和唯一标识符(如 MAC 和 IP 地址、IMSI 和 IMEI)。

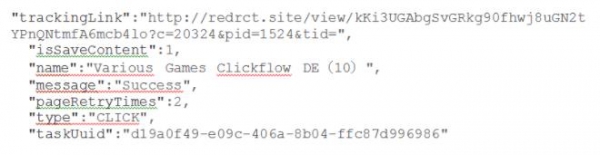

图 2:ExpensiveWall 恶意软件使用的点击功能。

每次设备开机或进行连接更改时,此应用程序都会连接到其 C&C 服务器,并接收一个 URL,该 URL 会在嵌入式 WebView 中打开。该页面包含一个恶意的 JavaScript 代码,可以使用Javascript 接口调用应用内功能,例如订阅收费服务和发送 SMS 消息。恶意软件会悄无声息地点击网页中的链接,从而启动 JavaScript 代码,与在其他情景中点击广告的方式如出一辙。

为受害者订阅付费服务

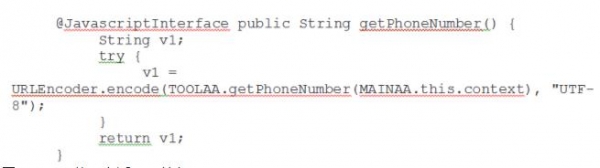

恶意软件获取设备的电话号码,并使用其为用户订阅不同的付费服务,如下列示例:

图3:用于获取电话号码的代码。

图 4:恶意软件为用户订阅的收费服务。

发送收费 SMS 消息

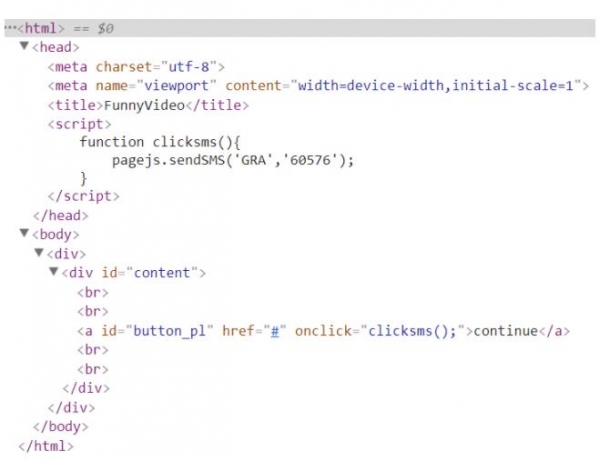

在某些情况下,SMS 活动在不给用户任何通知的情况下发生。而有时候,恶意软件会向用户显示名为“继续”的按钮,一旦用户点击该按钮,恶意软件就会以其名义发送收费 SMS 消息。以下是包含嵌入式 JavaScript 的 HTML 代码的示例:

图5:嵌入式 JavaScript,负责发送 SMS 消息。

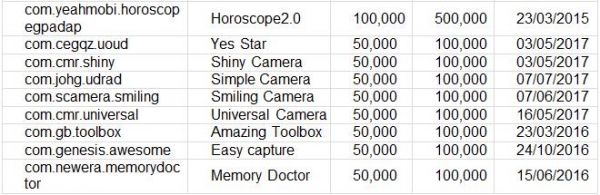

Google Play 上的 ExpensiveWall

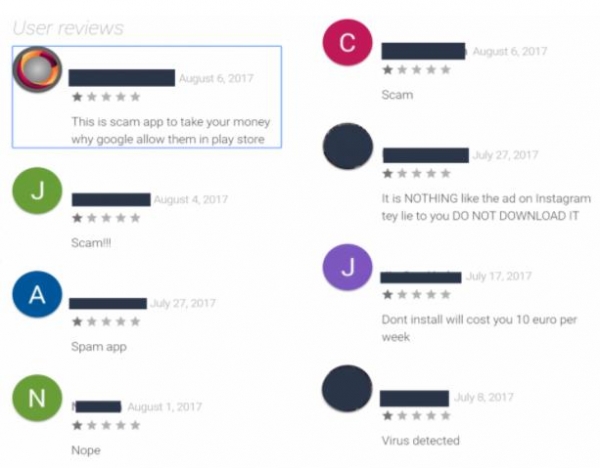

用户已对恶意活动有所察觉,参见下方所示的一条评论:

图 6:用户对 ExpensiveWall 应用程序的评论。

如上图所示,许多用户怀疑 ExpensiveWall 是一个恶意应用程序。评论表明,该应用程序在多个社交网络上推广(包括 Instagram),这可能解释了其如何拥有如此多的下载量。

有关完整的技术报告,请参阅 Check Point Research。

分析恶意软件的不同样本后,Check Point 移动威胁研究人员认为 ExpensiveWall已作为名为“gtk”的SDK 传播到不同应用程序中,开发者会将其嵌入自己的应用程序中。包含恶意代码的应用程序存在三个版本。第一个是今年早些时候发现的未包装版本。第二个是本文讨论的包装版本;第三个包含代码但不会主动使用。

用户和组织应该意识到,任何恶意软件攻击都会严重破坏其移动网络,即便其貌似始源于无害的广告软件。ExpensiveWall 是又一个实例,说明我们需要即时保护所有移动设备、防范高级威胁。

如何获得完善保护

对于尖端恶意软件(如 ExpensiveWall)需采取高级保护措施,能够通过静动两态应用程序分析来识别和拦截零日恶意软件。只有通过在设备上恶意软件运行的情境下检查恶意软件,才能创造出阻止它的成功策略。

用户和企业应像对待网络的其他部分一样来对待移动设备,并通过最佳的网络安全解决方案来保护设备。

Check Point 客户受到 SandBlast Mobile 的保护,而在网络阵线还有 Check Point 防僵尸软件刀片提供保障,以此防御具有下列标签的威胁:Trojan、AndroidOS、ExpensiveWall。

好文章,需要你的鼓励

奥运级别的努力:首席信息官为2026年AI颠覆做准备

AI颠覆预计将在2026年持续,推动企业适应不断演进的技术并扩大规模。国际奥委会、Moderna和Sportradar的领导者在纽约路透社峰会上分享了他们的AI策略。讨论焦点包括自建AI与购买第三方资源的选择,AI在内部流程优化和外部产品开发中的应用,以及小型模型在日常应用中的潜力。专家建议,企业应将AI建设融入企业文化,以创新而非成本节约为驱动力。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Spotify推出AI播放列表功能让用户掌控推荐算法

Spotify在新西兰测试推出AI提示播放列表功能,用户可通过文字描述需求让AI根据指令和听歌历史生成个性化播放列表。该功能允许用户设置定期刷新,相当于创建可控制算法的每周发现播放列表。这是Spotify赋予用户更多控制权努力的一部分,此前其AI DJ功能也增加了语音提示选项,反映了各平台让用户更好控制算法推荐的趋势。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

为AI+而生,海辰储能发布全球首款锂钠协同AIDC全时长储能解决方案

长时储能开启智慧未来:海辰储能生态日全球首发三大新品

Arm 借助融合型 AI 数据中心,重塑计算格局

奥运级别的努力:首席信息官为2026年AI颠覆做准备

Spotify推出AI播放列表功能让用户掌控推荐算法

Adobe押注生成式AI获得回报,年度营收创历史新高

OpenAI与迪士尼达成十亿美元合作协议,米老鼠和漫威角色进入Sora

甲骨文150亿美元数据中心投资导致股价下跌

Spoor鸟类监测AI软件需求飞速增长

制药行业AI数据质量危机:垃圾进垃圾出的隐患

Harness获得2.4亿美元融资,估值达55亿美元,专注自动化AI编码后的开发流程

英伟达CEO黄仁勋独家专访:万亿美元押注AI工厂将成为新时代计算机