“亚健康”网络安全环境是规模性攻击的温床

Fortinet FortiGuard威胁研究与响应实验室近日发布了今年第二季度全球威胁态势研究报告,显示“亚健康“的网络安全环境与风险应用是网络犯罪份子们发动快速且大规模破坏性攻击的温床。以下是报告的归纳与总结分享。

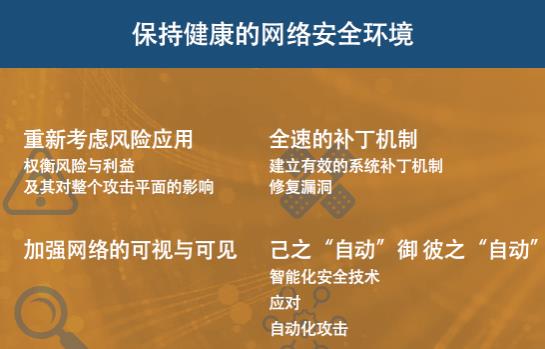

健壮的网络安全环境是防御类蠕虫攻击的关键

犯罪即服务基础设施(crime-as-a-service)和自主攻击工具使网络攻击能够在全球范围内横行操作。 像WannaCry这样的威胁,以惊人的传播速度和打击范围,已然是常态。如果更多的企业及组织机构可以实施有效的网络安全防护,提供清洁的网络运营环境,诸如WannaCry这样的威胁是可以被阻止的。 不幸的是,利用未修补漏洞发起进行如果广泛的攻击。 更重要的是,一旦特定的威胁是自动化的,攻击者就不再局限于针对特定行业,所以它们的影响和杠杆只会随着时间的推移而增加。

- 勒索型蠕虫攻击上升:WannaCry和NotPetya都针对了一个补丁刚发布不久的漏洞。 幸免于这样攻击的企业及组织机构有两个特点,一是已经部署了已更新的安全工具来检测针对此漏洞的攻击,并且/或者能够及时的将漏洞的补丁打好。 在WannaCry和NotPetya之前,网络蠕虫在过去十年中带来的威胁基本没什么了。

- 攻击的严重性:2017年第二季度,全球超过三分之二的企业经历过高风险或严重漏洞,90%的企业被针对三年以上的漏洞利用的经历。 即使是在软件发布系统补丁之后的十年或更长时间,仍有60%的企业经历了相关的攻击。 Q2数据总体量化了184亿次漏洞检测,6200万次恶意软件检测和29亿次僵尸网络通信尝试。

- 停机时间内攻击仍不会停:自动化的攻击是不论工作日还是休息日的。所有漏洞利用尝试中有近44%发生在星期六或星期日。 周末的平均日量是平日的两倍。

利用安全技术对威胁的风险进行提前的防范

速度和效率在数字经济中至关重要,这意味着任何设备或系统停机时间都不被容忍。 随着应用程序,网络和设备等技术的使用和配置的发展,网络犯罪分子利用,恶意软件和僵尸网络策略也在不断发展。 漏洞利用,特别是,存在可疑的近乎与业务相关软件使用和可能存在漏洞的IoT设备都是潜在的风险,因为它们没有得到一贯的管理,更新或更替。 此外,虽然对互联网隐私和安全性有好处,但加密的网络流量对于对加密通信的可见性差的许多防御性工具也是一个挑战。

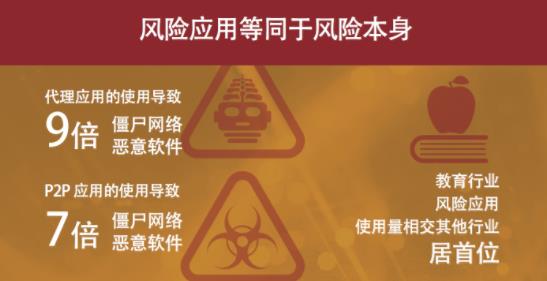

- 应用程序使用:风险应用程序等同于风险本身,这是为威胁敞开大门。 允许大量点对点(P2P)应用程序企业及组织机构比不允许该类应用程序的组织受到僵尸网络和恶意软件侵害的可能性大七倍。 同样,受到允许大量代理应用程序的组织被僵尸网络和恶意软件侵害的数量几乎是不允许代理应用程序的九倍。 令人惊讶的是,没有证据表明更高的使用云或社交媒体应用程序导致恶意软件和僵尸网络感染的数量增加。

- 行业分析:按生产要素和行业来分的话,教育部门使用的风险应用相比其他行业来说占据首位。 能源行业相对保守,其他行业是相对平均的状态。

- IoT设备:几乎有五分之一的机构报告了针对移动设备的恶意软件。 IoT设备继续面临挑战,因为它们没有传统系统接收的控制,可见性和保护级别。

- 加密Web流量: HTTPS流量相比HTTP增加到了57%。 这仍然是一个重要的趋势,因为已知威胁使用加密通信进行。

Fortinet首席安全信息官 Phil Quade表示“技术创新驱动了数字经济,同时也让网络安全上升了一个信息化建设中新的优先级。 然而,我们不常常谈论的是每个人每个企业每个组织机构都有机会通过采用相对有效的网络安全技术创造安全的网络运行环境来控制风险与不良后果。 网络犯罪分子没有更多的使用新的零日攻击,主要利用已经发现的漏洞。 这也意味着他们可以将更多的资源用于技术创新,使其漏洞难以被检测与发现。 较新的蠕虫病毒能够以较快的速度传播感染,并可以跨平台或载体更轻松地扩展感染。 利用更加智能且集成的安全的方法与能力对于打击这种网络威胁的“新常态”至关重要“。

好文章,需要你的鼓励

CIO有效管理影子AI的六大策略

随着员工自发使用生成式AI工具,CIO面临影子AI的挑战。报告显示43%的员工在个人设备上使用AI应用处理工作,25%在工作中使用未经批准的AI工具。专家建议通过六项策略管理影子AI:建立明确规则框架、持续监控和清单跟踪、加强数据保护和访问控制、明确风险承受度、营造透明信任文化、实施持续的角色化AI培训。目标是支持负责任的创新而非完全禁止。

NVIDIA推出OmniVinci:让AI同时拥有眼睛、耳朵和大脑的突破性进展

NVIDIA研究团队开发的OmniVinci是一个突破性的多模态AI模型,能够同时理解视觉、听觉和文本信息。该模型仅使用0.2万亿训练样本就超越了使用1.2万亿样本的现有模型,在多模态理解测试中领先19.05分。OmniVinci采用三项核心技术实现感官信息协同,并在机器人导航、医疗诊断、体育分析等多个实际应用场景中展现出专业级能力,代表着AI向真正智能化发展的重要进步。

英国推出DaRe2THINK平台助力全科医生参与临床试验

英国正式推出DaRe2THINK数字平台,旨在简化NHS全科医生参与临床试验的流程。该平台由伯明翰大学和MHRA临床实践研究数据链开发,能够安全传输GP诊所与NHS试验研究人员之间的健康数据,减少医生的管理负担。平台利用NHS现有健康信息,安全筛查来自450多家诊所的1300万患者记录,并使用移动消息系统保持试验对象参与度,为传统上无法参与的人群开辟了研究机会。

Salesforce发布BLIP3o-NEXT:图像生成与编辑的新突破

Salesforce研究团队发布BLIP3o-NEXT,这是一个创新的图像生成模型,采用自回归+扩散的双重架构设计。该模型首次成功将强化学习应用于图像生成,在多物体组合和文字渲染方面表现优异。尽管只有30亿参数,但在GenEval测试中获得0.91高分,超越多个大型竞争对手。研究团队承诺完全开源所有技术细节。

CIO有效管理影子AI的六大策略

英国推出DaRe2THINK平台助力全科医生参与临床试验

OpenAI与谷歌解读AI如何重塑市场营销策略

帕洛阿托将为你揭示未来科技发展趋势

Belkin最新MagSafe充电产品实测体验

迪士尼与AI动画的新现实:瞬间生成30万个动画姿态

AI偏见问题已被证实存在但模型"承认"无法证明什么

数字化时代职场转型指南:三大核心能力助力职业发展

Sora负载过重限制用户生成:OpenAI面临GPU熔毁警告

Snap用户将破10亿,Meta推新XR应用,多项AI技术迎来突破

KDE Plasma设定日期彻底弃用X11,Wayland推进加速

PostHog承认Shai-Hulud 2.0是其历史上最严重的安全事件