Radware深度解读OpIcarus2017攻击

OpIcarus是由Anonymous于2016年2月8日发起的多阶段攻击活动,到2017年6月11日已经进入了第五阶段。目的是击垮全球金融系统网站及相关服务。攻击者指控这些系统存在“舞弊”,意在提高公众的意识;而不是像网络犯罪分子那样以经济利益为目的。他们的目标是利用持续性拒绝服务(DoS)攻击和数据转储来攻击这些金融机构。攻击目标包括纽约证券交易所、英格兰银行、法国央行、希腊央行、约旦银行以及韩国银行等。

图1:OpSacred

OpSacred——OpIcarus攻击的第5阶段

自推出开始,OpIcarus就非常有组织性,现已演进到第五个阶段,即OpSacred。黑客于2017年5月12日在Facebooki上公布了文档、工具及相关的Facebook账户。在公告中,OpIcarus做出了10个声明:

- 各国政府需停止一切战争。

- 各国政府需将民众的管理权归还给大众。

- 不得剥削工薪阶层。

- 不提倡贪婪和追求物质享受。

- 当政府无法满足人民需求时,人民就可以反抗这种暴政。

- 禁止因贪婪和资源开采而污染我们的星球。我们只有一个地球,它是神圣的。

- 政府的资本主义游说是腐败。

- 所有人都应该平等。

- 边界和国家是虚伪的人造结构, 因为我们是一个整体

- 所有的决定都应该基于对人类无私的爱。

根据Facebook发布的内容ii,OpIcarus2017从6月11日开始,并运行到了6月21日。发布的内容中包含一个囊括了前几个阶段多数目标企业的列表。

图2:Facebook中的OpIcarus页面

关注理由

这一行动得到了更多人的支持,攻击行动也组织有序。攻击者也已经从建议LOIC转而选择一系列的脚本化工具以及使用VPN和Tor来掩盖他们的身份。他们将这些信息整合到了一个集中的位置——GitHub页面中,使得参与者可以更容易加入到行动中。

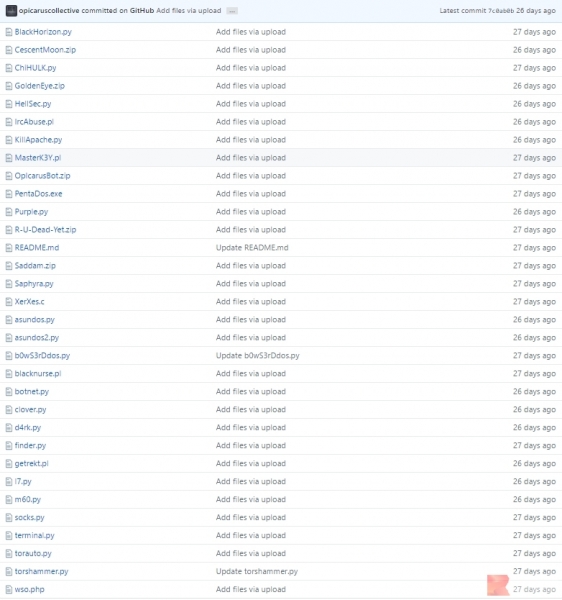

与之前的攻击活动相比,GitHub页面中有更高级的网络攻击工具。Github文件夹包含几个大型企业的信息。在第5阶段,攻击者采用了开源智能工具和扫描器来可视化并分析目标网络。例如,Zed攻击代理、用于查找Web应用中安全漏洞的Z.A.P.工具。

目标

Pastebin中有OpIcarus2017的目标列表。目标站点包括国际货币基金组织、美国联邦储备理事会以及世界各国的央行。请点击https://pastebin.com/CLeFfFRA查看完整列表。

OpIcarus DDoS攻击工具

Github页面中有一组拒绝服务工具,从基本的GUI工具到由Python、Perl和C语言编写的脚本。这些工具并不是专为OpIcarus创建的,而是其他黑客和安全专家使用的工具集。

R U Dead Yet (RUDY)——一种慢速HTTP POST(L7)拒绝服务工具,使用长表单提交字段实现攻击。R.U.D.Y.可以一次向应用POST字段注入一字节信息,然后等待,从而引发应用线程无止境的等待处理执行(此行为的目的是让Web服务器支持使用较慢连接的用户)。在等待剩余的HTTP POST请求的同时,R.U.D.Y.还可以通过启动同步服务器连接来到导致目标Web服务器挂起,因此,攻击者最终能够耗尽服务器连接表并完成拒绝服务攻击。

Tor’s Hammer——可以通过慢速POST攻击来执行DoS攻击的L7 DoS工具,在相同的会话中,HTML POST字段可以慢速传输(实际速率在0.5-3秒之间随机选择)。

与R.U.D.Y.类似,慢速POST攻击也可以引发Web服务器应用线程无止境地等待,只为了处理这些无穷无尽的请求。这会耗尽Web服务器资源,并使其进入针对任何合法流量的拒绝服务状态。

Tor's Hammer中新增了一项流量匿名功能。DoS攻击可以通过Tor网络执行,利用的是集成在Tor客户端的本地socks代理。因此可以从随机的源IP地址发起攻击,几乎不可能追踪到攻击者。

XerXeS——一种非常高效的DoS工具,不需要使用僵尸网络也可以发起多个针对几个目标站点的自动化独立攻击。

KillApache——利用了原有的漏洞,因此攻击者可以向Apache服务器发送请求,在大量重叠“字节范围”或块中检索URL内容,从而耗尽服务器可用内存,引发拒绝服务状态。

其它的DDoS攻击工具包括:

- BlackHorizon

- CescentMoon

- ChiHULK

- GoldenEye

- HellSec

- IrcAbuse

- MasterK3Y

- OpIcarusBot

- PentaDos

- Purple

- Saddam

- Saphyra

- Asundos

- Asundos2

- B0wS3rDdos

- Blacknurse

- Botnet

- Clover

- D4rk

- Finder

- Getrekt

- L7

- M60

- wso

图3:面向OpIcarus的L7攻击工具OpIcarusBot

OpIcarus网站页面

OpIcarus:https://github.com/opicaruscollective/OpIcarus/

文档:https://github.com/opicaruscollective/OpIcarus/tree/Documentation

工具:https://github.com/opicaruscollective/OpIcarus/tree/Tools

YouTube频道:https://youtu.be/rkS2RfPkTkY

攻击向量

Nmap——用于网络探索和安全审计的安全扫描器。可以以新颖的方式使用原始IP数据包,确定网络中哪些主机可用,这些主机可以提供哪些服务(应用名和版本)。此外,还可以确定正在运行的操作系统(以及操作系统版本)、使用的数据包过滤器/防火墙类型以及其他特性。

Zed攻击代理——OWASP Zed攻击代理,即ZAP,是一种流行的开源安全工具,可以帮助用户自动扫描并查找Web应用中的安全漏洞。

Malrego——一种开源的智能取证工具,可以帮助用户从开放源码中查找数据,并在图形中进行可视化处理,为数据挖掘和链接分析iii提供详细报告。

TCP泛洪——这是一种使用时间最久但依然非常流行的DoS攻击。它可以向受害者发送大量的SYN数据包。在很多情况下,攻击者会假冒SRC IP,应答(SYN+ACK数据包)无法返回,因此会覆盖目标服务器或路径中网络实体(通常是防火墙)中的会话/连接表。服务器需要为每一个到达的SYN数据包打开一个状态,并将这个状态保存在有大小限制的表中。虽然这个表可以很大,但是仍然可以轻松发送足够填满这个表的SYN数据包,而一旦出现这种情况,服务器就会开始删除新请求,包括合法请求。防火墙中还可能出现类似情况,防火墙也必须处理每个SYN数据包。不同于那些不需要攻击者采用真实IP的其他TCP或应用层攻击,这类攻击才可能是最强的攻击。

UDP泛洪——攻击者可以将大的UDP数据包发送到单个目标或随机端口。由于UDP协议是“无连接的”,没有任何类型的握手机制,因此UDP泛洪的主要目的就是堵塞互联网管道。在多数情况下,攻击者会伪造SRC(源)IP。

HTTP/S泛洪——黑客用于攻击Web服务器和应用的一种攻击方法。这些泛洪由发送给目标Web服务器的看似合法的基于会话的HTTP GET或POST请求集组成。HTTP泛洪不会采用欺诈、反射技术或畸形数据包。这些请求是专门用来消耗大量服务器资源的,从而引发拒绝服务。这样的请求通常是经过僵尸网络发送,增加了攻击的整体强度。由于网络安全设备很难区分合法HTTP流量和恶意HTTP流量,因此HTTP和HTTPS泛洪攻击成为了当前Web服务器面临的最严重威胁之一。

SQL注入——这种技术利用了效率很低的应用编码。当应用输入未被清除时,就容易遭受攻击。攻击者可以修改应用SQL查询,获取对未授权数据的管理员访问权限,在服务器中运行远程命令,在数据库中删除或创建对象等。

图4:这些工具可以在GitHub中查找:https://github.com/opicaruscollective/OpIcarus/tree/Tools

高效DDoS防护措施的要素

- 混合DDoS防护——(本地+云端),可以实现实时的DDoS攻击防护,应对大流量攻击并防止管道拥塞

- 基于行为分析的检测措施——可以快速精确地识别并拦截异常,只允许合法流量通过

- 实时特征码生成——及时防御未知威胁和零日攻击

- 网络安全紧急响应计划——包括专门的专家紧急团队,他们有物联网相关经验,可以处理物联网爆发

高效Web应用安全的要素

- 全面覆盖OWASP十大应用漏洞——防范数据破坏,注入等。

- 低误报率——利用被动和主动安全模型来实现最大的精确度

- 自动策略生成功能可以以最少的操作实现最广泛的覆盖范围

- 机器人程序防护和设备指纹识别功能可以应对动态IP攻击,改善机器人程序检测和拦截

- 通过过滤路径保护API,了解用于执行的XML和JSON模式以及活动追踪机制来追踪机器人程序并保护内部资源

- 灵活的部署选项——本地部署、旁路部署、虚拟或云端部署

为了实现更进一步的安全措施,Radware建议企业检查并修复网络,以防御风险和威胁。

遭受攻击并需要专家级紧急援助?Radware可以为您提供所需帮助。

Radware提供的服务可以应对安全突发事件,降低风险并且可以在造成不可挽回的损失之前更好地保护操作安全。如果企业遭受了DDoS攻击或恶意软件爆发,需要紧急援助,可以立即与Radware联系。

好文章,需要你的鼓励

据说算力高达1000 TOPS,华硕Ascent GX10深度评测——开箱

当超级计算机被压缩进一个比书本还小的盒子里,这画面有多炸裂?想象一下,你桌面上摆着的不是什么花瓶摆件,而是一台能跑200B参数AI推理的"超算怪兽"——这就是我们今天要聊的主角:华硕Ascent GX10。

Adobe与UCLA联手突破AI模型速度瓶颈:让图像生成快一倍的“稀疏化魔法“

Adobe研究院与UCLA合作开发的Sparse-LaViDa技术通过创新的"稀疏表示"方法,成功将AI图像生成速度提升一倍。该技术巧妙地让AI只处理必要的图像区域,使用特殊"寄存器令牌"管理其余部分,在文本到图像生成、图像编辑和数学推理等任务中实现显著加速,同时完全保持了输出质量。

不用再训练AI模型,香港科技大学团队发明“智能管家“,让AI一眼就知道该抓哪里用哪里

香港科技大学团队开发出A4-Agent智能系统,无需训练即可让AI理解物品的可操作性。该系统通过"想象-思考-定位"三步法模仿人类认知过程,在多个测试中超越了需要专门训练的传统方法。这项技术为智能机器人发展提供了新思路,使其能够像人类一样举一反三地处理未见过的新物品和任务。

据说算力高达1000 TOPS,华硕Ascent GX10深度评测——开箱

苹果发现:只需一个注意力层,就能让AI图像生成既快又好

YouTube推出基于Gemini 3的创作者游戏制作工具

英伟达是唯一能负担免费提供AI模型的厂商

OpenAI发布新旗舰图像生成AI模型GPT Image 1.5

脑启发算法可大幅降低AI能耗

Mac办公桌升级必备配件指南:提升工作效率的最佳选择

PTC Windchill+ 助力 HOLON研发全球首批符合汽车行业标准的 L4 级电动汽车

航旅行业的AI“乘法效应”:迈向指数级进化

OpenAI推出GPT Image 1.5模型加速图像生成竞争

Zoom推出AI Companion 3.0智能体工作流程

ChatGPT成为互联网最受阻止的爬虫机器人