【漏洞细节】VTech平板电脑:多个数据泄露的隐患暗藏

在最近的VTech数据泄露事件后,大家或许认为VTech的电子玩具安全性不会比现在更糟糕了。然而就在这种情况下,我们又发现了两个漏洞,黑客可以从孩子们的Innotab平板里攫取数据。

刷机模式窃取数据

对于丢失、被盗或者转售的平板电脑,黑客可以获取里面储存的密码、PIN码、邮件地址、应用数据,以及机器名等等。

现在让我们来拆拆看,到底我们能从里面找到什么呢?

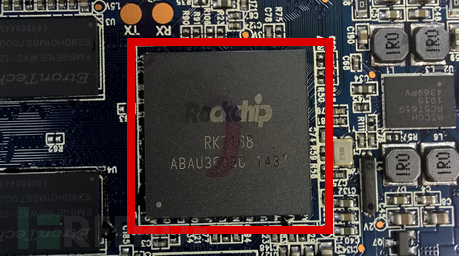

上图是我们的老朋友RockChip CPU,型号不太清晰,似是RK3188。这里附上对它的介绍,我们继续往下看:

大多数像这样的设备需要一个从板砖恢复正常的模式,比如更新包出错导致的窘况。从某一方面来讲,这的确是个不错的恢复模式,我们可以在这种状态下往设备里写入新的固件。

然而这种模式的败笔在于,黑客同样可以利用它读取数据,接下来让我们动手试试:

首先,你需要把线插入平板电脑的USB接口,按住方向键的左键和上键,并同时按住电源键三秒,就可以进入flash模式了。此后,你需要rkflashtool来读取内存,而下面的是你将获取到的参数:

我们所需要的大量数据就存在这里,这台机器的系统是安卓4.1.1版本的。此外,我们还获取了用户数据区域的起始地址(0×00486000)。

黑客想要dump出所有用户数据,仅仅需要一小时左右。

这个漏洞其实已经存在有两年多了,然而VTech一直在生产这种会泄露孩子们个人数据的平板电脑。

SD卡里的用户数据

而且这还不算全部,接下来让我们看看另一个漏洞:

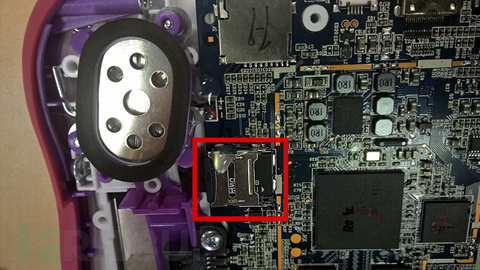

在该款VTech平板电脑的主板上,还粘上了microSD卡,但是我们可以很轻松地将其撬下来。

黑客在这个可拆卸的SD卡中,可以轻松读取机器文件系统和用户数据。我们并没有取另一种容易的法子读取敏感数据,这也考虑到了可靠性问题。

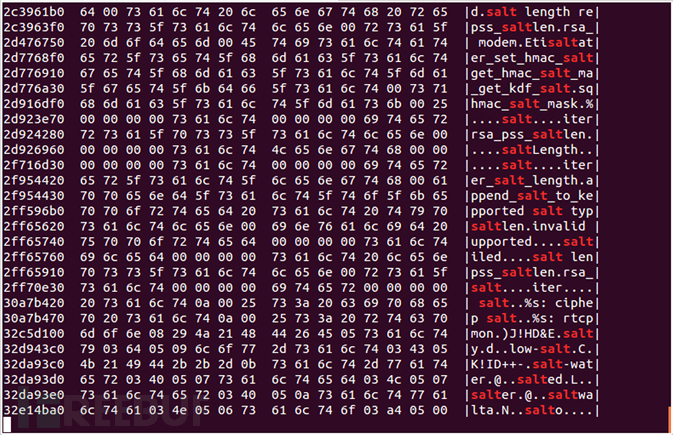

卡里面有几个G的数据,我们没有花时间去分析它,但下面的hexdump图能够证明这一点:

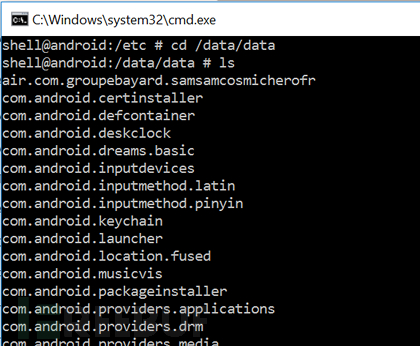

默认启用的ADB

另外还有个可以root的漏洞,ADB默认启用,我们可以利用它对系统进行root。

其实,VTech本可以将给孩子们的硬件安全做的更好。

好文章,需要你的鼓励

Allen AI团队推出SAGE:首个能像人类一样“想看多长就看多长“的智能视频分析系统

Allen AI研究所联合多家顶尖机构推出SAGE智能视频分析系统,首次实现类人化的"任意时长推理"能力。该系统能根据问题复杂程度灵活调整分析策略,配备六种智能工具进行协同分析,在处理10分钟以上视频时准确率提升8.2%。研究团队创建了包含1744个真实娱乐视频问题的SAGE-Bench评估平台,并采用创新的AI生成训练数据方法,为视频AI技术的实际应用开辟了新路径。

联想推出DE6600系列:更智能的存储解决方案

联想推出新一代NVMe存储解决方案DE6600系列,包含全闪存DE6600F和混合存储DE6600H两款型号。该系列产品延迟低于100微秒,支持多种连接协议,2U机架可容纳24块NVMe驱动器。容量可从367TB扩展至1.798PiB全闪存或7.741PiB混合配置,适用于AI、高性能计算、实时分析等场景,并配备双活控制器和XClarity统一管理平台。

AI视觉模型真的能看懂长篇文档吗?中科院团队首次揭开视觉文本压缩的真相

中科院团队首次系统评估了AI视觉模型在文本压缩环境下的理解能力,发现虽然AI能准确识别压缩图像中的文字,但在理解深层含义、建立关联推理方面表现不佳。研究通过VTCBench测试系统揭示了AI存在"位置偏差"等问题,为视觉文本压缩技术的改进指明方向。

数智时代,openGauss Summit 2025即将发布哪些技术创新破局

“算力+储能”深度融合:超智算发布分布式算力超级节点储能解决方案

联想推出DE6600系列:更智能的存储解决方案

创业公司如何在严格监管行业中实现生死攸关的创新

OpenAI发布GPT-5.2-Codex模型,软件工程自动化能力大幅提升

Waterfox浏览器宣布拒绝AI功能,瞄准Firefox忠实用户

TikTok美国业务出售交易将于下月完成

破局AI数据中心安全瓶颈:Fortinet联合NVIDIA引领隔离式加速新航向

智算中心进化论,科华数据如何做到“更懂”

更高负载、更快建设:2026年数据中心六大趋势

Snowflake数据库更新引发全球大规模服务中断

AI编程初创公司Lovable融资3.3亿美元,英伟达等科技巨头支持