史上最狡猾恶意软件现身:被发现后会自爆

思科安全情报研究团队Talos Group日前宣称,他们发现一种代号为Rombertik的新式恶意软件。它可以拦截任何输入浏览器窗口中的纯文本,并通过垃圾邮件和钓鱼邮件传播。如果在安全检查中被发现,这种恶意软件就会“自爆”,竭力毁掉计算机。

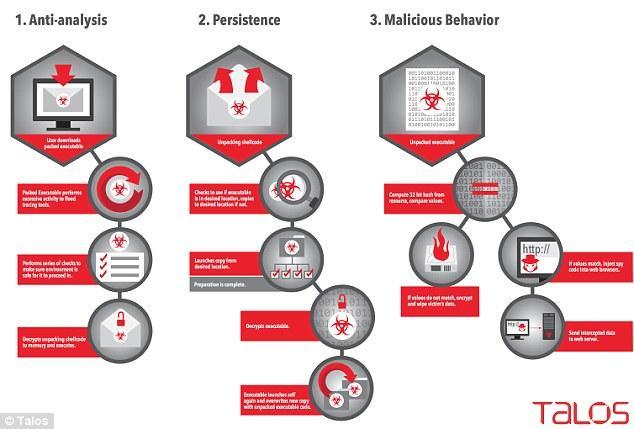

一旦用户通过点击链接下载Rombertik,它会通过多项检测。一旦其启动,并在Windows电脑上运行,就可以查看自己是否被发现。与其他恶意软件不同的是,Rombertik会尝试毁掉计算机。

Talos Group的安全专家本·贝克(Ben Baker)与阿历克斯·邱(Alex Chiu)写道:“这款恶意软件之所以十分独特,是因为一旦其发现与恶意软件分析相关的特定属性后(即可能被发现迹象),它就会积极尝试毁掉计算机。”

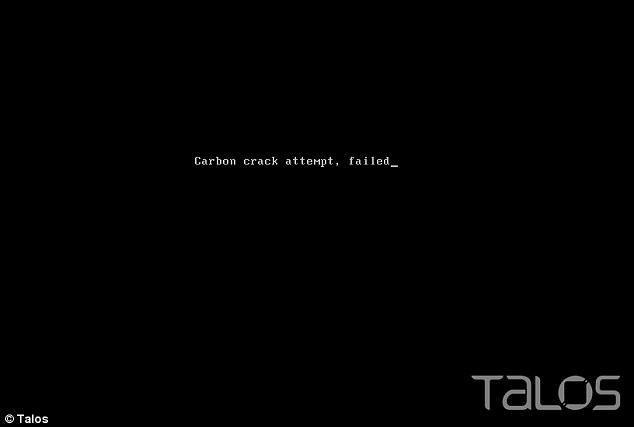

Rombertik的首要目标是主引导记录区(MBR),即计算机开机后加载操作系统前访问硬盘时所必须要读取的首个扇区。如果未能成功进入这里,Rombertik就会通过随机使用RC4密匙加密的方法,迅速毁掉用户主文件夹中的所有文件。而一旦MBR或主文件夹被加密,计算机就会重启。MBR此后会陷入无限循环中,从而阻止计算机重新启动。屏幕上会显示“Carbon crack attempt, failed”的代码。

研究人员称:“Romberik是一款非常复杂的恶意软件,其设计目的就是侵入用户浏览器阅读凭证和其他敏感信息,以帮助攻击者渗透和控制服务器。”

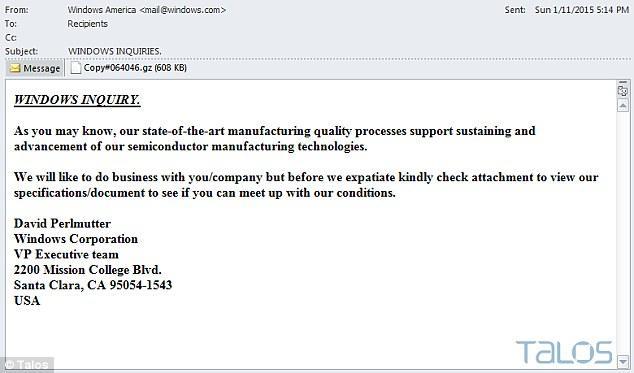

安全专家们发现,Romberik利用社交工程学手段诱使用户下载、解压缩以及打开附件,最终导致用户妥协。在分析样本时,含有Romberik的邮件似乎来自Windows Corporation。

袭击者竭力说服用户查看附件,看他们的业务是否符合目标用户所在机构。如果用户下载和解压缩文件,随后就会看到类似缩略图的文件。一旦它被安装到电脑上,就会自己解压。大约97%的解压文件内容看起来都是合法的,包括75张图片和8000多个实际上没有任何用处的诱饵功能。Talos Group专家称:“如此多的功能超过大多数人的分析能力,根本不可能查看每个功能。”

类似Romberik恶意软件过去曾出现过,比如2013年对韩国目标和去年对索尼娱乐有限公司发动的网络袭击。可是Romberik总是保持活跃状态,将一个字节的数据在内存中写下9亿次,这令追踪工具分析起来非常复杂。

Talos Group专家称:“如果分析工具试图记录所有9.6亿次指令,这些记录会暴增到100千兆以上。”该公司建议用户保持良好的安全习惯,比如确保安装杀毒软件、确保时常更新、不要点击未知发件人发送的附件、确保对电子邮件充分扫描等。

好文章,需要你的鼓励

Allen AI团队推出SAGE:首个能像人类一样“想看多长就看多长“的智能视频分析系统

Allen AI研究所联合多家顶尖机构推出SAGE智能视频分析系统,首次实现类人化的"任意时长推理"能力。该系统能根据问题复杂程度灵活调整分析策略,配备六种智能工具进行协同分析,在处理10分钟以上视频时准确率提升8.2%。研究团队创建了包含1744个真实娱乐视频问题的SAGE-Bench评估平台,并采用创新的AI生成训练数据方法,为视频AI技术的实际应用开辟了新路径。

联想推出DE6600系列:更智能的存储解决方案

联想推出新一代NVMe存储解决方案DE6600系列,包含全闪存DE6600F和混合存储DE6600H两款型号。该系列产品延迟低于100微秒,支持多种连接协议,2U机架可容纳24块NVMe驱动器。容量可从367TB扩展至1.798PiB全闪存或7.741PiB混合配置,适用于AI、高性能计算、实时分析等场景,并配备双活控制器和XClarity统一管理平台。

AI视觉模型真的能看懂长篇文档吗?中科院团队首次揭开视觉文本压缩的真相

中科院团队首次系统评估了AI视觉模型在文本压缩环境下的理解能力,发现虽然AI能准确识别压缩图像中的文字,但在理解深层含义、建立关联推理方面表现不佳。研究通过VTCBench测试系统揭示了AI存在"位置偏差"等问题,为视觉文本压缩技术的改进指明方向。

数智时代,openGauss Summit 2025即将发布哪些技术创新破局

“算力+储能”深度融合:超智算发布分布式算力超级节点储能解决方案

联想推出DE6600系列:更智能的存储解决方案

创业公司如何在严格监管行业中实现生死攸关的创新

OpenAI发布GPT-5.2-Codex模型,软件工程自动化能力大幅提升

Waterfox浏览器宣布拒绝AI功能,瞄准Firefox忠实用户

TikTok美国业务出售交易将于下月完成

破局AI数据中心安全瓶颈:Fortinet联合NVIDIA引领隔离式加速新航向

智算中心进化论,科华数据如何做到“更懂”

更高负载、更快建设:2026年数据中心六大趋势

Snowflake数据库更新引发全球大规模服务中断

AI编程初创公司Lovable融资3.3亿美元,英伟达等科技巨头支持